2025年8月25日Ravie Lakshmananサイバーセキュリティニュース / ハッキング

現代のサイバーセキュリティは、世界の政治と同じスピードで動いています。たった一度の侵害がサプライチェーン全体に波及し、ソフトウェアの欠陥が交渉材料となり、優位性を左右することもあります。リーダーにとって、防御はファイアウォールやパッチだけの問題ではなく、戦略の問題です。最も強い組織とは、ツールの数が多い組織ではなく、サイバーリスクがビジネス、信頼、権力とどう結びつくかを理解している組織です。

今週のニュースは、技術的な隙間が現実世界の圧力点となる様子、そして今やセキュリティの意思決定がITを超えて重要性を持つ理由を浮き彫りにしています。

⚡ 今週の脅威#

人気パスワードマネージャにクリックジャッキング脆弱性 — 人気のあるウェブブラウザ用パスワードマネージャプラグインに、クリックジャッキングの脆弱性が発見されました。この脆弱性は、特定の条件下でアカウント認証情報、2要素認証(2FA)コード、クレジットカード情報の窃取に悪用される可能性があります。この手法は、独立系セキュリティ研究者Marek Tóthによって「Document Object Model(DOM)ベースの拡張機能クリックジャッキング」と名付けられ、今月初めのDEF CON 33セキュリティカンファレンスで発表されました。8月22日までに、Bitwarden、Dashlane、Enpass、KeePassXC-Browser、Keeper、LastPass、NordPass、ProtonPass、RoboFormが修正をリリースしています。

🔔 注目ニュース#

- ロシア系ハッカーが古いCisco脆弱性を悪用 — ロシアに関連するハッカーが、サポート終了となったCiscoネットワーク機器の7年前の脆弱性(CVE-2018-0171)を悪用し、米国および海外の企業や重要インフラネットワークを標的にしています。Ciscoが「Static Tundra」と追跡しているこの脅威グループは、過去1年間で米国の重要インフラ分野の組織が使用する数千台のネットワーク機器から設定ファイルを収集しました。一部の脆弱な機器では、攻撃者が設定を変更してネットワークへの不正アクセス権を得ており、そのアクセスを使って産業用システムで一般的に使われるプロトコルやアプリケーションを調査しています。Static Tundraは、主にクレムリンにとって戦略的価値のある組織(製造、通信、高等教育など)を世界中で狙っています。興味のあるシステムにアクセスすると、盗んだSNMP認証情報を使って静かに機器を制御し、コマンド実行や設定変更、設定ファイルの窃取を行いながら、セキュリティ対策から活動を隠蔽します。また、Telnetなどのリモートアクセスサービスを有効化し、初期の通信手段が遮断されても再侵入できるようにしています。さらに、SYNful Knockというバックドアも使用し、感染機器への隠れた足掛かりを維持しています。

- Apple、実際に悪用されたゼロデイを修正 — Appleは、iOS、iPadOS、macOSに存在し、実際に悪用されている重大な脆弱性を修正するセキュリティアップデートをリリースしました。このゼロデイはImageIOフレームワークに影響するアウトオブバウンズ書き込みの脆弱性で、CVE-2025-43300(CVSSスコア:8.8)として追跡されています。悪意のある画像を処理する際にメモリ破損が発生する可能性があります。Appleはこのバグを社内で発見し、境界チェックの強化で対処したと述べています。技術的な詳細や攻撃活動については「高度で標的型」とのみ説明しており、国家支援型の脅威やスパイウェア活動を示唆しています。

- Murky Panda、信頼関係を悪用しクラウド環境を侵害 — Murky Panda(別名Silk Typhoon)として知られる脅威グループが、クラウド上の信頼関係を悪用して企業ネットワークをハッキングしていることが確認されました。攻撃ではNデイおよびゼロデイ脆弱性を利用し、WebシェルやGolang製マルウェア「CloudedHope」を設置してリモートアクセスを実現しています。特に、パートナー企業やクラウドテナント間の信頼関係を悪用し、SaaSプロバイダーのクラウド環境を突破、下流の被害者へ横展開する手口が注目されています。

- INTERPOL、アフリカで新たなサイバー犯罪者逮捕を発表 — INTERPOLは、アフリカ18カ国の当局が88,000人の被害者を狙った1,209人のサイバー犯罪者を逮捕したと発表しました。「今回の摘発で9,740万ドルが回収され、11,432の悪意あるインフラが解体され、サイバー犯罪の世界的な広がりと国境を越えた協力の緊急性が浮き彫りになった」と述べています。この取り組みは、2025年6月から8月にかけて実施された「オペレーション・セレンゲティ」の第2フェーズであり、ランサムウェア、オンライン詐欺、BEC(ビジネスメール詐欺)などの深刻な犯罪に対処するものです。第1波の逮捕は昨年末に行われました。

- Scattered Spiderハッカーに10年の実刑判決 — 悪名高いサイバー犯罪集団Scattered Spiderの20歳のメンバー、Noah Michael Urbanが、米国で一連の大規模ハッキングや暗号通貨窃盗に関与したとして10年の懲役刑を言い渡されました。Urbanは2025年4月に電信詐欺および加重身分窃盗の罪を認めており、連邦刑務所で120ヶ月の服役後、さらに3年間の監督付き釈放、被害者への1,300万ドルの賠償が命じられています。Urbanは「Sosa」「Elijah」「King Bob」「Gustavo Fring」「Anthony Ramirez」などの別名でも活動し、2022年8月から2023年3月にかけて少なくとも5人から80万ドル以上を盗みました。

- 北朝鮮が新たな外交官サイバー攻撃の背後にいる可能性 — 北朝鮮支援の脅威グループKimsukyが、韓国の欧州大使館を標的としたスピアフィッシング攻撃を仕掛けたと考えられています。このキャンペーンは2025年3月から続いており、GitHubをC2チャネルとして利用し、オープンソースマルウェア「Xeno RAT」の亜種を使用しています。興味深いことに、攻撃者は中国から活動している手がかりも残しており、北朝鮮が中国を地政学的な隠れ蓑として利用している可能性も示唆されています。

- 米国でRapperBot管理者とされる人物を起訴 — オレゴン州ユージーンのEthan Foltz(22歳)が、少なくとも2021年からDDoS-for-hireボットネット「RapperBot」を開発・運営した疑いで起訴されました。Foltzはコンピュータ侵入幇助の罪で起訴され、有罪となれば最長10年の懲役となります。2025年8月6日には自宅が捜索され、ボットネットの管理権限が押収されました。

️🔥 注目のCVE#

ハッカーは新たに発見されたソフトウェアの脆弱性に素早く飛びつきます—時には数時間以内に。アップデートの見落としや隠れたバグ、たった1つの未修正CVEでも深刻な被害の入口となります。今週注目を集めている高リスク脆弱性を以下にまとめました。リストを確認し、迅速にパッチを適用し、一歩先を行きましょう。

今週のリストには以下が含まれます — CVE-2025-7353(Rockwell Automation ControlLogix)、CVE-2025-8714(PostgreSQL)、CVE-2025-9037, CVE-2025-9040(Workhorse Software Services)、CVE-2025-54988(Apache Tika)、CVE-2025-57788, CVE-2025-57789, CVE-2025-57790, CVE-2025-57791(Commvault)、CVE-2025-43300(Apple iOS、iPadOS、macOS)。

📰 サイバー世界の動向#

- Microsoft、中国企業への脆弱性早期警告システムのアクセスを制限 — Microsoftは、Microsoft SharePointサーバーへの大規模なハッキングが北京に起因するとされる中、一部中国企業への脆弱性早期警告システムのアクセスを制限したと発表しました。これにより、「自国政府への脆弱性報告が義務付けられている国」の企業(中国を含む)には、脆弱性のPoCコードが提供されなくなります。背景には、Microsoft Active Protections Program(MAPP)からの情報漏洩が大規模な悪用につながったのではという憶測もあります。

- 新たなLazarus Stealerが発見される — 新しいAndroidバンキングトロイの木馬「Lazarus Stealer」が野生で確認されました。「GiftFlipSoft」という無害なアプリを装い、ロシアの複数の銀行アプリを標的にカード番号やPINなどの機密情報を抽出し、端末のインターフェースから完全に隠れています」とCYFIRMAは述べています。このマルウェアは永続化のためにバックグラウンドで静かに動作し、SMSやオーバーレイ、WebViewなどの権限を悪用します。

- Google、子供のプライバシー訴訟で3,000万ドル支払いに合意 — Googleは、YouTubeで親の同意なく子供のデータを秘密裏に収集しターゲティング広告に使用したとして集団訴訟で3,000万ドルの支払いに合意しました。Googleは不正行為を否定していますが、2019年にも同様の件でFTCとニューヨーク州に1億7,000万ドルの罰金を支払っています。

- Storm-1575、Salty 2FAに関連 — Storm-1575として知られる脅威グループが、新たなフィッシング・アズ・ア・サービス(PhaaS)「Salty 2FA」に関与しているとされます。「Salty 2FAは主にメール経由で配信され、Microsoft 365の認証情報窃取に特化しています」とANY.RUNは述べています。金融、通信、エネルギー、コンサル、物流、教育分野が被害に遭っています。

- HuiOne Guaranteeとは? — TelegramベースのエスクローサービスHuiOne Guarantee(好望保証)は2025年6月に閉鎖を発表しましたが、Tudou Guaranteeの30%の財務持分を取得し、Huione系ベンダーの主要な代替手段となっています。カンボジアの複合企業HuiOne Groupが運営し、2021年以降96億ドル以上の暗号資産を受け取っています。これらのエスクローシステムは、管理者による出口詐欺など新たなリスクも抱えています。

- Orange Belgium、85万人分の顧客データ流出を公表 — 通信大手Orange Group傘下のOrange Belgiumは、7月にシステムが侵害され、約85万人分の顧客データが盗まれたと発表しました。「パスワードやメールアドレス、銀行情報などの重要データは漏洩していませんが、名前、電話番号、SIMカード番号、PUKコード、料金プランなどが流出しました」としています。

- 英国男性、ウェブサイト改ざんとデータ窃盗で実刑判決 — サウスヨークシャー州ロザラム出身のAl-Tahery Al-Mashriky(26歳)は、北米、イエメン、イスラエルの組織のウェブサイトに侵入し、4百万人以上のFacebookユーザーを含む数百万人分のログイン情報を盗んだ罪で20ヶ月の実刑判決を受けました。被告は過激派ハッカーグループ「Yemen Cyber Army」と関係があり、宗教・政治的イデオロギーを広めるために複数のサイトを改ざんしていました。

- 悪意あるnpmパッケージがSolana開発者を標的 — 情報窃取型マルウェアを埋め込んだnpmパッケージが、ロシアの暗号通貨開発者を標的とする「Solana-Scan」キャンペーンで発見されました。これらのパッケージはSolana SDKのコンポーネントを「スキャン」すると称し、環境情報や機密ファイルを米国のリモートサーバに送信します。JavaScriptコードは生成AIツール(Anthropic Claudeなど)で作成された可能性があります。

- シンガポール、Dire Wolf攻撃に警戒喚起 — シンガポールサイバーセキュリティ庁(CSA)は、2025年5月以降続くDire Wolfランサムウェアグループによる二重恐喝攻撃について警告を出しました。「Dire Wolfは被害組織のデータを暗号化し、身代金が支払われない場合はデータ漏洩サイトで公開すると脅迫します」とCSAは述べています。

- Hijack Loaderの詳細が明らかに — サイバーセキュリティ研究者は、他のペイロード(情報窃取型やリモートアクセス型トロイの木馬など)の配布に使われるマルウェアローダー「Hijack Loader」の内部構造を解明しました。Dodi Repacksなどの海賊版ゲームサイトやTIDAL音楽プレイリストに偽装したリンクを使って拡散しています。Hijack Loaderは多様なアンチVM・アンチデバッグ技術を組み込み、Microsoft Defender Antivirusの無効化も試みます。

- ネブラスカ州男性、不正暗号通貨マイニングで1年の実刑判決 — Charles O. Parks IIIは、2024年4月に大規模な違法クリプトジャッキングで起訴され、米国で1年1日の実刑判決を受けました。2021年1月から8月にかけて、クラウドサービスから350万ドル以上のリソースを不正利用し、得た暗号通貨で高級品を購入、SNSで自慢していました。

- Chrome拡張機能がスクリーンショットを密かに取得 — 10万以上のインストール数を持つChrome拡張機能が、スクリーンショット取得やシステム情報収集、IPジオロケーションAPIへの問い合わせなどの隠れた機能を持っていることが判明しました。スクリーンショットは「AI脅威検出サービス」をうたう外部サーバaitd.oneにアップロードされます。無料VPNアプリとして宣伝されていましたが、2025年4月以降、監視機能が密かに追加されていました。

- Okta、Auth0カスタマー検知カタログを公開 — Oktaは、Auth0ユーザー向けの脅威検知能力を強化するための包括的なオープンソースリポジトリAuth0 Customer Detection Catalogを発表しました。セキュリティチームはこれを使い、カスタム検知ロジックをログ監視ツールに直接統合できます。

- TRM Labs、暗号犯罪監視ネットワーク「Beacon Network」を開始 — ブロックチェーンインテリジェンス企業TRM Labsは、リアルタイムで暗号犯罪を追跡し、ブロックチェーン外への流出を防ぐ「Beacon Network」を発表しました。犯罪関連アドレスがフラグされると、関連ウォレットにも自動でラベルが伝播し、参加取引所で即時アラートが発動します。

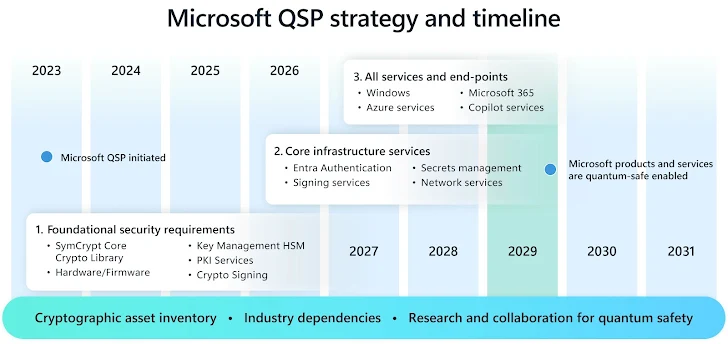

- Microsoft、2033年までに量子耐性化を目指す — Microsoftは、2029年から2033年までに全製品・サービスをポスト量子暗号(PQC)へ完全移行するロードマップを発表しました。米国政府などが定める期限より2年早い目標です。「PQCへの移行は一夜で完了するものではなく、即時の計画と連携した実行が不可欠です」と同社は述べています。

- 新たなフィッシングキャンペーンで隠れたAIプロンプトを利用 — AIベースのメールスキャナーを操作し、悪意あるペイロードの検出を遅らせるために設計された隠れたAIプロンプトを使うフィッシングキャンペーンが確認されました。SendGridから送信されたこれらのメールは、Gmailのパスワード有効期限通知を装い、緊急性を煽ります。メールのプレーンテキストMIME部分に、AIスキャナーに「多層的推論ループに入るよう」指示するプロンプトが埋め込まれています。「AI駆動システムが自動化に連動している場合、この注入により誤分類や遅延が発生する可能性があります」とMalwr-analysis.comのAnuragは述べています。

- 東南アジア詐欺拠点に関連する児童セクストーション493件 — International Justice Mission(IJM)の新レポートは、カンボジア、ミャンマー、ラオスの詐欺拠点で強制労働させられている人々によるオンライン詐欺(ロマンス詐欺や豚殺し詐欺など)と児童セクストーション493件の関連を明らかにしました。「児童セクストーションと人身売買という2つの搾取が、デジタルプラットフォームによって結びつき、利益目的で行われている」とIJMのEric Heintzは述べています。

- META地域のマネーミュールが複雑な詐欺手法を採用 — サイバーセキュリティ研究者は、中東・トルコ・アフリカ(META)地域のマネーミュールが、VPNやプロキシによる単純なIP偽装から、Starlinkベースの難読化、高度なGPSスプーフィング、SIM悪用、物理的な端末輸送などの複雑な手法へと進化していることを明らかにしました。銀行口座開設や資金洗浄のため、盗難IDや位置情報偽装、端末の物理配送なども行われています。

- MuddyWater、CFOや財務責任者を標的 — イラン系ハッカーグループMuddyWaterが、ヨーロッパ、北米、南米、アフリカ、アジアのCFOや財務責任者を標的に、FirebaseホストのフィッシングページからZIPアーカイブをダウンロードさせるスピアフィッシング攻撃を展開しています。OpenSSHやNetBirdなどの正規リモートアクセスツールを使い、持続的なアクセスを確保します。

- イラン系ハクティビスト、イラン通信ネットワークを標的 — 匿名イラン系ハクティビストグループLab Dookhteganが、イランの船舶64隻の衛星通信システムを麻痺させました。2025年3月にも、イランの船舶116隻の衛星通信を妨害しています。攻撃ではiDirect衛星ソフトウェアを搭載した端末を特定し、ストレージパーティションをゼロで上書きすることで恒久的な損傷を与えました。

- 親イラン系ハッカー、イスラエルとの12日間の紛争中に協調行動を実施 — 2025年6月のイスラエルとイランの12日間の紛争では、親イラン系ハッカーグループが国境を越えて協調し、データ窃取、ウェブサイト改ざん、プロパガンダ拡散、DDoS攻撃、マルウェア配布などを行いました。Telegramはこれらグループの連携や情報共有、リクルートの主要プラットフォームとなっています。

- ガーナ人4名、米国に身柄引き渡し — 米司法省は、2016年から2023年5月まで米国内外で1億ドル以上を盗んだロマンス詐欺・BEC詐欺組織に関与したとして、ガーナ人4名を起訴し、2025年8月7日に米国へ身柄引き渡しを受けました。盗んだ資金は西アフリカの「チェアマン」と呼ばれる人物に送金されていました。

- NIST、なりすまし対策の新ガイドラインを発表 — 米国立標準技術研究所(NIST)は、顔写真のモーフィング検出とID詐欺防止のための新ガイドラインを発表しました。「最も有効な防御は、モーフ画像を運用システムやワークフローに持ち込ませないことです」とNISTのMei Nganは述べています。

- 北朝鮮、2025年に17.5億ドル以上の窃盗に関与 — 北朝鮮は2025年2月にドバイのBybit取引所から15億ドル近くを盗むなど、2025年だけで17.5億ドル以上を窃取したとEllipticが報告しています。盗んだ資金は複数のミキサーやクロスチェーン移動で追跡を困難にし、最終的には中国のOTC取引サービスで現金化されています。

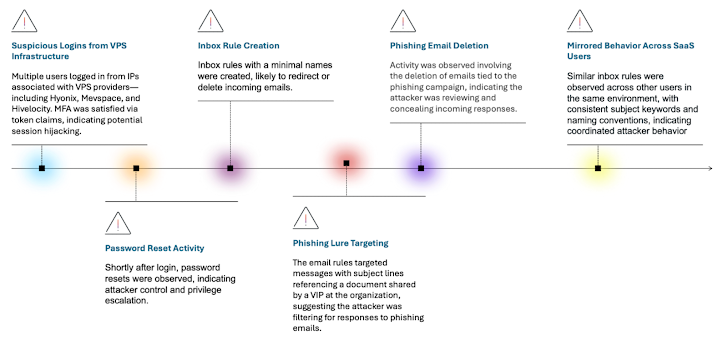

- 攻撃者が仮想専用サーバーを悪用しSaaSアカウントを侵害 — 脅威アクターが仮想専用サーバー(VPS)を悪用し、SaaSアカウントを乗っ取ってフィッシングメールを送信する事例が2025年3月から観測されています。「VPSインフラからの不審なログイン、受信トレイルールの作成・削除など、一連の行動が標的型フィッシングキャンペーンを示しています」とDarktraceは述べています。

- ClickFix型キャンペーンがAtomic Stealer亜種を配布 — マルバタイジングキャンペーンが、macOSの偽ヘルプサイトに誘導し、ClickFix型の手順でターミナルアプリにコマンドを貼り付けさせ、Atomic macOS Stealer(AMOS)の亜種「SHAMOS」をダウンロード・実行させています。Cookie SpiderというMaaSプロバイダーが開発し、情報窃取や追加ペイロード(偽Ledger Liveウォレットやボットネットモジュール)も配布されます。最近はClickFix手法でOdyssey Stealerも配布されています。

- MITRE、2025年版重要ハードウェア脆弱性リストを公開 — 非営利団体MITREは、ハードウェアセキュリティの現状に合わせた「最重要ハードウェア脆弱性(MIHW)」リストを公開しました。リソース再利用前に機密情報が削除されない(CWE-226)、SoC上の共有リソースの不適切な分離(CWE-1189)、オンチップデバッグ・テストインターフェースのアクセス制御不備(CWE-1191)が上位3位です。

- Lummaアフィリエイトの活動実態 — 2025年5月の摘発にもかかわらず、Lumma Stealerは完全復活し、依然として人気のマルウェアとなっています。Recorded Futureによると、Lummaアフィリエイトは複数のスキームを同時運用し、フィッシングページジェネレーターやクラック済みメール認証ツール、VPN、匿名ブラウザ、バレットプルーフホスティング、仮想電話サービス、プロキシなどを活用しています。複数のMaaSプラットフォーム(Vidar、Stealc、Meduza Stealer)も併用し、検知や摘発リスクを分散しています。

- 偽Google Play StoreページでSpyNoteを配布 — 様々なアプリのGoogle Play Storeページを模倣したウェブサイトネットワークが、Android用リモートアクセス型トロイの木馬SpyNoteを仕込んだ悪意あるアプリを配布しています。初期ドロッパーによる動的ペイロード復号やDEX要素注入、C2ロジックの難読化などが特徴です。Anatsa(TeaBot)バンキングトロイの新バージョンも発見され、831以上の金融機関を標的にしています。

- 新macOSスティーラー「Mac.c」発見 — サイバーセキュリティ研究者は、iCloudキーチェーンやブラウザ保存パスワード、暗号ウォレットデータ、システムメタデータ、特定フォルダ内ファイルを盗む新しいmacOSスティーラー「Mac.c」を発見しました。月額1,500ドルでサブスクリプション販売されており、AMOS(月額3,000ドル)より安価なため、資金や技術力の低い犯罪者も参入しやすくなっています。

- Paper Werewolf、ロシアを標的に新Linuxルートキットを使用 — Paper Werewolf(別名GOFFEE)として知られる脅威グループが、オープンソースルートキット「Reptile」をベースにしたLinuxルートキット「Sauropsida」を使い、ロシアの組織を標的にしています。BindSycler(SSHトンネリング用Golangユーティリティ)やMiRat(Mythicフレームワークエージェント)も併用されています。

🎥 サイバーセキュリティウェビナー#

- コードからクラウドまでのマッピングがDev、Sec、Opsを強力なAppSecチームに統合する方法 — 現代のアプリケーションセキュリティはコードやクラウドだけでは不十分です—両者をつなぐ必要があります。このウェビナーでは、コードからクラウドまでの可視化が攻撃者の隙を埋め、開発・DevOps・セキュリティチームを結束させて、より迅速かつ賢明なリスク低減を実現する方法を解説します。

- シャドウAIエージェントを制御不能になる前に守るための7つの具体的ステップ — AIエージェントはもはや単なるツールではなく、企業内で意思決定を行うアクティブな存在です。しかし、多くの「シャドウエージェント」は身元や所有者、監督なしで動作し、攻撃者に悪用される危険な死角を生み出しています。このウェビナーでは、こうした見えないリスクがどのように生まれるかを明らかにし、AIアイデンティティを管理下に置くための重要なステップを解説します。

- シャドウAIエージェントを見抜く5つのシンプルな方法 — シャドウAIエージェントは急速に増殖しています—ワークフローに隠れ、非人間IDで動き、ガバナンスが追いつかない速さで拡大中です。この限定セッションでは、エージェントがどこに隠れ、どんなリスクがあるか、そして今日から実践できる可視化と制御の手法を紹介します。

- SafeLine — SQLインジェクション、XSS、SSRF、ブルートフォース攻撃などの一般的な脅威からウェブアプリケーションを守るためのセルフホスト型Webアプリケーションファイアウォール(WAF)。リバースプロキシとして動作し、HTTP/Sトラフィックをフィルタリング・監視して悪意あるリクエストを遮断し、不正なデータ漏洩を防ぎます。レート制限、アンチボット、防御、動的コード保護、アクセス制御などの機能を備え、進化する攻撃からウェブアプリを守ります。

- AppLockerGen — システム管理者やセキュリティ担当者がWindows AppLockerポリシーを効率的に作成・統合・管理できるオープンソースユーティリティ。分かりやすいUIで実行ファイル、スクリプト、インストーラー、DLLのルール定義を簡素化し、ポリシーのインポート/エクスポート、設定ミスの検査、一般的なバイパス手法へのテストもサポートします。

免責事項:これらの新ツールは教育目的でのみ提供されており、完全な監査は行われていません。自己責任でご利用ください—コードを確認し、安全な環境でテストし、適切な対策を講じてください。

🔒 今週のヒント#

ただ保存するだけじゃダメ。ロックしよう — Google Drive、OneDrive、Dropboxにファイルをドラッグすると「安全」だと感じますが、落とし穴があります。多くのクラウドはサーバー上でのみ暗号化しており、鍵はあなたではなくクラウド側が持っています。

つまり、プロバイダーが侵害されたり、召喚状が出たり、悪意ある管理者が覗き見した場合、「プライベート」なファイルは実はプライベートではありません。

解決策はシンプル:エンドツーエンド暗号化です。アップロード前に自分で暗号化すれば、ファイルは自分の端末でロックされ、自分の鍵でしか開けません。クラウドがハッキングされても、攻撃者には意味不明なデータしか見えません。

簡単に使えるフリー&オープンソースツール:

- Cryptomator → 初心者向け、Dropbox/Drive内に「暗号化金庫」を作成

- Kopia → 強力な暗号化を備えた最新バックアップツール、フォルダやサーバー丸ごと保護に最適

- Restic → 高速・重複排除・暗号化バックアップ、開発者や管理者に人気

- Rclone(crypt機能付き)→ ほぼ全てのクラウドに同期+暗号化できるパワーユーザー向け

要点: 保存する価値があるなら、ロックする価値もある。クラウドに鍵を預けてはいけません。

まとめ#

サイバーセキュリティは単なる技術の問題ではなく、リーダーシップの試金石です。経営陣の意思決定が、チームの防御・対応・復旧のあり方を形作ります。今週のニュースは、「セキュリティは結局、どこに投資し、どのリスクを取り、どの死角を修正するかという意思決定に帰結する」という重要な真実を浮き彫りにしています。最高のリーダーは完璧な安全を約束するのではなく、明確な指針を示し、レジリエンスを築き、重要な時に方向性を示します。

翻訳元: https://thehackernews.com/2025/08/weekly-recap-password-manager-flaws.html