1,900万回以上インストールされた77個の悪意のあるAndroidアプリが、複数のマルウェアファミリーをGoogle Playユーザーに配布していました。

このマルウェアの侵入は、ZscalerのThreatLabsチームが、Androidデバイスを標的としたAnatsa(Tea Bot)バンキングトロイの新たな感染の波を調査している際に発見されました。

悪意のあるアプリの大半(66%以上)はアドウェアコンポーネントを含んでいましたが、最も一般的なAndroidマルウェアはJokerであり、調査対象アプリの約25%で確認されました。

Jokerマルウェアがデバイスにインストールされると、テキストメッセージの読み取りや送信、スクリーンショットの取得、電話の発信、連絡先リストの窃取、デバイス情報へのアクセス、ユーザーをプレミアムサービスに勝手に登録することができます。

アプリの一部には「マスクウェア」と呼ばれる、疑いを持たれにくい別のアプリに偽装する悪意のあるアプリも含まれていました。

このタイプのマルウェアは、宣伝通りに動作する正規のアプリを装うことがあります。しかし、裏で認証情報や銀行情報、その他の機密データ(位置情報、SMSなど)を盗むなどの悪意ある活動を行います。サイバー犯罪者はマスクウェアを使って他のマルウェアを配布することも可能です。

Zscalerの研究者は、Jokerマルウェアの亜種である「Harly」も発見しました。これは正規のアプリとして配布されますが、検出を回避するために悪意のあるペイロードがコードの奥深くに隠されています。

3月のレポートで、Human Securityの研究者は、Harlyがゲーム、壁紙、懐中電灯、写真編集アプリなどの人気アプリに潜むことができると述べています。

Anatsaトロイの進化が続く

Zscalerによると、最新バージョンのAnatsaバンキングトロイは標的範囲をさらに拡大し、データ窃取を試みる銀行・暗号通貨アプリの数が以前の650から831に増加しました。

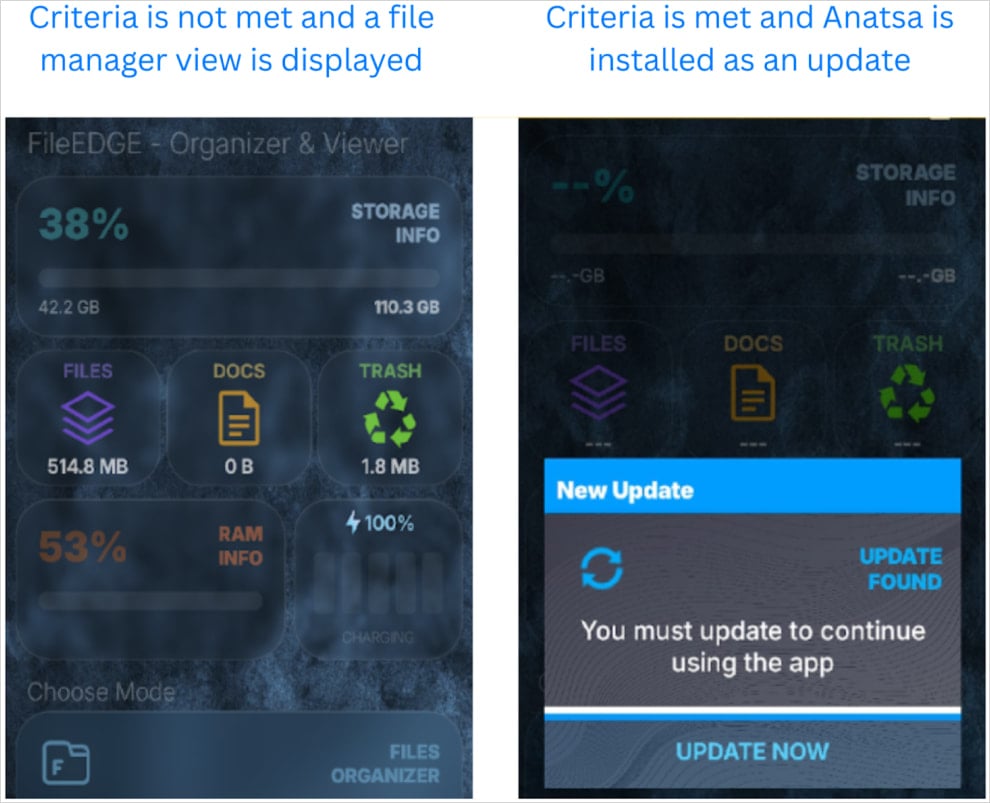

マルウェア運用者は「Document Reader – File Manager」というアプリをダミーとして使用し、インストール後にのみ悪意のあるAnatsaペイロードをダウンロードすることで、Googleのコード審査を回避しています。

出典: Zscaler

最新のキャンペーンでは、過去に使われていたリモートDEXによる動的コード読み込みから、JSONファイルから直接ペイロードをインストールし、その後ファイルを削除する手法に切り替えています。

回避策としては、静的解析を妨害する不正なAPKアーカイブ、実行時のDESベースの文字列復号、エミュレーション検出などを使用しています。パッケージ名やハッシュも定期的に変更されています。

出典: Zscaler

機能面では、AnatsaはAndroidのアクセシビリティ権限を悪用し、自動的に広範な権限を自分に付与します。

サーバーから831以上のアプリ向けのフィッシングページを取得し、現在はドイツや韓国も対象としています。また、汎用的なデータ窃取のためのキーロガーモジュールも追加されました。

この最新のAnatsaキャンペーンは、ThreatFabricが7月に発見した直近の波に続くもので、その際はPDFビューアを装ってGoogle Playに侵入し、5万回以上ダウンロードされました。

過去のAnatsaキャンペーンには、2024年5月のPDF・QRコードリーダー攻撃(7万件の感染)、2024年2月のPhone CleanerおよびPDF攻撃(15万回のダウンロード)、2023年3月のPDFビューア攻撃(3万回のインストール)などがあります。

Google Playにおける悪意のあるアプリの波

今回Zscalerが発見した悪意のあるAnatsaアプリに加え、大半はアドウェアファミリーであり、次いで「Joker」、「Harly」、さまざまなマスクウェアが含まれていました。

「ThreatLabzは、Google Playストアでアドウェアアプリケーションの急増を確認しました。これは、JokerやHarly、Anatsaのようなバンキングトロイなどのマルウェアと並行して発生しています」とZscalerの研究者Himanshu Sharmaは説明しています。

「一方で、FacestealerやCoperといったマルウェアファミリーは顕著に減少しています。」

ツールやパーソナライズアプリが、これらのアプリを拡散するための誘導手段の半数以上を占めており、これら2つのカテゴリに加え、エンターテインメント、写真、デザインも高リスクと見なすべきです。

合計で、Anatsaを含む77個の悪意のあるアプリがGoogle Playから1,900万回ダウンロードされました。

Zscalerの報告によると、Googleは今回発見されたすべての悪意のあるアプリを、報告後にPlayストアから削除しました。

Androidユーザーは、悪意のあるアプリの削除を検知するため、自身の端末でPlay Protectサービスが有効になっていることを確認する必要があります。

Anatsaトロイ感染の場合は、電子バンキングアカウントや認証情報が侵害されている可能性があるため、銀行と個別に対応する必要があります。

Google Play上のマルウェアローダーによるリスクを最小限に抑えるには、信頼できる発行元のみを利用し、ユーザーレビューを最低2つは読み、アプリの主要機能に直接関連する権限のみを付与してください。