北朝鮮に関連する脅威アクターであるKonni APTが、ウクライナの政府機関を標的としたフィッシングキャンペーンに関与していることが確認され、同アクターのロシア以外への標的化が示されています。

企業セキュリティ企業のProofpointは、このキャンペーンの最終目的が「ロシアの侵攻の進行状況」に関する情報を収集することだと述べています。

「このグループのウクライナへの関心は、戦略的情報収集目的でロシアの政府機関を歴史的に標的にしてきたことに続くものです」と、セキュリティ研究者のGreg Lesnewich、Saher Naumaan、Mark KellyがThe Hacker Newsと共有した報告書で述べています。

Konni APTは、Opal Sleet、Osmium、TA406、Vedaliaとしても知られ、韓国、アメリカ、ロシアの機関を標的にしてきたサイバー諜報グループで、少なくとも2014年から活動しています。

脅威アクターによって仕掛けられる攻撃チェーンは、フィッシングメールを使用してKonni RAT(別名UpDog)というマルウェアを配布し、受信者を資格情報収集ページにリダイレクトすることがよくあります。Proofpointは、2021年11月に公開された脅威グループの分析で、TA406をKimsuky、Thallium、Konni Groupとして公に追跡されている活動を構成する複数のアクターの一つと評価しました。

サイバーセキュリティ企業によって文書化された最新の攻撃セットには、架空のシンクタンク「Royal Institute of Strategic Studies」の上級研究員を装ったフィッシングメールの使用が含まれています。この組織は実在しません。

メールメッセージには、MEGAクラウドサービスにホストされているパスワード保護されたRARアーカイブへのリンクが含まれています。メッセージ本文に記載されたパスワードを使用してRARアーカイブを開くと、感染シーケンスが開始され、侵害されたマシンの広範な偵察が行われるように設計されています。

具体的には、RARアーカイブ内には、元ウクライナ軍指導者Valeriy Zaluzhnyiに関連するデコイコンテンツを表示するCHMファイルが含まれています。被害者がページ上のどこかをクリックすると、HTMLに埋め込まれたPowerShellコマンドが実行され、外部サーバーにアクセスして次の段階のPowerShellペイロードをダウンロードします。

新たに起動されたPowerShellスクリプトは、システムに関する情報を収集し、Base64エンコードを使用してエンコードし、同じサーバーに送信することができます。

「ターゲットがリンクをクリックしなかった場合、アクターは連続した日に複数のフィッシングメールを送り、以前のメールを受け取ったかどうか、ファイルをダウンロードするかどうかを尋ねました」と研究者たちは述べています。

Proofpointは、フィッシングメッセージの添付ファイルとして直接配布されるHTMLファイルも観察しました。この攻撃のバリエーションでは、被害者はHTMLファイルに埋め込まれたリンクをクリックするよう指示され、無害なPDFとWindowsショートカット(LNK)ファイルを含むZIPアーカイブがダウンロードされます。

LNKが実行されると、Base64エンコードされたPowerShellを実行して、Visual Basic Scriptを使用して「Themes.jse」というJavascriptエンコードファイルをドロップします。このJSEマルウェアは、攻撃者が制御するURLに接続し、サーバーからの応答をPowerShell経由で実行します。ペイロードの正確な性質は現在不明です。

さらに、TA406は、ProtonMailアカウントからウクライナ政府機関に偽のMicrosoftセキュリティ警告メッセージを送り、アメリカのIPアドレスからの不審なサインイン活動を警告し、リンクを訪問してログインを確認するよう促すことで資格情報を収集しようとする試みが見られました。

資格情報収集ページは回収されていませんが、同じ侵害されたドメインが過去にNaverのログイン情報を収集するために使用されたと言われています。

「これらの資格情報収集キャンペーンは、マルウェアの展開を試みる前に行われ、後にHTML配信キャンペーンで標的にされた同じユーザーの一部を対象にしていました」とProofpointは述べています。「TA406は、北朝鮮の指導部がすでに戦場にいる部隊への現在のリスクを判断し、ロシアがさらに多くの部隊や武器を要求する可能性を評価するのを助けるために情報を収集している可能性が非常に高いです。」

「ウクライナの部隊を現地で標的にする戦術的な戦場情報を収集する任務を負っている可能性のあるロシアのグループとは異なり、TA406は通常、より戦略的で政治的な情報収集活動に焦点を当てています。」

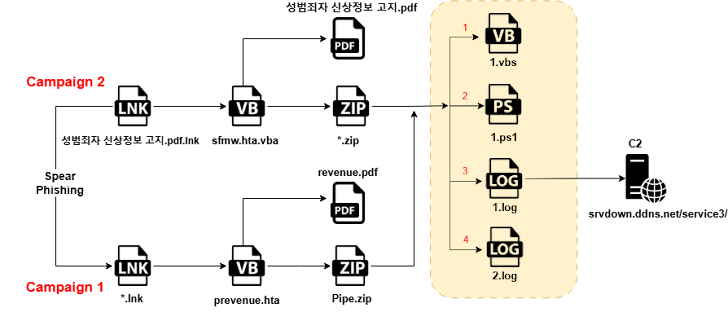

この開示は、Konniグループが、LNKファイルを含むZIPアーカイブを使用して韓国の機関を標的にした高度な多段階マルウェアキャンペーンに関連付けられたことを示しています。これにより、PowerShellスクリプトが実行され、CABアーカイブが抽出され、最終的に機密データを収集し、リモートサーバーに送信するバッチスクリプトマルウェアが配信されます。

この発見はまた、スピアフィッシング キャンペーンと一致しており、Kimsukyによって韓国の政府機関を標的にして、コマンド・アンド・コントロール(C2またはC&C)通信を確立し、ファイル、ウェブブラウザデータ、暗号通貨ウォレット情報を流出させるスティーラーマルウェアを配信しています。

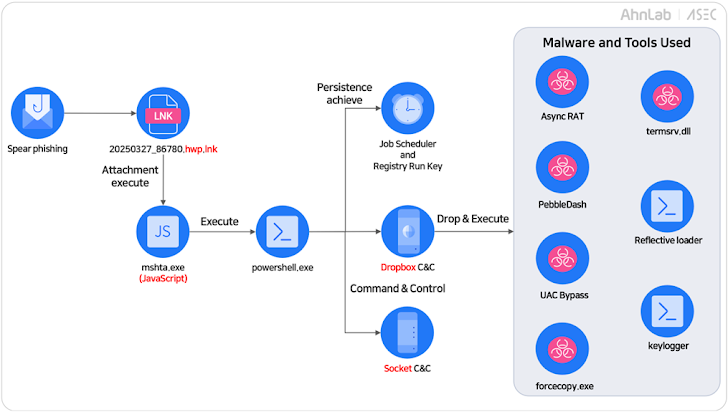

韓国のサイバーセキュリティ企業AhnLabによると、Kimsukyはまた、スピアフィッシングを通じて開始される多段階感染シーケンスの一部としてPEBBLEDASHを拡散していることが観察されています。このトロイの木馬は、2020年5月にアメリカ政府によってLazarus Groupに帰属されました。

「Kimsukyグループはさまざまな種類のマルウェアを使用していますが、PEBBLEDASHの場合、スピアフィッシングによってLNKファイルに基づいたマルウェアを実行し、攻撃を開始します」と述べています。

「その後、PowerShellスクリプトを利用してタスクスケジューラを作成し、自動実行のために登録します。DropboxおよびTCPソケットベースのC&Cサーバーとの通信を通じて、PEBBLEDASHを含む複数のマルウェアやツールをインストールします。」

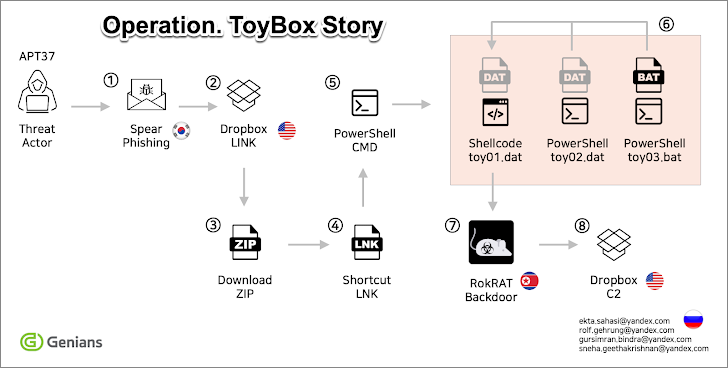

KonniとKimsukyは、ソウルに焦点を当てる北朝鮮の脅威アクターの中で唯一のものではありません。2025年3月には、韓国の機関がAPT37としても知られるScarCruftによって実行された別のキャンペーンの受け手であることが判明しました。

「おもちゃ箱ストーリー作戦」と名付けられたこのスピアフィッシング攻撃は、北朝鮮に焦点を当てた複数の活動家を標的にしました。Genians Security Center(GSC)によると、最初のスピアフィッシング攻撃は2025年3月8日に発生しました。

「メールには、悪意のあるショートカット(LNK)ファイルを含む圧縮アーカイブへのDropboxリンクが含まれていました」と韓国の企業は述べています。「抽出して実行すると、LNKファイルが追加のマルウェアを起動し、「toy」というキーワードを含むファイルを含んでいました。」

LNKファイルはデコイHWPファイルを起動し、PowerShellコマンドを実行してtoy03.bat、toy02.bat、toy01.bat(この順番で)というファイルを実行し、最後のファイルにはRoKRATを起動するためのシェルコードが含まれています。これはAPT37に関連する定番のマルウェアです。

RokRATは、システム情報を収集し、スクリーンショットをキャプチャし、pCloud、Yandex、Dropboxを含む3つの異なるクラウドサービスをC2として使用することができます。

「脅威アクターは正当なクラウドサービスをC2インフラストラクチャとして悪用し、ターゲットエンドポイントにインストールされたアンチウイルスソフトウェアによる検出を回避するためにファイルレス攻撃技術に焦点を当てながらショートカット(LNK)ファイルを継続的に修正しました」とGeniansは述べています。

翻訳元: https://thehackernews.com/2025/05/north-korean-konni-apt-targets-ukraine.html