ランサムウェアは、あらゆる規模の組織を麻痺させる可能性のある、巧妙で高度に組織化された危険な脅威へと進化しました。サイバー犯罪者は、ネットワークに侵入しランサムウェア攻撃を開始するために、正当なITツールさえも利用しています。恐ろしい例として、最近Microsoftは、脅威アクターがQuick Assistリモートアシスタンスツールを悪用した方法を明らかにしました。そしてさらに悪いことに、Ransomware-as-a-Service(RaaS)などの革新により、参入のハードルが下がり、ランサムウェア攻撃はこれまで以上に頻繁かつ広範囲に及ぶようになっています。Cybersecurity Venturesによれば、2031年までに新しいランサムウェア攻撃が2秒ごとに発生し、年間被害額は驚異的な2750億ドルに達すると予測されています。

どの組織もランサムウェアから免れることはできず、強力な回復戦略を構築することは、すべての攻撃を防ぐことを試みるよりも重要です。強固なビジネス継続性と災害復旧(BCDR)戦略は、ランサムウェアが突破した際の最後かつ最も重要な防衛線となり、攻撃から迅速に立ち直り、業務を再開し、身代金を支払わずに済むようにします。特に、BCDRへの投資コストは、長期間のダウンタイムやデータ損失が引き起こす壊滅的な影響に比べると微々たるものです。

この記事では、ランサムウェアから効果的に回復するために必要な5つの基本的なBCDR機能を解説します。これらの戦略は、攻撃後の迅速な回復とビジネスの失敗の違いを意味します。手遅れになる前に、すべての組織が行うべきことを探りましょう。

3-2-1(さらにその上!)バックアップルールに従う#

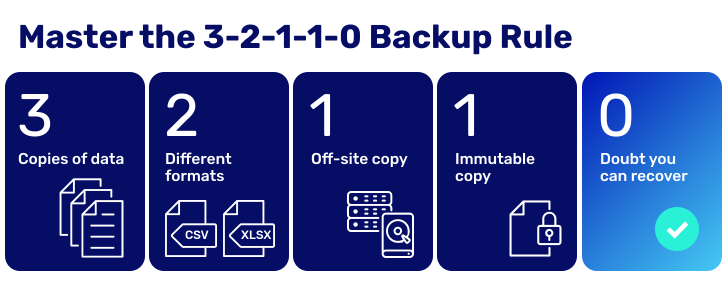

3-2-1バックアップルールは長らくゴールドスタンダードとされてきました:データのコピーを3つ保持し、2つの異なるメディアに保存し、1つをオフサイトに保管する。しかし、ランサムウェアの時代にはそれだけでは不十分です。

専門家は現在、3-2-1-1-0戦略を推奨しています。追加の1は変更や削除ができない不変のコピーを意味し、0は回復能力に対する疑念がゼロであることを表します。これは、検証済みの回復ポイントを持つことを意味します。

なぜアップグレードが必要なのでしょうか?ランサムウェアはもはや生産システムだけを標的にしているわけではありません。バックアップを積極的に探し出し、暗号化します。だからこそ、隔離、不変性、検証が重要です。クラウドベースおよびエアギャップされたバックアップストレージは、盗まれた管理者資格情報を使用する脅威からバックアップを守るための重要な保護層を提供します。

このような不変のバックアップを持つことで、回復ポイントがどんな状況でも改ざんされないことが保証されます。それはすべてが危機に瀕したときの安全網です。さらに、このレベルのデータ保護は、サイバー保険の基準やコンプライアンス義務を満たすのに役立ちます。

ボーナスヒント: バックアップを一般的なWindowsの攻撃面から隠蔽し、隔離するために、強化されたLinuxアーキテクチャを提供するソリューションを探してください。

バックアップを自動化し、継続的に監視する#

自動化は強力ですが、アクティブな監視がなければ最大の盲点になる可能性があります。バックアップのスケジュール設定や検証の自動化は時間を節約しますが、それらのバックアップが実際に行われており、使用可能であることを確認することも同様に重要です。

組み込みツールやカスタムスクリプトを使用してバックアップジョブを監視し、失敗時にアラートをトリガーし、回復ポイントの整合性を検証します。簡単です:継続的に監視するか、バックアップが実際にはあなたを守っていなかったことを遅れて知るリスクを負うかのどちらかです。回復ポイントを定期的にテストし、検証することは、回復計画を信頼する唯一の方法です。

ボーナスヒント: プロフェッショナルサービスオートメーション(PSA)チケッティングシステムと統合し、バックアップの問題に対するアラートやチケットを自動的に発行するソリューションを選択してください。

バックアップインフラストラクチャをランサムウェアや内部脅威から保護する#

バックアップインフラストラクチャは、無許可のアクセスや改ざんを防ぐために、隔離され、強化され、厳密に制御されている必要があります。以下を実施してください:

- バックアップネットワーク環境をロックダウンする。

- バックアップサーバーをインターネットへのインバウンドアクセスがない安全なローカルエリアネットワーク(LAN)セグメントにホストする。

- バックアップサーバーからのアウトバウンド通信を承認されたベンダーネットワークにのみ許可する。厳格なファイアウォールルールを使用して、承認されていないアウトバウンドトラフィックをすべてブロックする。

- 保護されたシステムとバックアップサーバー間の通信のみを許可する。

- ファイアウォールとネットワークスイッチのポートベースのアクセス制御リスト(ACL)を使用して、詳細なアクセス制御を実施する。

- エージェントレベルの暗号化を適用し、データを休止状態で保護し、あなたが制御する安全なパスフレーズから生成されたキーを使用する。

- 厳格なアクセス制御と認証を実施する。

- Tier 1技術者向けに最小特権ロールを持つロールベースのアクセス制御(RBAC)を実施する。

- バックアップ管理コンソールへのすべてのアクセスに多要素認証(MFA)を確保する。

- 特権の昇格や無許可のロール変更を監視するために、監査ログを継続的に監視する。

- 監査ログが不変であることを確保する。

定期的にレビューするために:

- 失敗したログイン、特権の昇格、バックアップの削除、デバイスの削除などのセキュリティ関連イベント。

- バックアップスケジュールの変更、保持設定の変更、新しいユーザーの作成、ユーザーロールの変更などの管理アクション。

- バックアップおよびバックアップコピー(レプリケーション)の成功/失敗率とバックアップ検証の成功/失敗率。

- 重大なリスクに警戒する。

- バックアップ保持ポリシーの無許可の変更などのポリシー違反や高重大度のセキュリティイベントに対する自動アラートを設定する。

復元を定期的にテストし、DRプランに含める#

バックアップは、迅速かつ完全に復元できなければ意味がありません。だからこそ、定期的なテストが不可欠です。回復ドリルはスケジュールされ、災害復旧(DR)プランに統合される必要があります。目的は、筋肉記憶を構築し、弱点を明らかにし、回復計画が実際にプレッシャー下で機能することを確認することです。

まず、各システムの復旧時間目標(RTO)と復旧ポイント目標(RPO)を定義します。これらは、回復可能なデータがどれだけ迅速でどれだけ新しい必要があるかを決定します。これらの目標に対してテストすることで、戦略がビジネスの期待に沿っていることを確認します。

重要なのは、テストを1種類の復元に限定しないことです。ファイルレベルの復元、フルベアメタル復元、フルスケールのクラウドフェイルオーバーをシミュレートします。各シナリオは、時間の遅延、互換性の問題、インフラストラクチャのギャップなど、異なる脆弱性を明らかにします。

また、回復は技術的なタスク以上のものです。部門間の利害関係者を巻き込んで、コミュニケーションプロトコル、役割の責任、顧客への影響をテストします。誰がクライアントと話すのか?誰が内部指令系統をトリガーするのか?すべての人が、秒を争うときに自分の役割を知っているべきです。

バックアップレベルの可視性で脅威を早期に検出する#

ランサムウェアに関しては、検出の速度がすべてです。エンドポイントやネットワークツールが注目されがちですが、バックアップ層も強力で見過ごされがちな防御線です。バックアップデータの異常を監視することで、ランサムウェア活動の初期兆候を明らかにし、広範な被害が発生する前に重要な先手を打つことができます。

バックアップレベルの可視性により、突然の暗号化、大量削除、異常なファイル変更などの兆候を検出できます。たとえば、プロセスがファイルの内容をランダムなデータで上書きし、すべての変更されたタイムスタンプをそのままにしている場合、それは大きな警告サインです。正当なプログラムはそのように動作しません。バックアップ層でのスマートな検出により、これらの動作をキャッチし、即座にアラートを受け取ることができます。

この機能は、エンドポイント検出と応答(EDR)やウイルス対策(AV)ソリューションを置き換えるものではなく、それらを強化します。トリアージを迅速化し、侵害されたシステムをより早く隔離し、攻撃の全体的な影響範囲を縮小します。

最大の効果を得るために、リアルタイムの異常検出を提供し、セキュリティ情報およびイベント管理(SIEM)や集中ログシステムとの統合をサポートするバックアップソリューションを選択してください。脅威を早く見つけるほど、迅速に行動でき、それが小さな混乱と大きな災害の違いを生むことがあります。

ボーナスヒント: エンドユーザーを訓練して早期に不審な活動を認識し報告させる#

BCDRが最後の防衛線であるならば、エンドユーザーは最初の防衛線です。サイバー犯罪者は今日、ますますエンドユーザーを標的にしています。Microsoft Digital Defense Report 2024によれば、脅威アクターはフィッシング、マルウェア、ブルートフォース/パスワードスプレー攻撃などの方法でユーザーの資格情報にアクセスしようとしています。昨年だけで、Entra IDでは1秒あたり約7,000件のパスワード攻撃がブロックされました。

実際、ランサムウェア攻撃は通常、フィッシングメールや侵害された資格情報を通じて、1回のクリックから始まります。定期的なセキュリティトレーニング、特にフィッシング演習をシミュレートすることで、危険信号やリスクのある行動に対する認識を高めます。チームにランサムウェアの警告サインを見分ける知識を与え、安全でないデータの取り扱いを認識し、適切に対応するようにします。

何かおかしいと感じたらすぐに報告することを奨励します。責めるのではなく、支援する文化を育てます。人々が安心して声を上げられると感じると、行動を起こしやすくなります。さらに進んで、潜在的な脅威の早期報告者を認識し、称賛するサイバーセキュリティヒーローイニシアティブなどの内部プログラムを開始することもできます。

最終的な考え#

ランサムウェアは恐れるものではなく、計画するものです。上記で議論した5つのBCDR機能は、最も高度なランサムウェアの脅威に耐え、組織が迅速かつ完全に、そして自信を持って回復できるようにするためのものです。

これらの戦略をシームレスに実装するには、これらの機能をすべて統合した統一プラットフォームであるDatto BCDRを検討してください。それは何が起こっても回復力を維持するために構築されています。身代金の要求を受けてからバックアップが不十分だったことを知るのを待たないでください。Dattoがどのようにランサムウェアの耐性を強化できるかを探りましょう。今日、カスタムDatto BCDRの価格を取得してください。

翻訳元: https://thehackernews.com/2025/05/top-5-bcdr-capabilities-for-ransomware-defense.html