ロシア関連の脅威アクターが、MDaemonのゼロデイを含むクロスサイトスクリプティング(XSS)脆弱性を通じて、Roundcube、Horde、MDaemon、Zimbraといったウェブメールサーバーを標的とするサイバースパイ活動に関与していると、ESETの新しい調査結果が示しています。

2023年に開始されたこの活動は、スロバキアのサイバーセキュリティ企業によってOperation RoundPressと命名されました。この活動は、中程度の確信をもって、APT28として追跡されるロシアの国家支援ハッキンググループに帰属されており、BlueDelta、Fancy Bear、Fighting Ursa、Forest Blizzard、FROZENLAKE、Iron Twilight、ITG05、Pawn Storm、Sednit、Sofacy、TA422とも呼ばれています。

“この作戦の最終的な目標は、特定のメールアカウントから機密データを盗むことです” とESETの研究者Matthieu FaouはThe Hacker Newsに共有されたレポートで述べています。”ほとんどの被害者は東ヨーロッパの政府機関や防衛企業ですが、アフリカ、ヨーロッパ、南アメリカの政府も標的にされていることが観察されています。”

APT28がウェブメールソフトウェアの欠陥を利用した攻撃に関与したのはこれが初めてではありません。2023年6月にRecorded Futureは、Roundcubeの複数の欠陥(CVE-2020-12641、CVE-2020-35730、CVE-2021-44026)を悪用して偵察とデータ収集を行う脅威アクターの詳細を報告しました。

それ以来、Winter VivernやUNC3707(別名GreenCube)などの他の脅威アクターも、Roundcubeを含むメールソリューションを様々なキャンペーンで標的にしてきました。Operation RoundPressのAPT28との関連は、スピアフィッシングメールを送信するために使用されたメールアドレスの重複や、特定のサーバーの設定方法の類似性に基づいています。

2024年のキャンペーンの標的の大部分は、ウクライナの政府機関やブルガリアとルーマニアの防衛企業であり、これらの企業の一部はウクライナに送られるソビエト時代の武器を製造しています。他の標的には、ギリシャ、カメルーン、エクアドル、セルビア、キプロスの政府、軍事、学術機関が含まれます。

攻撃は、Horde、MDaemon、ZimbraのXSS脆弱性を利用して、ウェブメールウィンドウのコンテキストで任意のJavaScriptコードを実行することを伴います。CVE-2023-43770は、2024年2月に米国サイバーセキュリティ・インフラストラクチャ・セキュリティ庁(CISA)によって既知の悪用された脆弱性(KEV)カタログに追加されました。

Horde(2007年にリリースされたHorde Webmail 1.0で修正された不特定の古い欠陥)、Roundcube(CVE-2023-43770)、Zimbra(CVE-2024-27443)を標的とする攻撃は、既に知られており修正されたセキュリティ欠陥を利用しましたが、MDaemonのXSS脆弱性は脅威アクターによってゼロデイとして使用されたと評価されています。CVE識別子CVE-2024-11182(CVSSスコア:5.3)が割り当てられ、昨年11月にバージョン24.5.1で修正されました。

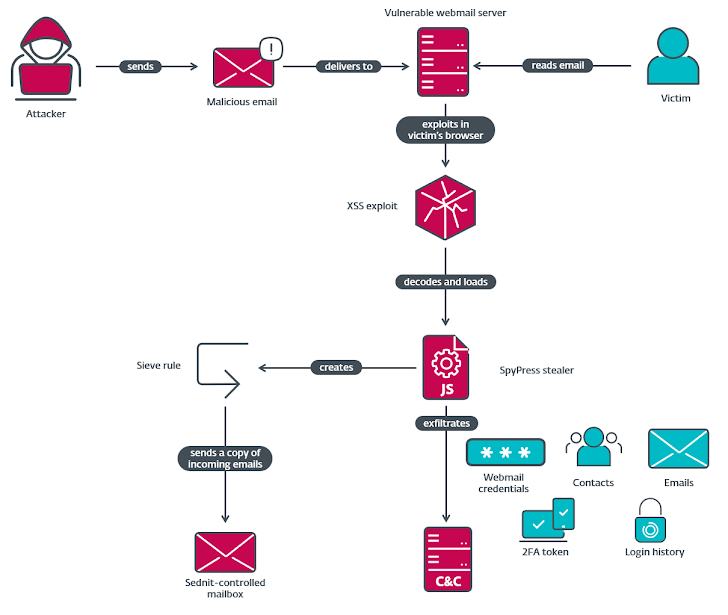

“SednitはこれらのXSSエクスプロイトをメールで送信します” とFaouは述べています。”エクスプロイトは、ブラウザウィンドウで実行されるウェブメールクライアントのウェブページのコンテキストで悪意のあるJavaScriptコードを実行します。したがって、被害者のアカウントからアクセス可能なデータのみが読み取られ、流出される可能性があります。”

しかし、エクスプロイトが成功するためには、ターゲットが脆弱なウェブメールポータルでメールメッセージを開くように説得される必要があります。これは、ソフトウェアのスパムフィルターを回避し、ユーザーの受信トレイに到達することが前提です。メールの内容自体は無害であり、XSSの欠陥を引き起こす悪意のあるコードはメールメッセージの本文のHTMLコード内に存在し、ユーザーには見えません。

成功したエクスプロイトは、ウェブメールの資格情報を盗み、被害者のメールボックスからメールメッセージや連絡先情報を収集する能力を持つ、SpyPressという名前の難読化されたJavaScriptペイロードの実行につながります。このマルウェアは持続性メカニズムを欠いているにもかかわらず、罠にかかったメールメッセージが開かれるたびに再読み込みされます。

“さらに、Sieveルールを作成する能力を持ついくつかのSpyPress.ROUNDCUBEペイロードを検出しました” とESETは述べています。”SpyPress.ROUNDCUBEは、すべての受信メールのコピーを攻撃者が制御するメールアドレスに送信するルールを作成します。SieveルールはRoundcubeの機能であり、悪意のあるスクリプトがもはや実行されていなくてもルールは実行されます。”

収集された情報は、その後、ハードコードされたコマンド・アンド・コントロール(C2)サーバーへのHTTP POSTリクエストを介して流出されます。マルウェアの選択されたバリアントは、ログイン履歴、二要素認証(2FA)コードをキャプチャし、パスワードや2FAコードが変更された場合でもメールボックスへのアクセスを維持するためにMDaemonのアプリケーションパスワードを作成することさえあります。

“過去2年間、RoundcubeやZimbraのようなウェブメールサーバーは、Sednit、GreenCube、Winter Vivernなどのいくつかのスパイグループの主要な標的となっています” とFaouは述べています。”多くの組織がウェブメールサーバーを最新の状態に保っておらず、脆弱性がメールメッセージを送信することでリモートでトリガーされる可能性があるため、攻撃者にとってはメール窃盗のためにそのようなサーバーを標的にすることが非常に便利です。”

翻訳元: https://thehackernews.com/2025/05/russia-linked-apt28-exploited-mdaemon.html