サイバーセキュリティ研究者たちは、Remcos RATというリモートアクセス型トロイの木馬を展開するためにPowerShellベースのシェルコードローダーを利用する新しいマルウェアキャンペーンを明らかにしました。

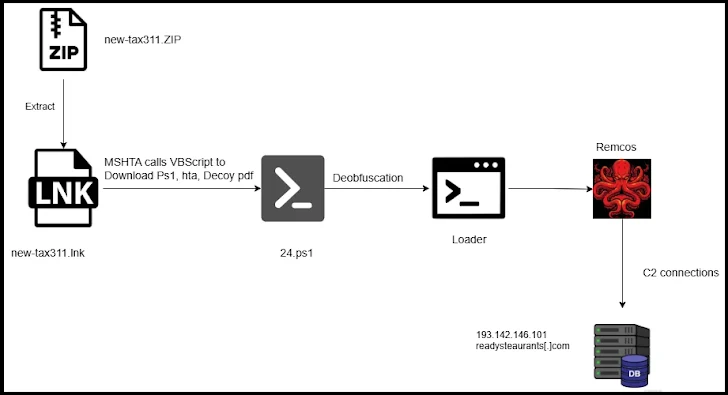

「脅威アクターは、しばしばOffice文書に偽装されたZIPアーカイブ内に埋め込まれた悪意のあるLNKファイルを配信しました」とQualysのセキュリティ研究者Akshay Thorveは技術報告書で述べています。「攻撃チェーンは、初期段階でのプロキシ実行にmshta.exeを利用しています。」

Qualysによって詳細が明らかにされた最新の攻撃の波は、ユーザーを引き込むために税関連の誘惑を使用し、Windowsショートカット(LNK)ファイルを含む悪意のあるZIPアーカイブを開かせます。これにより、HTMLアプリケーション(HTA)を実行するために使用される正当なMicrosoftツールであるmshta.exeが利用されます。

バイナリは、リモートサーバー上にホストされている「xlab22.hta」という名前の難読化されたHTAファイルを実行するために使用され、Visual Basic Scriptコードを組み込んでPowerShellスクリプト、デコイPDF、および「311.hta」と呼ばれるxlab22.htaに似た別のHTAファイルをダウンロードします。HTAファイルは、システム起動時に「311.hta」が自動的に起動されるようにWindowsレジストリの変更も行います。

PowerShellスクリプトが実行されると、シェルコードローダーをデコードおよび再構築し、最終的にRemcos RATペイロードを完全にメモリ内で起動します。

Remcos RATは、脅威アクターに侵害されたシステムを完全に制御する能力を提供することで知られるマルウェアであり、サイバースパイ活動やデータ窃盗に理想的なツールです。Visual Studio C++ 8を使用してコンパイルされた32ビットバイナリで、モジュラー構造を特徴とし、システムメタデータの収集、キーストロークの記録、スクリーンショットのキャプチャ、クリップボードデータの監視、インストールされたすべてのプログラムと実行中のプロセスのリストの取得が可能です。

さらに、「readysteaurants[.]com」にあるコマンド・アンド・コントロール(C2)サーバーへのTLS接続を確立し、データの流出と制御のための持続的なチャネルを維持します。

ファイルレスバージョンのRemcos RATが野生で発見されたのはこれが初めてではありません。2024年11月、Fortinet FortiGuard Labsは、注文をテーマにした誘惑を利用してファイルレスでマルウェアを展開するフィッシングキャンペーンを詳述しました。

この攻撃手法が脅威アクターにとって魅力的なのは、悪意のあるコードがコンピュータのメモリ内で直接実行され、多くの従来のセキュリティソリューションによって検出されにくいからです。

「新しいRemcos RATバリアントのようなPowerShellベースの攻撃の増加は、脅威アクターが従来のセキュリティ対策を回避するために進化していることを示しています」とSlashNextのフィールドCTOであるJ Stephen Kowskiは述べています。

「このファイルレスマルウェアはメモリ内で直接動作し、LNKファイルとMSHTA.exeを使用して難読化されたPowerShellスクリプトを実行し、従来の防御を回避できます。ユーザーに届く前に悪意のあるLNK添付ファイルを検出してブロックできる高度なメールセキュリティが重要であり、PowerShellコマンドのリアルタイムスキャンによる疑わしい動作の検出も同様に重要です。」

この開示は、Palo Alto Networks Unit 42とThreatrayが、Agent Tesla、NovaStealer、Remcos RAT、VIPKeylogger、XLoader、XWormなどの幅広い情報スティーラーやRATを起動するために使用される新しい.NETローダーを詳細に説明したことに伴うものです。

ローダーは、最終段階のペイロードを展開するために連携して動作する3つの段階を特徴としています:暗号化された形式で第2および第3段階を埋め込んだ.NET実行可能ファイル、第2段階を復号化してロードする.NET DLL、およびメインマルウェアの展開を管理する.NET DLLです。

「以前のバージョンでは、第2段階をハードコードされた文字列として埋め込んでいましたが、最近のバージョンではビットマップリソースを使用しています」とThreatrayは述べています。「第1段階はこのデータを抽出して復号化し、メモリ内で実行して第2段階を起動します。」

Unit 42は、ビットマップリソースを使用して悪意のあるペイロードを隠すことを、従来のセキュリティメカニズムを回避し検出を逃れることができるステガノグラフィ技術と説明しました。

この発見は、資格情報の窃盗やマルウェアの配信を目的としたフィッシングやソーシャルエンジニアリングキャンペーンの出現とも一致しています –

- KeePassパスワード管理ソフトウェアのトロイの木馬化されたバージョンを使用して、Cobalt Strikeビーコンをドロップし、管理者の資格情報を含むKeePassデータベースの機密データを盗むことを目的としたキャンペーン。悪意のあるインストーラーは、Bing広告を介して提供されるKeePassのタイポスクワットドメインにホストされています。

- ClickFixの誘惑とPDFドキュメント内に埋め込まれたURL、および一連の中間ドロッパーURLを使用してLumma Stealerを展開します。

- 罠にかけられたMicrosoft Officeドキュメントを使用して、Formbook情報スティーラーを展開し、Horus Protectorと呼ばれるマルウェア配布サービスを使用して保護します。

- blob URIを使用して、フィッシングメールを介して資格情報フィッシングページをローカルにロードし、blob URIは許可リストにあるページ(例:onedrive.live[.]com)を使用して、脅威アクターが制御するHTMLページへのリンクを含む悪意のあるサイトに被害者をリダイレクトするために悪用されます。

- RARアーカイブをセットアップファイルとして偽装し、ウクライナおよびポーランドをターゲットにした攻撃でNetSupport RATを配布します。

- フィッシングメールを使用して、被害者のOutlook、Hotmail、Gmailの資格情報をキャプチャし、2025年2月から活動している「Blessed logs」という名前のTelegramボットに流出させるHTML添付ファイルを配布します。

これらの展開は、リアルタイムで変化するポリモーフィックな手法を活用して検出努力を回避する人工知能(AI)を活用したキャンペーンの増加によっても補完されています。これには、メールの件名、送信者名、本文の内容を変更して、シグネチャベースの検出を回避することが含まれます。

「AIは脅威アクターにマルウェア開発を自動化し、業界全体に攻撃を拡大し、フィッシングメッセージを外科的精度でパーソナライズする力を与えました」とCofenseは述べています。

「これらの進化する脅威は、従来のメールフィルターをますます回避できるようになり、境界のみの防御の失敗と配信後の検出の必要性を浮き彫りにしています。また、コンテンツを即座に変化させるポリモーフィックフィッシングキャンペーンを通じて従来の防御を出し抜くことを可能にしました。その結果、欺瞞的なメッセージはますます検出が困難になり、阻止するのがさらに難しくなっています。」

翻訳元: https://thehackernews.com/2025/05/fileless-remcos-rat-delivered-via-lnk.html