不明な脅威アクターが、いくつかの悪意のあるChromeブラウザ拡張機能を2024年2月から作成しているとされています。これらは一見無害なユーティリティに偽装していますが、データを外部に送信し、コマンドを受信し、任意のコードを実行する隠れた機能を組み込んでいます。

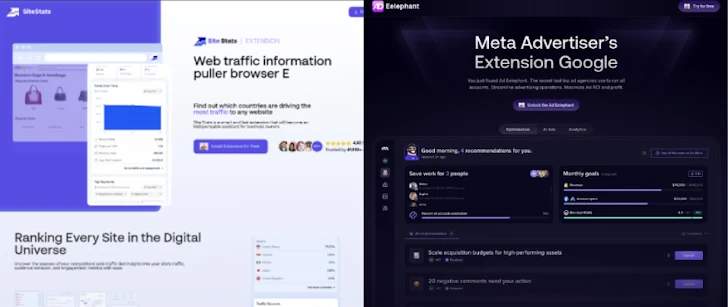

「このアクターは、正当なサービス、生産性ツール、広告やメディア作成または分析アシスタント、VPNサービス、暗号、銀行業務などに偽装したウェブサイトを作成し、ユーザーをGoogleのChromeウェブストア(CWS)で対応する悪意のある拡張機能をインストールするよう誘導します」とDomainTools Intelligence(DTI)チームはThe Hacker Newsと共有したレポートで述べています。

ブラウザのアドオンは広告された機能を提供しているように見えますが、同時に資格情報やクッキーの盗難、セッションハイジャック、広告注入、悪意のあるリダイレクト、トラフィック操作、DOM操作を通じたフィッシングを可能にします。

拡張機能に有利に働くもう一つの要因は、manifest.jsonファイルを介して過剰な権限を自分自身に付与するように設定されていることです。これにより、ブラウザで訪問したすべてのサイトと対話し、攻撃者が制御するドメインから取得した任意のコードを実行し、悪意のあるリダイレクトを行い、広告を注入することができます。

また、拡張機能は一時的なドキュメントオブジェクトモデル(DOM)要素の”onreset“イベントハンドラに依存してコードを実行することも確認されています。これはおそらくコンテンツセキュリティポリシー(CSP)を回避する試みです。

特定された一部の誘導サイトは、DeepSeek、Manus、DeBank、FortiVPN、Site Statsのような正当な製品やサービスを装っており、ユーザーを拡張機能のダウンロードとインストールに誘導します。アドオンはその後、ブラウザクッキーを収集し、リモートサーバーから任意のスクリプトを取得し、トラフィックルーティングのためのネットワークプロキシとして機能するWebSocket接続を設定します。

被害者がどのようにして偽のサイトにリダイレクトされるのかは現在のところ不明ですが、DomainToolsは、フィッシングやソーシャルメディアのような通常の方法が関与している可能性があると述べています。

「これらはChromeウェブストアに表示され、隣接するウェブサイトを持っているため、通常のウェブ検索やChromeストア内の検索結果として返されることがあります」と同社は述べています。「多くの誘導サイトはFacebookのトラッキングIDを使用しており、Facebook / Metaのアプリを何らかの形で利用してサイト訪問者を引き寄せていることを強く示唆しています。おそらくFacebookのページ、グループ、さらには広告を通じてです。」

執筆時点では、キャンペーンの背後にいるのが誰なのかは不明ですが、脅威アクターは100以上の偽のウェブサイトと悪意のあるChrome拡張機能を設定しています。Googleはその一環として、拡張機能を削除しました。

リスクを軽減するために、ユーザーは拡張機能をダウンロードする前に検証済みの開発者に固執し、要求された権限を確認し、レビューを精査し、類似の拡張機能の使用を控えることが推奨されます。

とはいえ、評価が操作され、人工的に高められる可能性があることも心に留めておく価値があります。

DomainToolsは先月末に発表した分析で、DeepSeekを装った拡張機能が、低評価(1〜3星)を提供するユーザーをai-chat-bot[.]proドメインのプライベートフィードバックフォームにリダイレクトし、高評価(4〜5星)を提供するユーザーを公式のChromeウェブストアのレビューページに送信している証拠を発見しました。

翻訳元: https://thehackernews.com/2025/05/100-fake-chrome-extensions-found.html