Fortinetの新たな発見によると、サイバーセキュリティ研究者たちは、破損したDOSおよびPEヘッダーを持つマルウェアを利用した異常なサイバー攻撃を明らかにしました。

DOS(ディスクオペレーティングシステム)およびPE(ポータブル実行可能)ヘッダーは、重要な部分であり、Windows PEファイルに関する情報を提供します。

DOSヘッダーは、実行可能ファイルをMS-DOSと後方互換性を持たせ、オペレーティングシステムによって有効な実行可能ファイルとして認識されるようにし、PEヘッダーはWindowsがプログラムをロードして実行するために必要なメタデータと情報を含んでいます。

「我々は、数週間にわたり侵害されたマシンで実行されていたマルウェアを発見しました」と、FortiGuardインシデントレスポンスチームの研究者であるXiaopeng ZhangとJohn SimmonsはThe Hacker Newsに共有したレポートで述べています。「脅威アクターはスクリプトとPowerShellのバッチを実行し、Windowsプロセスでマルウェアを実行しました。」

Fortinetは、マルウェア自体を抽出することはできなかったものの、実行中のマルウェアプロセスのメモリダンプと侵害されたマシンの完全なメモリダンプを取得したと述べています。マルウェアがどのように配布されているのか、またそれを配布する攻撃がどれほど広範囲に及んでいるのかは現在不明です。

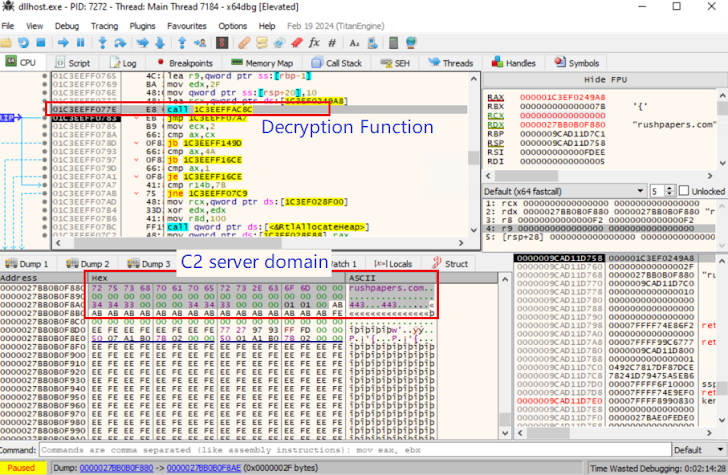

dllhost.exeプロセス内で実行されているこのマルウェアは、破損したDOSおよびPEヘッダーを持つ64ビットPEファイルであり、分析の試みを妨げ、メモリからペイロードを再構築することを狙っています。

これらの障害にもかかわらず、サイバーセキュリティ企業は「複数の試行、エラー、繰り返しの修正」の後、侵害されたシステムの環境を再現することで、制御されたローカル環境内でダンプされたマルウェアを分解することができたとさらに述べています。

マルウェアは一度実行されると、メモリに保存されたコマンド・アンド・コントロール(C2)ドメイン情報を復号し、新たに作成されたスレッドでサーバー(「rushpapers[.]com」)と接触を確立します。

「スレッドを起動した後、メインスレッドは通信スレッドが実行を完了するまでスリープ状態に入ります」と研究者たちは述べています。「マルウェアはTLSプロトコルを介してC2サーバーと通信します。」

さらなる分析により、このマルウェアはスクリーンショットをキャプチャし、侵害されたホスト上のシステムサービスを列挙および操作し、さらには「クライアント」接続を待機するサーバーとして機能する能力を持つリモートアクセス型トロイの木馬(RAT)であることが判明しました。

「それはマルチスレッドソケットアーキテクチャを実装しています:新しいクライアント(攻撃者)が接続するたびに、マルウェアは通信を処理するために新しいスレッドを生成します」とFortinetは述べています。「この設計により、同時セッションが可能になり、より複雑なインタラクションをサポートします。」

「このモードで動作することにより、マルウェアは侵害されたシステムをリモートアクセスプラットフォームに効果的に変え、攻撃者がさらなる攻撃を開始したり、被害者の代わりにさまざまなアクションを実行したりすることを可能にします。」

翻訳元: https://thehackernews.com/2025/05/new-windows-rat-evades-detection-for.html