出典: ArtemisDiana via Shutterstock

サービスアカウントからウェブアプリケーションプログラミングインターフェース(API)、サーバーレスアプリケーション、そして現在のAIエージェントまで、非人間のアイデンティティの風景は急速に複雑化しています。企業は機械のアイデンティティをセキュリティコントロールで監視および管理するのに苦労しています。

過去には、機械のアイデンティティはデバイス、サービス、ワークロードに焦点を当てていました。開発者はアプリケーションを秘密鍵やトークンを使用してオンラインAPIに接続しました。より複雑なアプリケーションは、APIを通じて多数のアプリケーションからデータを統合します。エージェントAIでは、エージェントが複数のアプリケーションに接続し、ユーザーに代わってそれを行います。企業は通常「ユーザーは何人いるか?」という質問には答えられますが、非人間のアイデンティティについて尋ねられると答えを持っていないことが多いと、非人間のアイデンティティ管理会社Oasis Securityの製品戦略ディレクターであるAdam Ochayon氏は述べています。

「見えないものは管理できない」というマントラがあるように、彼は言います。「どのアカウントが範囲内にあるのか、どのアカウントを持っているのかすら知らない場合、それらをセキュリティで保護し、ポリシーを一貫して適用し、ライフサイクルを正確に管理するのに苦労するでしょう。だからこそ、今日多くの組織が本当に苦労しているのです。」

非人間のアイデンティティはすでにほとんどの企業の攻撃面を支配しています。2020年には、典型的な企業はユーザー1人に対して10の非人間のアイデンティティを持っていましたが、現在ではその比率は50対1であり、ほとんどの企業はそのアイデンティティの40%が誰のものかを把握していません。アイデンティティセキュリティプロバイダーSilverfortによって収集された認証データによると。

問題はさらに悪化するでしょう。企業がAIを採用し、より多くの機能を求めて急ぐにつれて、AIエージェントがどのプログラムにアクセスできるかを把握することがさらに難しくなると、統合アイデンティティサービスプロバイダーJumpCloudの製品管理シニアバイスプレジデントであるJoel Rennich氏は述べています。

「かつて非人間のアイデンティティだったもの、つまりスクリプトやサーバーのバックグラウンドで動作していてユーザーやインタラクションから非常に遠いものと、AIエージェントで見られるもの、つまりユーザーが持っているセッションから作成された派生資格情報であるものとの間には曖昧な境界線があります」と彼は言います。「その意味でゼロトラストがどのように機能するかを再考する必要があります。」

多くの課題

機械のアイデンティティは新しい概念ではありません。サービスアカウントにリンクするシステムやアプリケーションは何十年も前から存在しており、トークンやAPIキーが導入されたときに劇的に拡大しました。

これに応じて、セキュリティ組織は企業に対して増加するアイデンティティの管理を推奨し始めました。昨年発行されたPayment Card Industry(PCI)4.0.1標準は、すべてのシステムコンポーネントに対するセキュリティ要件を強化し、「セキュリティサービスを提供するシステム…アプリケーション、ソフトウェア、ソフトウェアコンポーネント」を含んでいます。1月には、Open Web Application Security Project(OWASP)が非人間のアイデンティティに関連するトップ10のセキュリティ課題を発表しました。最も差し迫った問題は、タスクが完了したときにアクセスを無効化すること、つまり「オフボーディング」と、NHIに関連する秘密の漏洩です。

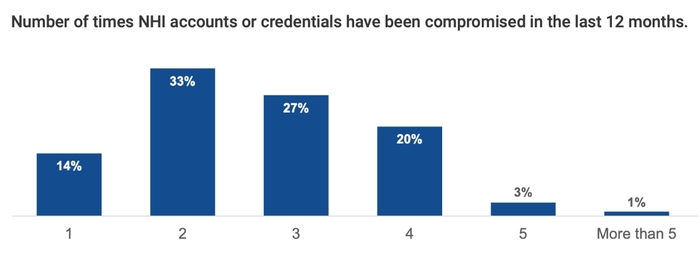

約半数の企業がNHIの妥協を経験し、そのほとんどが複数回経験しています。出典: Enterprise Strategy Group

それでも、業界は非人間のアイデンティティに対処するには程遠いと、Oasis SecurityのOchayon氏は言います。

「私たちは、非人間のアイデンティティ、サービスアカウント、原則、API、キー、トークン、そしてもちろんAIエージェントが多くの認証を必要とし、それがさらなる拡散を引き起こしているという現実に目覚めたようなものです」と彼は言い、続けて「『非人間のアイデンティティ』という用語自体が、業界がまだ完全にその意味を一致させていないものだと思います。」

AIエージェントはさらに水を濁します。なぜなら、彼らは非人間のアイデンティティの境界を越えるからです。企業がホストするAIモデル、たとえばMicrosoftのCopilotやGoogleのGeminiは基本的に人間の権限モデルを使用できますが、タスクに焦点を当てたAIサービスは、限られた数のサービスアカウント、APIキー、秘密を使用して特定の仕事を行う企業アプリケーションに本質的に似ています。

最後に、ユーザーの代わりに働くAIエージェントがあります。つまり、従業員のカウンターパートであり、しばしばブラウザ内またはブラウザを通じて動作します。それは人間のために使用される権限構造を反映しますが、監視に重大な問題を引き起こすと、アイデンティティセキュリティ会社Vezaの最高戦略責任者であるRich Dandliker氏は述べています。

「大きな疑問は、『それが私のエージェントがやったことなのか、それとも私がやったことなのかをどうやって見分けるか』です」と彼は言います。「もしそれが私のブラウザにフックしているなら、その点での賭けはすべて無効です。なぜなら、それを見分けるのは非常に非常に難しいと思うからです。」

人間は簡単 — NHIはそうではない

可視性の欠如は、より大きな攻撃面につながる可能性があります。機械および非人間のアイデンティティはすでに管理されていない問題として成長していると、Dandliker氏は言います。

「彼らは一歩引いて、より広く見て、『おお、NHIは完全な盲点だ』と言っています」と彼は言います。「一般的な見解としては、みんながNHIに対処するのは非常に未熟であり、またそれが伝統的に開発者の領域であったため、アプリを構築する人々であり、伝統的なセキュリティおよびアイデンティティチームが本当に注目してきたものではありません。」

ほぼ3分の2の企業(72%)が人間のアイデンティティ攻撃を防ぐことに中程度または高い自信を持っていますが、NHIベースの攻撃を防ぐことに同じ自信を持っているのは57%に過ぎません。Cloud Security Alliance(CSA)からの報告によると。9月に発表された第2の報告では、調査対象企業のほぼ半数(46%)が非人間のアイデンティティに関連するセキュリティ侵害を経験したことがわかりました。

異なる企業は問題に異なるアプローチを取ります。Vesaはすでにアクセスグラフ技術を使用して、ユーザーをそのグループや役割、持っている権限、アクセスできるリソースにマッピングしています。会社は同じ技術を非人間のアイデンティティに適用し、サービス、ワークロード、機械エージェントをアクセス可能なアプリケーション、所有者、影響にマッピングします。

他の企業は、機械やソフトウェアが他のシステムにアクセスするための秘密管理の検出と管理に焦点を当てています。たとえばGitGuardianは、顧客の秘密を管理し、GitHubやその他のリポジトリ管理システムをスキャンして漏洩した非人間のアイデンティティを探します。最新の報告では、同社は公開GitHubコミットで2380万の秘密が漏洩したことを発見しましたが、その70%は報告が発表された時点でアクティブでした。

非人間のアイデンティティの3つのレベル: タスクを行うツール、複雑で自律的なエージェント、拡張された労働者。出典: Microsoft

比較的少数の人間のアイデンティティは通常中央で管理されますが、非人間のアイデンティティははるかに多数であり、さまざまなユーザーによって作成されると、GitGuardianの広報担当者であるCarole Winqwist氏は言います。

「会社の誰もがあなたのために人間のアイデンティティを作成できるわけではありません — その機能は非常に中央集権的です」と彼女は言います。「一方で非人間のアイデンティティには、プロビジョニングが行われる単一の場所はありません。それは多くの人々によって複数のシステムで行うことができます。開発者がそれを行うことができ、非開発者もそれを行うことができます。」

技術はある、ある程度は

非人間のアイデンティティの問題に取り組むには新しい技術は必要ありませんが、現在の認証および認可機能の使用方法を再考する必要があります。OAuthは、エージェントや短期間にインスタンス化されるサービスに適応することで、非人間のアイデンティティの要件に追いつくために進化する必要がありますと、Microsoftの製品管理副社長であるAlex Simons氏は最近のブログ投稿で述べています。

「エージェントははるかに細かい権限を必要とし、それらは動的で、簡単に取り消せるが、監査可能である必要があります」と彼は書いています。「彼らは異なる信頼境界を越えて他のエージェントと安全にやり取りし、エージェントの所有権が即座に変更されるシナリオを処理する必要があります。」

それでも、OAuthとID Connectの両方がこれらの変更に対応するように修正される可能性が高いです。なぜなら、技術的な基盤の多くはすでに存在しているからですと、JumpCloudのRennich氏は言います。ほとんどのアイデンティティプロバイダーは、秘密鍵やトークンの権限を制限する機能を持っています。つまり、スコープを縮小することで、2桁のトークンとキーをプロビジョニングすることが可能です。

「これらを組み合わせれば、多くの新しい技術は必要ありません」と彼は言います。「『スコープを縮小する』トークンを発行する方法があれば… そのセッションが狂ったと思ったら、そのセッションを終了する方法があります… だから、OAuth内にコントロールがあると思います。業界として集まり、同じ基本セットを使用することに合意する必要があります。」

翻訳元: https://www.darkreading.com/cybersecurity-operations/taming-agentic-ai-risks-securing-nhi