サイバーセキュリティ研究者は、MicrosoftのClickOnceソフトウェア配布技術とカスタムGolangバックドアを利用して、エネルギー、石油、ガス分野の組織を侵害する新たなキャンペーン「OneClik」について詳細を明らかにしました。

「このキャンペーンは中国系の脅威アクターと一致する特徴を示していますが、帰属には慎重を要します」とTrellixの研究者Nico Paulo Yturriaga氏とPham Duy Phuc氏は技術的な解説の中で述べています。

「その手法は、クラウドやエンタープライズツール内で悪意ある操作を行い、従来の検知メカニズムを回避する“Living-off-the-land”戦術への広範なシフトを反映しています。」

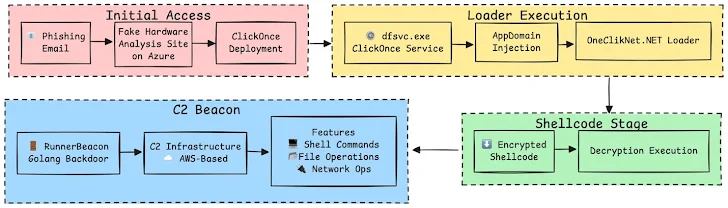

要するに、このフィッシング攻撃はOneClikNetと呼ばれる.NETベースのローダーを利用し、Amazon Web Services(AWS)クラウドサービスで隠蔽された攻撃者管理のインフラストラクチャと通信するよう設計された高度なGoベースのバックドア「RunnerBeacon」を展開します。

ClickOnceは、Microsoftが提供するWindowsベースのアプリケーションを最小限のユーザー操作でインストール・更新するための仕組みです。.NET Framework 2.0で導入されました。しかし、この技術は、脅威アクターが悪意あるペイロードを警告なしに実行する手段として魅力的なものとなっています。

MITRE ATT&CKフレームワークで指摘されているように、ClickOnceアプリケーションは信頼されたWindowsバイナリ「dfsvc.exe」(アプリのインストール、起動、更新を担当)を通じて悪意あるコードを実行するために利用される可能性があります。アプリは「dfsvc.exe」の子プロセスとして起動されます。

「ClickOnceアプリケーションは限定的な権限しか受け取らないため、インストールに管理者権限は必要ありません」とMITREは説明しています。「そのため、攻撃者は権限昇格を必要とせずに悪意あるコードの実行をClickOnceでプロキシすることができます。」

Trellixによると、攻撃チェーンは偽のハードウェア分析ウェブサイトへのリンクを含むフィッシングメールから始まり、これがClickOnceアプリケーションの配布経路となり、最終的にdfsvc.exeを使って実行ファイルを起動します。

このバイナリはClickOnceローダーであり、AppDomainManagerインジェクションと呼ばれる別の手法で悪意あるコードを注入することで起動され、最終的にはRunnerBeaconバックドアをメモリ上で暗号化シェルコードとして実行します。

Golang製のインプラントは、HTTP(s)、WebSocket、生のTCP、SMB名前付きパイプを介してコマンド&コントロール(C2)サーバーと通信でき、ファイル操作、実行中プロセスの列挙・終了、シェルコマンドの実行、トークン窃取と偽装による権限昇格、ラテラルムーブメントを実現します。

さらに、このバックドアは検知回避のためのアンチ解析機能を備え、ポートスキャン、ポートフォワーディング、SOCKS5プロトコルなどのネットワーク操作もサポートし、プロキシやルーティング機能を提供します。

「RunnerBeaconの設計は、既知のGoベースのCobalt Strikeビーコン(例:Geacon/Geacon plus/Geacon Proファミリー)と非常によく似ています」と研究者は述べています。

「Geaconと同様に、コマンドセット(シェル、プロセス列挙、ファイルI/O、プロキシなど)やクロスプロトコルC2の利用も非常に類似しています。これらの構造的・機能的な類似点から、RunnerBeaconはGeaconの進化型フォーク、もしくは非公開で改変されたバリアントであり、より秘匿性が高くクラウドに適した運用に特化している可能性があります。」

2025年3月だけでも、OneClickの3つの異なるバリアント(v1a、BPI-MDM、v1d)が観測されており、それぞれのバージョンで検知回避能力が段階的に向上しています。とはいえ、RunnerBeaconのバリアントは2023年9月、中東の石油・ガス企業でも確認されています。

AppDomainManagerインジェクションのような手法は、過去に中国や北朝鮮系の脅威アクターによって使われてきましたが、今回の活動は既知の脅威アクターやグループに正式に帰属されていません。

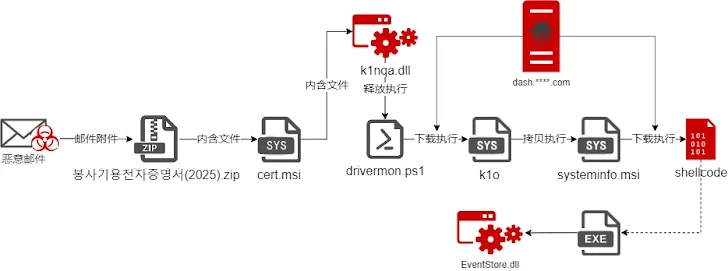

この動きは、QiAnXinが追跡するAPT-Q-14という脅威アクターによるキャンペーンが明らかになったこととも時期を同じくします。このグループもClickOnceアプリを利用し、ある未公開メールプラットフォームのウェブ版に存在したゼロデイのクロスサイトスクリプティング(XSS)脆弱性を悪用してマルウェアを拡散していました。この脆弱性はすでに修正されています。

このXSS脆弱性は、被害者がフィッシングメールを開いた際に自動的に発動し、ClickOneアプリのダウンロードを引き起こします。「フィッシングメールの本文はYahooニュースからのもので、被害業界と一致しています」とQiAnXinは指摘しています。

侵害の流れでは、メールボックスの操作マニュアルが囮として表示される一方、悪意あるトロイの木馬がWindowsホストに密かにインストールされ、システム情報をC2サーバーに収集・送信し、次の段階の不明なペイロードを受信します。

中国のサイバーセキュリティ企業は、APT-Q-14がAndroidプラットフォーム向けメールソフトのゼロデイ脆弱性にも注力していると述べています。

APT-Q-14はQiAnXinによって北東アジア発とされ、APT-Q-12(別名Pseudo Hunter)やAPT-Q-15と呼ばれる他のクラスターと重複があり、これらは韓国系の脅威グループ「DarkHotel(別名APT-C-06)」のサブグループと評価されています。

今週初め、北京拠点の360 Threat Intelligence Centerは、DarkHotelが「Bring Your Own Vulnerable Driver(BYOVD)」手法を使い、Microsoft Defender Antivirusを停止させ、2025年2月のフィッシング攻撃で偽のMSIインストールパッケージを配布しマルウェアを展開したことを明らかにしました。

このマルウェアは、リモートサーバーと通信して、未特定のシェルコードをダウンロード、復号、実行するよう設計されています。

「一般的に、[ハッカーグループの]戦術は近年“シンプル”になってきています。以前のような重量級の脆弱性利用とは異なり、柔軟かつ新しい配信手法や攻撃技術を採用しています」と同社は述べています。「攻撃対象については、APT-C-06は依然として北朝鮮関連の取引業者に焦点を当てており、同時期に攻撃された標的の数も多いです。」

翻訳元: https://thehackernews.com/2025/06/oneclik-malware-targets-energy-sector.html