サイバー犯罪とスパイ活動の境界線はますます曖昧になっており、犯罪ハッカーと国家支援型アクターの従来の区別が失われつつあります。

6月30日に公開されたレポートで、Proofpointは2つの悪意あるキャンペーンの間に大きな重複があることを強調しました。

一つは、サイバー恐喝と親ロシア的なサイバースパイ活動の両方を行うハイブリッドハッカーグループTA829によるもので、もう一つはUNK_GreenSecとして追跡される新たに特定されたサイバー犯罪クラスターによるものです。

既知の脅威アクターと新しいクラスターがどのように関連しているかは不明ですが、Proofpointは両グループの活動の類似点から、サイバースパイ活動とサイバー犯罪の間の障壁が崩壊しつつあると推定しています。

サイバー恐喝グループでありサイバースパイ活動も行うTA829

TA829はユニークなハイブリッド型脅威アクターです。当初は金銭目的のグループとして追跡されていましたが、TA829は同じカスタムツール群を使って定期的にスパイ活動も行っています。

ウクライナ侵攻後、TA829は従来のサイバー恐喝キャンペーンに加え、ロシア国家の利益と一致する形でウクライナを標的としたスパイ活動キャンペーンを開始しました。

TA829の典型的な手法(TTPs)は、フィッシングキャンペーンを通じてSingleCamper(別名SnipBot)の亜種や、RomComバックドアの更新版、軽量なDustyHammockマルウェアを展開するものです。

パッカーやローダーの定期的な更新、ターゲットごとに異なる送信インフラや送信元アドレスの使用、研究者の検知と回避のための広範なリダイレクトチェーンの利用など、自動化・大規模化されたプロセスは、スパイ活動よりもサイバー犯罪者に典型的な特徴です。

しかし、専用のスパイ活動キャンペーンでは、ブラウザやOSのゼロデイ脆弱性を利用するなど、より高度な能力も展開しています。

TA829を追跡しているProofpointの研究者は、このグループの活動が、RomCom、Void Rabisu、Storm-0978、CIGAR、Nebulous Mantis、Tropical Scorpiusなど、他のベンダーが追跡する他のグループやクラスターと重複していることを指摘しています。

「このアクターの能力がスパイ活動キャンペーンのために流用されているのか、あるいはロシア政府から何らかの指示や任務があるのかは不明です」と研究者は述べています。

新たなクラスターに帰属されるTA829に似た4つのキャンペーン

Proofpointによると、TA829の活動は過去1年間比較的静かでしたが、2025年2月にこれまで観測されていなかったマルウェアペイロードを展開する一連のキャンペーンで再び姿を現しました。

この2月のキャンペーンを調査する中で、Proofpointの研究者は、そのうち4つがTA829の特徴的な活動を示している一方で、いくつかの顕著な違いがあることに気づきました。それには、数千件に及ぶメッセージ数でより広範な業界や地域を標的としていること、求人応募や採用に一貫して言及する誘導テーマ、TransferLoaderとして知られるようになった独自のペイロードが含まれていました。

これら4つのキャンペーンは、UNK_GreenSecとして追跡される新しいクラスターに帰属されました。

TA829とUNK_GreenSec:類似点と相違点

最新のTA829キャンペーンとUNK_GreenSecに帰属される4つのキャンペーンは、多くの類似点を共有しています。例えば:

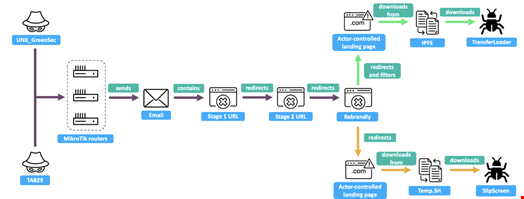

- 配信:両アクターはREM Proxyサービスに依存しており、これはユーザーに貸し出されてトラフィックを中継し、上流の送信インフラの一部として侵害されたMikroTikルーター上に展開されている可能性があります。Proofpointはまた、両アクターがREM Proxyノードを介してこれらのメールを大量作成・送信できるメールビルダーを共有していると仮定しています。

- フィッシングメール:両キャンペーンのメールは、アクターが管理するドメインへのリンクを本文または添付PDF内に含むプレーンテキストの本文で構成されています。メッセージは求職やターゲット組織への苦情をテーマにしており、内容はキャンペーン全体で再利用できるほど一般的ですが、各ターゲットごとにユニークなリンクが付与されています。

- フィッシングリンク:リンクを開くと、一連のリダイレクターが本物のユーザーをOneDriveやGoogle Driveを模倣したランディングページに誘導し、そこにダウンロードサイトへのリンクが表示され、最終的にPDFを装った署名付きローダーがドロップされます。

主な違いは、グループのインフラストラクチャと、TA829のSingleCamperやDustyHammock、UNK_GreenSecのTransferLoaderといったペイロードの展開・インストール方法にあります。

TA829-UNK_GreenSecの関連性に関する4つの仮説

TA829とUNK_GreenSecの関係の正確な性質を裏付ける十分な証拠はないものの、両グループの間には非常に高い確率で関連性があるとProofpointは述べています。

研究者たちは、4つの可能性のある仮説を示しています:

- TA829とUNK_GreenSecは、同じサードパーティプロバイダーから配信およびインフラを購入している

- TA829が自前でインフラを調達・配布し、そのサービスを一時的にUNK_GreenSecに提供した

- UNK_GreenSecがインフラおよび配信プロバイダーであり、通常はTA829の運用者に販売しているが、一時的に自らのマルウェアTransferLoaderの展開にそのサービスを利用した

- 両クラスターは同一アクターであり、TransferLoaderはTA829によるテスト段階の新しいファミリーである

「現在の脅威状況では、サイバー犯罪とスパイ活動が重なるポイントが増え続けており、犯罪者と国家アクターを分ける明確な障壁が取り払われつつあります。キャンペーン、インジケーター、脅威アクターの行動が収束し、エコシステム内でのアトリビューションやクラスター化がより困難になっています」とProofpointの研究者は結論付けています。

翻訳元: https://www.infosecurity-magazine.com/news/major-overlaps-cybercrime-espionage/