Microsoft Visual Studio Code、Visual Studio、IntelliJ IDEA、Cursorなどの統合開発環境(IDE)に関する新たな調査により、拡張機能の認証プロセスの取り扱いに弱点があることが明らかになり、最終的に攻撃者が開発者のマシン上で悪意あるコードを実行できることが判明しました。

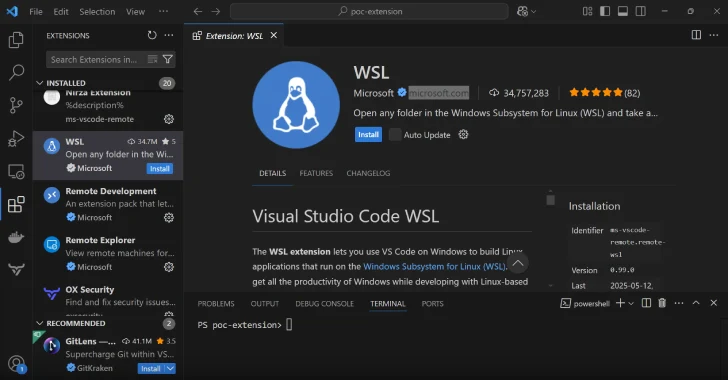

「Visual Studio Codeの認証チェックに欠陥があることを発見し、パブリッシャーが認証済みアイコンを維持したまま拡張機能に機能を追加できることが分かりました」と、OX Securityの研究者Nir Zadok氏とMoshe Siman Tov Bustan氏はレポートでThe Hacker Newsに共有しました。「これにより、悪意ある拡張機能が認証済み・承認済みであるかのように見せかけることができ、誤った信頼感を生み出します。」

具体的には、分析によってVisual Studio Codeが拡張機能が認証済みかどうかを判断するために「marketplace.visualstudio[.]com」ドメインにHTTP POSTリクエストを送信していることが判明しました。

この悪用手法は、本質的に、Microsoftなどの既に認証済みの拡張機能と同じ検証値を持つ悪意ある拡張機能を作成し、信頼性チェックを回避することに関わっています。

その結果、悪意ある拡張機能が開発者に認証済みであるかのように見せかけることができ、かつOSコマンドを実行できるコードも含まれている可能性があります。

セキュリティの観点から見ると、これは拡張機能のサイドローディング悪用の典型的なケースであり、悪意ある人物が公式マーケットプレイス以外でプラグインを配布することができます。適切なコード署名の強制や信頼できるパブリッシャーの検証がなければ、見た目が正規の拡張機能でも危険なスクリプトを隠すことができます。

攻撃者にとっては、リモートコード実行を実現するための参入障壁が低い入口となり、特に機密情報やソースコードにアクセスできる開発環境では重大なリスクとなります。

サイバーセキュリティ企業による実証実験(PoC)では、拡張機能がWindowsマシンで電卓アプリを開くように設定されており、基盤となるホスト上でコマンドを実行できることが示されました。

認証リクエストで使用される値を特定し、それらを変更することで、悪意ある拡張機能が正規のもののように見えるVSIXパッケージファイルを作成できることが判明しました。

OX Securityは、IntelliJ IDEAやCursorなど他のIDEでも、認証に使われる値を変更しても認証済みステータスを失わずにこの脆弱性を再現できたと述べています。

責任ある情報開示への対応として、Microsoftはこの挙動は設計通りであり、すべてのプラットフォームでデフォルトで有効になっている拡張機能署名の検証により、VSIX拡張機能がマーケットプレイスに公開されるのを防ぐとコメントしています。

しかし、サイバーセキュリティ企業は2025年6月29日現在でもこの脆弱性が悪用可能であることを確認しました。The Hacker NewsはMicrosoftにコメントを求めており、返答があれば本記事を更新します。

この調査結果は、拡張機能の認証済みシンボルだけに頼ることがリスクとなりうることを改めて示しています。攻撃者は開発者に気付かれずに悪意あるコードを実行させることができるためです。こうしたリスクを軽減するためには、オンラインで共有されているVSIX拡張ファイルではなく、公式マーケットプレイスから直接拡張機能をインストールすることが推奨されます。

「拡張機能に悪意あるコードを注入し、VSIX/ZIPファイルとしてパッケージ化し、複数の主要な開発プラットフォームで認証済みシンボルを維持したままインストールできる能力は、深刻なリスクをもたらします」と研究者らは述べています。「この脆弱性は特に、GitHubなどのオンラインリソースから拡張機能をインストールする開発者に影響します。」

翻訳元: https://thehackernews.com/2025/07/new-flaw-in-ides-like-visual-studio.html