サイバーセキュリティ研究者は、これまで文書化されていなかった脅威アクターNightEagle(別名APT-Q-95)について明らかにしました。このアクターは、中国の政府、防衛、技術分野を標的としたゼロデイエクスプロイトチェーンの一環として、Microsoft Exchangeサーバーを標的にしていることが観測されています。

QiAnXinのRedDripチームによると、この脅威アクターは2023年から活動しており、非常に速いペースでネットワークインフラを切り替えています。これらの発見は、2025年7月1日から3日に開催されたマレーシアの国立サイバー防衛・セキュリティ展示会および会議の第3回であるCYDES 2025で発表されました。

「まるでワシのような速さで、中国国内で夜間に活動しているようだ」と、サイバーセキュリティベンダーは述べ、NightEagleという名称の由来を説明しています。

この脅威アクターによる攻撃は、ハイテク、半導体、量子技術、人工知能、軍事分野で活動する組織を標的としており、主な目的は情報収集であるとQiAnXinは付け加えています。

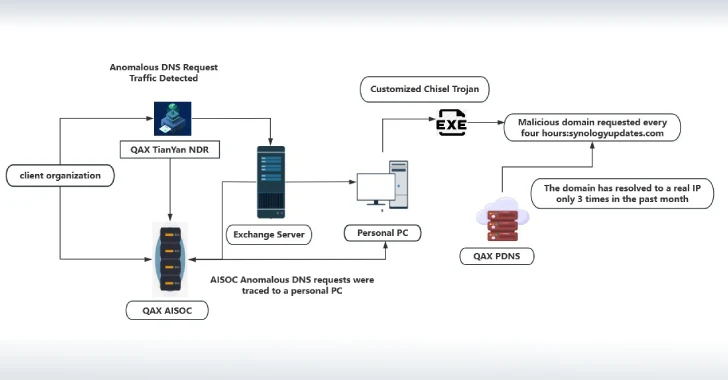

同社はまた、顧客のエンドポイントの1つで、GoベースのChiselユーティリティのカスタムバージョンを発見したことから調査を開始したと述べています。このユーティリティは、スケジュールされたタスクの一部として4時間ごとに自動的に起動するよう設定されていました。

「攻撃者は、オープンソースのChiselイントラネット侵入ツールのソースコードを改変し、実行パラメータをハードコードし、指定されたユーザー名とパスワードを使用し、指定されたC&Cアドレスの443番ポートとsocks接続を確立し、C&Cホストの指定ポートにマッピングすることでイントラネット侵入機能を実現していました」と報告書で述べています。

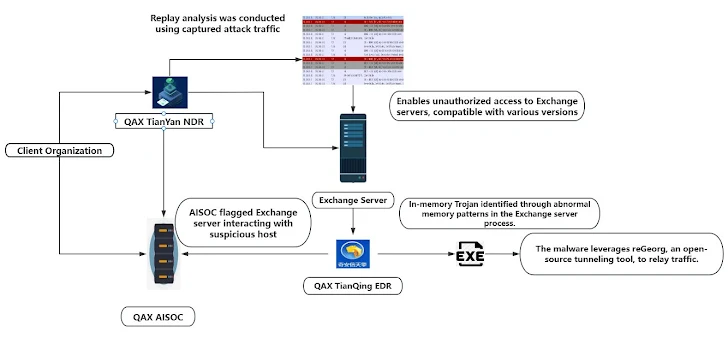

このトロイの木馬は.NETローダーによって配布され、その後Microsoft Exchange ServerのInternet Information Server(IIS)サービスに埋め込まれるとされています。さらに分析した結果、攻撃者がmachineKeyを取得し、Exchange Serverへの不正アクセスを可能にするゼロデイ脆弱性が存在することが判明しました。

「攻撃者はこのキーを使ってExchangeサーバーをデシリアライズし、Exchangeのバージョンに準拠した任意のサーバーにトロイの木馬を埋め込み、任意の人物のメールボックスデータをリモートで読み取ることができました」と報告書は述べています。

QiAnXinは、攻撃が北京時間の午後9時から午前6時の間に行われていたことから、この活動は北米の脅威アクターによるものの可能性が高いと主張しています。The Hacker NewsはMicrosoftにさらなるコメントを求めており、回答が得られ次第、この記事を更新します。

翻訳元: https://thehackernews.com/2025/07/nighteagle-apt-exploits-microsoft.html