インドと関係があると疑われる脅威アクターが、侵害されたホストから機密データを収集できるマルウェアを用いて、欧州の外務省を標的にしていることが確認されました。

この活動は、Trellix Advanced Research Centerによって、DoNot Teamと呼ばれる高度持続的脅威(APT)グループに帰属されており、このグループは他にもAPT-C-35、Mint Tempest、Origami Elephant、SECTOR02、Viceroy Tigerとしても知られています。2016年から活動していると評価されています。

「DoNot APTは、YTYやGEditといったバックドアを含むカスタム開発のWindowsマルウェアを使用することで知られており、これらはしばしばスピアフィッシングメールや悪意のあるドキュメントを通じて配布されます」とTrellixの研究者であるAniket Choukde、Aparna Aripirala、Alisha Kadam、Akhil Reddy、Pham Duy Phuc、Alex Lansteinが述べています。

「この脅威グループは通常、政府機関、外務省、防衛組織、NGO、特に南アジアやヨーロッパの組織を標的にしています。」

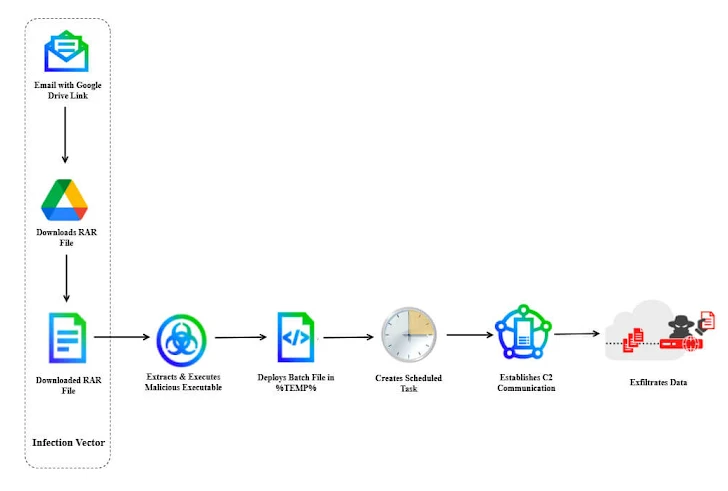

攻撃の連鎖は、受信者をGoogle DriveのリンクをクリックさせてRARアーカイブのダウンロードを誘導するフィッシングメールから始まり、その後、2018年からこのグループが独占的に使用しているLoptikModと呼ばれるマルウェアの展開へとつながります。

Trellixによると、これらのメッセージはGmailアドレスから送信され、防衛当局者を装い、件名にはイタリア国防駐在官のバングラデシュ・ダッカ訪問に言及しています。

「メールはHTMLフォーマットおよびUTF-8エンコーディングを使用しており、『Attaché』の『é』のような特殊文字も正しく表示されるよう細部に配慮しており、信憑性を高める工夫がなされています」とTrellixは感染シーケンスの分析で指摘しています。

メールで配布されるRARアーカイブには、PDFドキュメントを装った悪意のある実行ファイルが含まれており、これを開くとLoptikModリモートアクセス型トロイの木馬が実行されます。このマルウェアは、スケジュールタスクを通じてホスト上に永続化し、リモートサーバーに接続してシステム情報を送信したり、追加コマンドの受信や追加モジュールのダウンロード、データの持ち出しを行うことができます。

また、仮想環境での実行や解析を妨げるために、アンチVM技術やASCII難読化も用いており、ツールの目的を特定するのをより困難にしています。さらに、攻撃では感染システム上でマルウェアのインスタンスが1つだけ稼働するようにして、干渉を避けています。

Trellixによると、このキャンペーンで使用されたコマンド&コントロール(C2)サーバーは現在非アクティブであり、インフラが一時的に無効化されたか、もはや機能していないか、脅威アクターが完全に別のサーバーへ移行した可能性があります。

C2サーバーが非アクティブな状態であるため、感染した端末に送信される正確なコマンドや、応答として送信されるデータの種類を現時点で特定することはできません。

「彼らの活動は、持続的な監視、データの持ち出し、長期的なアクセスに特徴づけられており、強いサイバースパイ活動の動機が示唆されます」と研究者らは述べています。「歴史的には南アジアに焦点を当てていましたが、今回のヨーロッパにある南アジア大使館を標的とした事例は、欧州の外交通信や情報への関心が明確に拡大していることを示しています。」

翻訳元: https://thehackernews.com/2025/07/donot-apt-expands-operations-targets.html