Gold Melodyとして知られるInitial Access Broker(IAB)は、漏洩したASP.NETマシンキーを悪用して組織への不正アクセスを取得し、そのアクセス権を他の脅威アクターに販売するキャンペーンに関与しているとされています。

この活動はPalo Alto Networks Unit 42によってTGR-CRI-0045という名称で追跡されており、「TGR」は「一時的なグループ」、「CRI」は犯罪動機を指します。このハッカーグループはProphet SpiderやUNC961としても知られており、そのツールの一部はToyMakerと呼ばれるIABによっても使用されています。

「このグループは機会主義的なアプローチを取っているようですが、ヨーロッパや米国の金融サービス、製造業、卸売・小売業、ハイテク、輸送・物流業界の組織を攻撃しています」と研究者のTom Marsden氏とChema Garcia氏は述べています。

ASP.NETマシンキーの悪用は、2025年2月にMicrosoftによって初めて文書化されており、同社は3,000件以上の公開されたマシンキーが、ViewStateコードインジェクション攻撃に悪用され、最終的には任意コード実行につながる可能性があると指摘しています。

これらの攻撃の最初の兆候は2024年12月にMicrosoftによって検知されており、未知の攻撃者が公開されている静的ASP.NETマシンキーを利用して悪意のあるコードを注入し、Godzillaポストエクスプロイトフレームワークを配信しました。

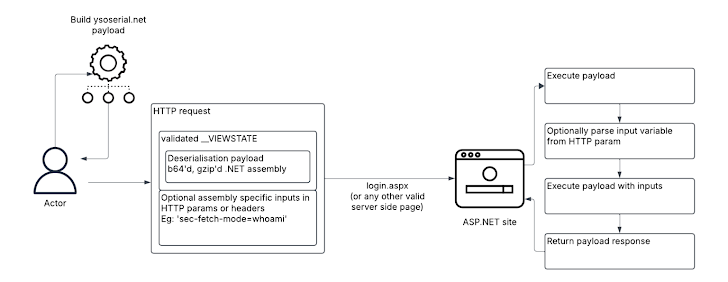

Unit 42の分析によると、TGR-CRI-0045は同様の手口を用いており、漏洩したキーを使って悪意のあるペイロードに署名し、標的サーバーへの不正アクセスを可能にしています。この手法はASP.NET ViewStateデシリアライズとして知られています。

「この手法によりIABはサーバーメモリ内で直接悪意のあるペイロードを実行でき、ディスク上の痕跡を最小限に抑え、フォレンジック上の証拠もほとんど残さないため、検知が困難になります」とサイバーセキュリティ企業は述べており、最も早い悪用の証拠は2024年10月に確認されたと付け加えています。

従来のウェブシェルインプラントやファイルベースのペイロードとは異なり、このメモリ常駐型のアプローチは、ファイルシステムやプロセスツリーのアーティファクトに依存する多くのレガシーEDRソリューションを回避します。ファイル整合性監視やウイルス対策シグネチャのみに依存している組織は侵入を完全に見逃す可能性があり、異常なIISリクエストパターンやw3wp.exeによって生成される子プロセス、.NETアプリケーションの急激な挙動変化などに基づく振る舞い検知を実装することが重要です。

2025年1月下旬から3月にかけて活動の大幅な増加が検知され、この期間中にオープンソースのポートスキャナーや、ローカル権限昇格用のupdfのような特注C#プログラムなど、ポストエクスプロイトツールが展開されました。

Unit 42が観測した少なくとも2件のインシデントでは、攻撃はInternet Information Services(IIS)ウェブサーバーから発生したコマンドシェル実行が特徴です。もう一つ注目すべき点は、ペイロードの作成にysoserial.netおよびViewStateプラグインというオープンソースの.NETデシリアライズペイロードジェネレーターが使われている可能性が高いことです。

これらのペイロードはViewStateの保護を回避し、メモリ上で.NETアセンブリの実行を引き起こします。これまでに5種類のIISモジュールがメモリにロードされていることが確認されています:

- Cmd /c:システムのコマンドシェルにコマンドを渡してサーバー上で任意の命令を実行するために使用

- ファイルアップロード:ターゲットファイルパスとファイル内容のバイトバッファを指定してサーバーにファイルをアップロード可能

- Winner:おそらく悪用が成功したかどうかを確認するためのチェック

- ファイルダウンロード(未回収):攻撃者が侵害されたサーバーから機密データを取得するためのダウンローダーと思われる

- リフレクティブローダー(未回収):追加の.NETアセンブリをメモリ上で動的にロード・実行するリフレクティブローダーとして機能するように見える

「2024年10月から2025年1月にかけて、脅威アクターの活動は主にシステムの悪用、モジュール(エクスプロイトチェッカーなど)の展開、基本的なシェル偵察の実行に集中していました」とUnit 42は述べています。「ポストエクスプロイト活動は主に侵害されたホストおよび周辺ネットワークの偵察が中心です。」

他にも、システムにダウンロードされたツールとして、外部サーバー(”195.123.240[.]233:443″)からのatmという名前のELFバイナリや、内部ネットワークのマッピングや潜在的な悪用対象の特定に用いられるGolang製ポートスキャナーTXPortMapなどが含まれています。

「TGR-CRI-0045はViewStateの悪用に単純なアプローチを採用しており、単一のステートレスアセンブリを直接ロードします」と研究者らは指摘しています。「各コマンド実行ごとに再度悪用とアセンブリの再アップロードが必要です(例:ファイルアップロードアセンブリを複数回実行)。」

「公開されたMachine Keyを介したASP.NET ViewStateデシリアライズ脆弱性の悪用は、ディスク上の痕跡を最小限に抑え、長期的なアクセスを可能にします。グループの機会主義的な標的選定と継続的なツール開発は、組織が侵害されたMachine Keyの特定と修復を優先する必要性を強調しています。」

このキャンペーンはまた、暗号鍵の漏洩リスクというより広範なカテゴリの脅威も浮き彫りにしています。これには、脆弱なmachineKey生成ポリシー、不足しているMAC検証、古いASP.NETアプリケーションにおける安全でないデフォルト設定などが含まれます。内部の脅威モデルを拡張し、暗号的整合性リスク、ViewState MAC改ざん、IISミドルウェアの悪用などを考慮することで、より強固なAppSecおよびアイデンティティ保護戦略の構築に役立ちます。

翻訳元: https://thehackernews.com/2025/07/gold-melody-iab-exploits-exposed-aspnet.html