KonfetyというAndroidマルウェアの新たな亜種が、不正なZIP構造やその他の難読化手法を用いて、解析や検出を回避できるようになって現れました。

Konfetyは正規のアプリになりすまし、Google Playで提供されている無害な製品を模倣しますが、約束された機能は一切備えていません。

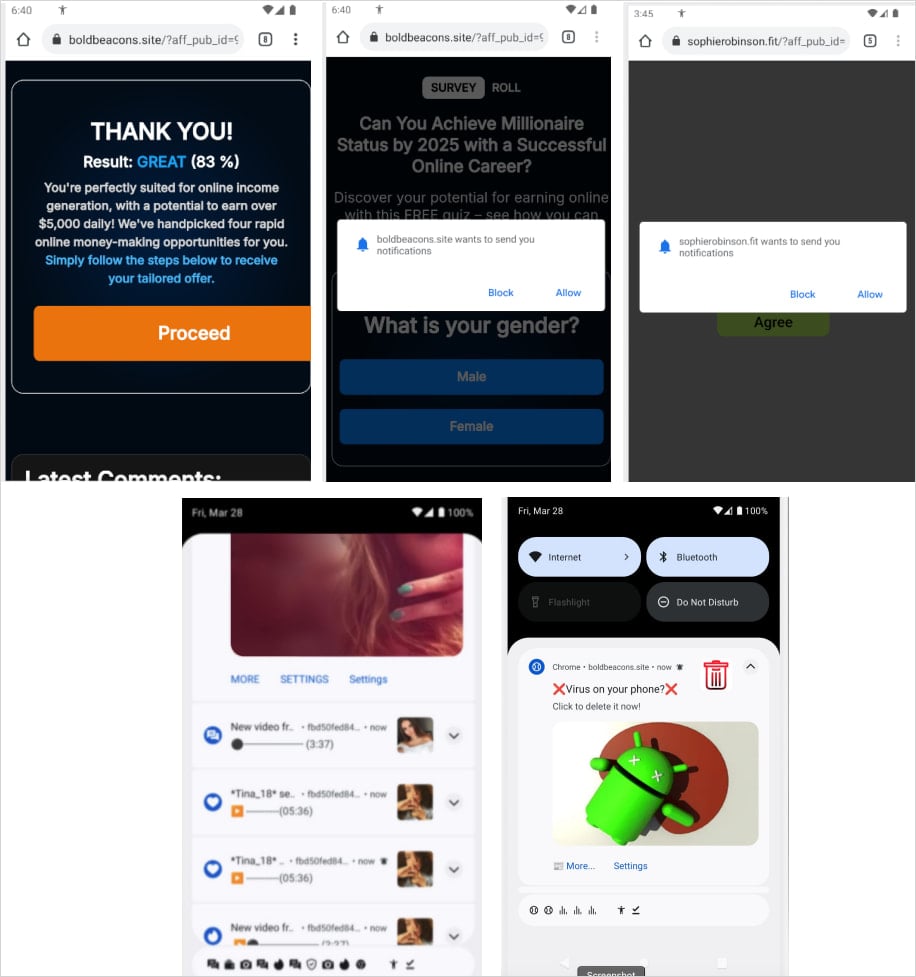

このマルウェアの機能には、ユーザーを悪意のあるサイトへリダイレクトしたり、不要なアプリのインストールを促したり、偽のブラウザ通知を表示したりすることが含まれます。

その代わりに、CaramelAds SDKを利用して隠れた広告を取得・表示し、インストール済みアプリやネットワーク構成、システム情報などの情報を外部に送信します。

出典:Zimperium

KonfetyはスパイウェアやRATツールではありませんが、APK内に暗号化されたセカンダリDEXファイルを含んでおり、実行時に復号・読み込まれて、AndroidManifestファイルで宣言された隠しサービスが含まれています。

これにより、追加のモジュールを動的にインストールできるため、現在の感染端末にさらに危険な機能を配信することが可能となります。

回避戦術

モバイルセキュリティプラットフォームZimperiumの研究者が最新のKonfety亜種を発見・分析し、マルウェアが本来の性質や活動を難読化するために複数の手法を使っていると報告しています。

Konfetyは、Google Playで提供されている正規アプリの名前やブランドをコピーし、第三者ストアを通じて配布することで、被害者にインストールさせるよう仕向けます。研究者はこの手法を「イービルツイン」または「デコイツイン」と呼んでいます。

マルウェアの運営者は、第三者のアプリストアでこれを宣伝しています。

これらのマーケットプレイスは、Googleの追跡を避けたい、サポートが終了したAndroid端末を使っている、あるいはGoogleサービスにアクセスできないといった理由で、ユーザーが有料アプリの「無料」版を探す際によく利用されます。

悪意のあるロジックを暗号化されたDEXファイルに隠し、実行時に読み込む「動的コードローディング」も、Konfetyが用いる効果的な難読化・回避メカニズムです。

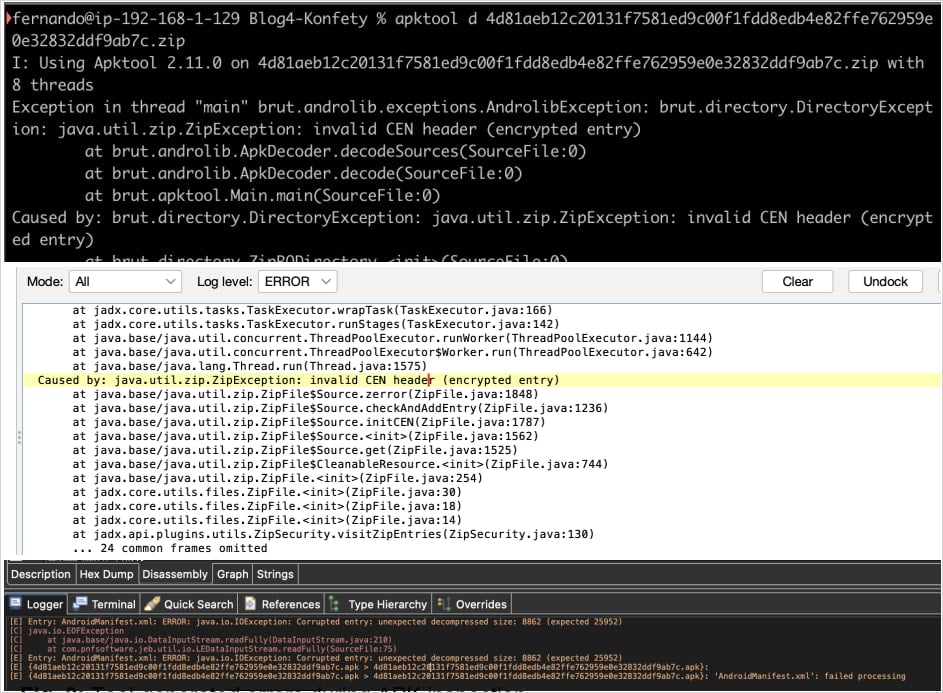

Konfetyのもう一つの珍しいアンチ解析戦略は、APKファイルを操作して、静的解析やリバースエンジニアリングツールを混乱させたり動作不能にしたりすることです。

まず、APKはGeneral Purpose Bit Flagを「ビット0」に設定し、ファイルが暗号化されていることを示しますが、実際には暗号化されていません。これにより、ファイルを調査しようとすると誤ったパスワード入力を促され、APKの内容へのアクセスが妨げられたり遅延したりします。

次に、APK内の重要なファイルがBZIP圧縮(0x000C)で宣言されており、これはAPKToolやJADXなどの解析ツールではサポートされていないため、解析に失敗します。

出典:Zimperium

一方、Androidは宣言された方式を無視してデフォルトの処理にフォールバックし、安定性を維持するため、悪意のあるアプリは問題なく端末にインストール・実行されます。

インストール後、Konfetyはアプリアイコンや名前を隠し、被害者の地域に応じて動作を変更するジオフェンシングを利用します。

圧縮方式を用いた難読化は過去にもAndroidマルウェアで観測されており、2024年4月のKasperskyによるSoumniBotマルウェアに関するレポートでも指摘されています。

このケースでは、SoumniBotがAndroidManifest.xmlで無効な圧縮方式を宣言し、偽のファイルサイズやデータオーバーレイを設定し、非常に長い名前空間文字列で解析ツールを混乱させていました。

一般的に、第三者のAndroidアプリストアからAPKファイルをインストールするのは避け、信頼できる発行元のソフトウェアのみを利用することが推奨されます。

2025年における8つの一般的な脅威

クラウド攻撃がますます高度化している一方で、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織から検知したデータをもとに、本レポートではクラウドに精通した脅威アクターが用いる8つの主要な手法を明らかにします。