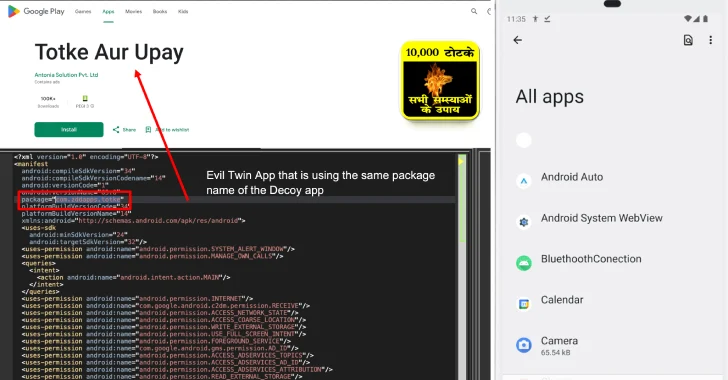

サイバーセキュリティ研究者は、Konfetyとして知られる既知のAndroidマルウェアの新たな高度な亜種を発見しました。この亜種は「イービルツイン」手法を利用し、広告詐欺を可能にしています。

この巧妙な手法は本質的に、2つのバリアントのアプリケーションが同じパッケージ名を共有するというシナリオを含みます:Google Playストアにホストされている無害な「デコイ」アプリと、サードパーティ経由で配布されるイービルツインです。

デコイアプリは必ずしも脅威アクター自身によって公開されている必要はなく、正規のものである場合もあります。唯一の注意点は、悪意のあるアプリがPlayストアに既に存在する本物のアプリと全く同じパッケージ名を共有していることです。

「Konfetyの背後にいる脅威アクターは非常に適応力が高く、標的とする広告ネットワークを継続的に変更し、検知を回避するために手法を更新し続けています」とZimperium zLabsの研究者Fernando Ortegaは述べています。「この最新の亜種は、特にAPKのZIP構造を改ざんすることで、その高度さを示しています。」

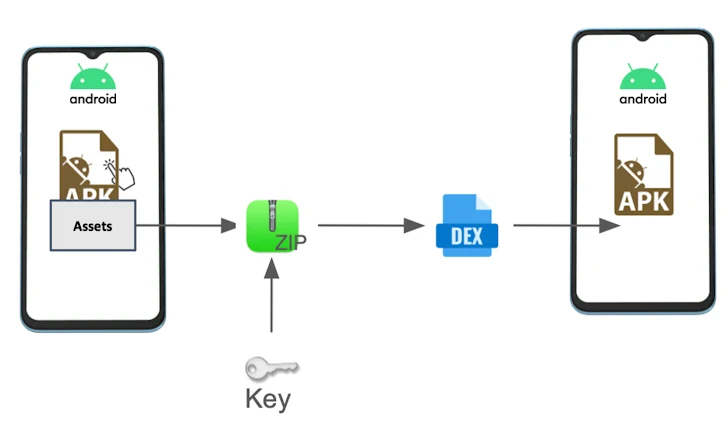

不正なAPKを使用することで、この手法は脅威アクターが検知を回避し、リバースエンジニアリングの試みを困難にします。実行時にメインのDEX(Dalvik Executable)ペイロードを動的にロードするだけでなく、新たに発見されたバージョンでは、汎用ビットフラグを「Bit 0」に設定することで有効化し、システムにファイルが暗号化されていることを示します。

この挙動により、Androidパッケージを調査しようとした際に偽のパスワードプロンプトが表示され、アクセスがブロックされ、内容の解析が困難になります。

2つ目の手法は、アプリのマニフェストXMLファイル(「AndroidManifest.xml」)でBZIP圧縮方式の使用を偽って宣言することで、APKToolやJADXなどの解析ツールがパースエラーでクラッシュするようにします。類似の圧縮ベースの防御回避手法は、カスペルスキーが別のAndroidマルウェアSoumniBotでも指摘しています。

Zimperiumによると、動的コードローディングを利用してメインペイロードを実行することで、初期スキャンやリバースエンジニアリング時の秘匿性がさらに高まります。実行時には、DEXペイロードが復号化され、警告を引き起こすことなくメモリに直接ロードされます。

「暗号化されたアセット、ランタイムコードインジェクション、偽装されたマニフェスト宣言を組み合わせたこの多層的難読化アプローチは、Konfetyオペレーションの進化する高度さと、解析回避・検知回避のための継続的な努力を示しています」とOrtegaは述べています。

昨年HUMANが報告した以前のバージョンと同様に、KonfetyはCaramelAdsソフトウェア開発キット(SDK)を悪用して広告を取得し、ペイロードを配信し、攻撃者が管理するサーバーとの通信を維持します。

このマルウェアは、ユーザーを悪意のあるウェブサイトにリダイレクトしたり、不要なアプリのインストールを促したり、スパムのようなブラウザ通知を継続的に表示したりする機能を備えています。さらに、マルウェアはアプリアイコンを隠し、被害者の地域に応じて機能を変更するジオフェンシングを利用します。

この進展は、ANY.RUNが中国製Androidパッカーツール「Ducex」について詳細を明らかにしたこととも重なります。このツールは主に、偽のTelegramアプリ内にTriadaのような埋め込みペイロードを隠蔽するために設計されています。

「このパッカーは、シャッフルを追加した修正版RC4アルゴリズムによる関数暗号化を用いた高度な難読化を行います」とANY.RUNの研究者Alina Markovaは述べています。「Ducexはデバッグに大きな障壁を作ります。APK署名検証を行い、アプリが再署名されると失敗します。また、forkとptraceを用いた自己デバッグで外部からのトレースをブロックします。」

さらにDucexは、Frida、Xposed、Substrateなどの一般的な解析ツールの存在を検知し、検知した場合は自ら終了するよう設計されています。

これらの発見はまた、TUウィーン大学とバイロイト大学の研究チームによるTapTrapと呼ばれる新しい手法に関する研究発表にも続いています。この手法は、悪意あるアプリによってAndroidの権限システムを密かに回避し、機密データへのアクセスや破壊的な行動の実行を可能にします。

この攻撃は要するに、Androidデバイス上でアニメーションやゲームをユーザー画面に重ねて表示し、その下でユーザーインターフェース要素を密かに起動して、ユーザーに望ましくない操作(マルウェアのインストールやアプリへの過剰な権限付与など)を行わせるものです。

「通常、Androidは画面が切り替わる際にアニメーション(新しい画面がスライドインまたはフェードインするなど)を表示します」と研究者のPhilipp Beer、Marco Squarcina、Sebastian Roth、Martina Lindorferは述べています。「しかし、アプリはシステムに対し、長時間実行されるカスタムアニメーションを使用するよう指示でき、その間新しい画面を完全に透明にしてユーザーから隠すことができます。」

「このアニメーション中に行ったタップは、表示されているアプリではなく隠された画面に送られます。アプリはこれを利用して、ユーザーに隠された画面上の特定のエリアをタップさせ、ユーザーの知らないうちに操作を実行できます。」

仮想的な攻撃シナリオでは、脅威アクターが公開したゲームを被害者がインストールすることで、密かにウェブブラウザセッションを開き、悪意のあるウェブサイトにカメラ権限を与えるよう誘導することができます。

とはいえ、TapTrapの影響はAndroidエコシステムを超えて、タップジャッキングやウェブクリックジャッキング攻撃への道を開いています。この問題はGrapheneOS、Chrome 135(CVE-2025-3067)、Firefox 136(CVE-2025-1939)で対策されていますが、Android 16は依然としてこの攻撃に対して脆弱なままです。

翻訳元: https://thehackernews.com/2025/07/new-konfety-malware-variant-evades.html