CiscoのIdentity Services Engine(ISE)に存在する重大な脆弱性(CVE-2025-20337)は、認証されていない攻撃者が悪意のあるファイルを保存したり、任意のコードを実行したり、脆弱なデバイスでroot権限を取得したりするために悪用される可能性があります。

このセキュリティ問題は、ユーザー入力の検証が不十分であることが原因で、深刻度最大の10点満点中10点と評価されています。

この脆弱性は、日本のサイバーセキュリティサービス「GMOサイバーセキュリティ byイエラエ」の研究者である河根健太郎氏によって発見され、Trend MicroのZero Day Initiative(ZDI)に報告されました。

リモートの認証されていない攻撃者は、特別に細工されたAPIリクエストを送信することでこの脆弱性を利用できます。

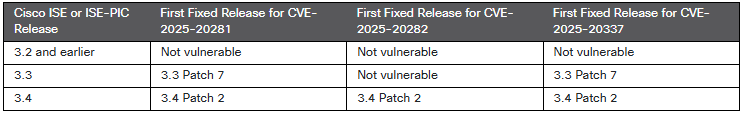

この脆弱性は、CVE-2025-20281およびCVE-2025-20282という同様のRCE脆弱性(いずれも最大深刻度スコアを受けており、ISEおよびISE-PICバージョン3.4および3.3に影響)に関するセキュリティ情報の更新で追加されました。

「これらの脆弱性は、デバイスの設定に関係なく、Cisco ISEおよびISE-PICリリース3.3および3.4に影響します」とベンダーはCVE-2025-20281およびCVE-2025-20337について説明し、「これらの脆弱性はCisco ISEおよびISE-PICリリース3.2以前には影響しません」と付け加えています。

これら3つのセキュリティ問題はいずれも独立して悪用可能です。

Ciscoはまた、CVE-2025-20281およびCVE-2025-20282のパッチを適用した顧客もCVE-2025-20337からは保護されていないため、ISE 3.3 Patch 7またはISE 3.4 Patch 2へのアップグレードが必要であると警告しています。

下記の製品バージョンのみが、現時点で3つすべての最大深刻度脆弱性に対応していることが確認されています。回避策や他の緩和策は提供されていません。

これら3つの脆弱性のいずれについても、現時点では実際の攻撃は観測されていませんが、システム管理者はリスクを軽減するために直ちに対応することが推奨されます。

また昨日、Ciscoは他の製品に関する脆弱性を対象とした4つの新たなセキュリティ情報も公開しました。概要は以下の通りです:

- CVE-2025-20274:Cisco Unified Intelligence Center(Unified CCXバンドルを含む)に影響する高深刻度の任意ファイルアップロード脆弱性。レポートデザイナー権限を持つ認証済みユーザーが悪意のあるファイルをアップロードし、rootとして実行できる可能性があります。バージョン12.5(1) SU ES05および12.6(2) ES05で修正済み。

- CVE-2025-20272:Cisco Prime InfrastructureおよびEPNMにおける中程度の深刻度のブラインドSQLインジェクション脆弱性。低権限ユーザーがREST APIを悪用して不正にデータベース内容を抽出可能。Prime Infrastructure 3.10.6 SU2およびEPNM 8.0.1、8.1.1で修正済み。

- CVE-2025-20283, CVE-2025-20284, CVE-2025-20285:Cisco ISEおよびISE-PICにおける中程度の深刻度の認証済みRCEおよびIPアクセス制限バイパス脆弱性。高権限ユーザーがrootとしてコマンドを実行したり、不正なIPからログイン可能。バージョン3.3および3.4に影響、3.3 Patch 7および3.4 Patch 2で修正済み。

- CVE-2025-20288:Cisco Unified Intelligence Centerにおける中程度の深刻度のSSRF脆弱性。認証なしで悪用可能。攻撃者が影響を受けるシステム経由で任意の内部リクエストを送信可能。バージョン12.5および12.6(Unified CCXバンドル含む)に影響。12.5(1) SU ES05および12.6(2) ES05で修正済み。

2025年における8つの共通脅威

クラウド攻撃はますます高度化していますが、攻撃者は依然として驚くほど単純な手法で成功しています。

Wizが数千の組織で検知したデータをもとに、本レポートではクラウドに精通した脅威アクターが用いる8つの主要な手法を明らかにしています。