2025年8月11日Ravie Lakshmanan脆弱性 / ネットワークセキュリティ

悪意のある攻撃者が、Erlang/Open Telecom Platform(OTP)SSHに影響を与える、現在は修正済みの重大なセキュリティ脆弱性を2025年5月初旬から悪用していることが確認されており、検出の約70%が運用技術(OT)ネットワークを保護するファイアウォールから発生しています。

問題となっている脆弱性はCVE-2025-32433(CVSSスコア:10.0)で、認証が欠如している問題です。これにより、ネットワークアクセス権を持つ攻撃者がErlang/OTP SSHサーバー上で任意のコードを実行できる可能性があります。この脆弱性は2025年4月にOTP-27.3.3、OTP-26.2.5.11、OTP-25.3.2.20で修正されました。

その後2025年6月、米国サイバーセキュリティ・インフラセキュリティ庁(CISA)は、実際に悪用されている証拠に基づき、この脆弱性を既知の悪用済み脆弱性(KEV)カタログに追加しました。

「Erlang/OTPの安全な通信機能の中心には、暗号化接続、ファイル転送、そして最も重要なコマンド実行を担うネイティブSSH実装があります」とPalo Alto Networks Unit 42の研究者であるAdam Robbie、Yiheng An、Malav Vyas、Cecilia Hu、Matthew Tennis、Zhanhao Chenは述べています。

「この実装の欠陥により、ネットワークアクセス権を持つ攻撃者が資格情報なしで脆弱なシステム上で任意のコードを実行できるため、公開資産に対して直接的かつ重大なリスクとなります。」

このサイバーセキュリティ企業によるテレメトリデータの分析によると、悪用試行の85%以上が主に米国、カナダ、ブラジル、インド、オーストラリアなどの医療、農業、メディア・エンターテインメント、ハイテク分野を標的にしていることが明らかになっています。

観測された攻撃では、CVE-2025-32433の悪用に成功した後、攻撃者はリバースシェルを利用して標的ネットワークへの不正なリモートアクセスを獲得しています。現時点では、これらの攻撃の背後にいる人物は特定されていません。

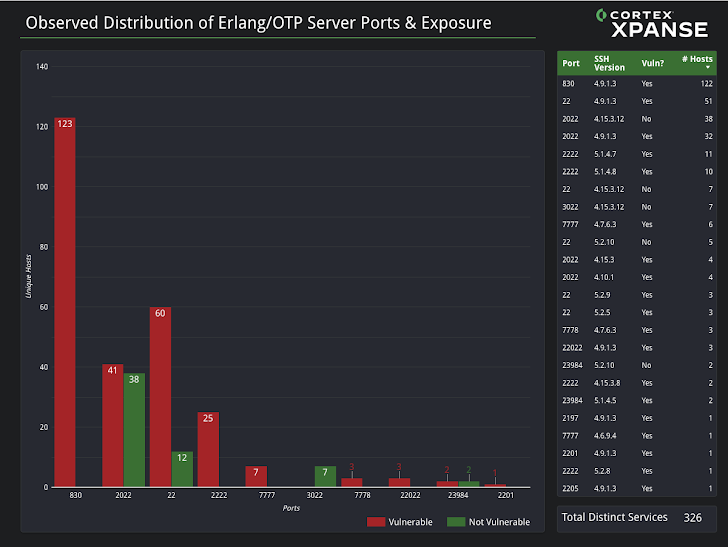

「産業向けの特定ポートでの広範な公開は、OTネットワーク全体にわたる大規模なグローバル攻撃対象領域を示しています」とUnit 42は述べています。「影響を受けた業界の分析では、攻撃にばらつきが見られます。」

「攻撃者は短期間で高強度のバースト的な攻撃を仕掛けて脆弱性を悪用しようとしています。これらはOTネットワークを不均衡に標的としており、ITおよび産業用ポートの両方で公開サービスへのアクセスを試みています。」

翻訳元: https://thehackernews.com/2025/08/researchers-spot-surge-in-erlangotp-ssh.html