2025年8月12日Ravie Lakshmanan脅威インテリジェンス / 企業セキュリティ

サイバーセキュリティ研究者は、Fortinet SSL VPNデバイスを標的とした「大幅な増加」のブルートフォーストラフィックについて警告しています。

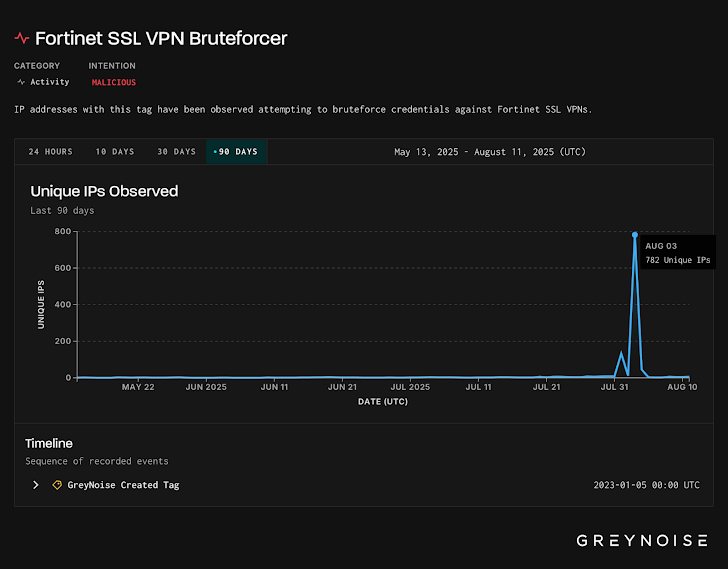

脅威インテリジェンス企業GreyNoiseによると、この協調的な活動は2025年8月3日に観測され、780以上のユニークなIPアドレスがこの試みに参加していました。

過去24時間で56のユニークなIPアドレスが検出されています。これらすべてのIPアドレスは悪意のあるものとして分類されており、アメリカ、カナダ、ロシア、オランダから発信されています。ブルートフォース攻撃の標的には、アメリカ、香港、ブラジル、スペイン、日本が含まれています。

「重要なのは、観測されたトラフィックが当社のFortiOSプロファイルも標的にしていたことであり、これはFortinetのSSL VPNを意図的かつ精密に狙ったものであることを示唆しています」とGreyNoiseは述べています。「これは偶発的なものではなく、集中的な活動でした。」

同社はまた、8月5日を境に前後で2つの異なる攻撃の波を特定したと指摘しています。1つは、単一のTCPシグネチャに関連する長期間続くブルートフォース活動で、時間とともに比較的安定していました。もう1つは、異なるTCPシグネチャによる突然かつ集中的なトラフィックの急増です。

「8月3日のトラフィックはFortiOSプロファイルを標的にしていましたが、8月5日以降のTCPおよびクライアントシグネチャ(メタシグネチャ)で識別されたトラフィックはFortiOSには到達していませんでした」と同社は述べています。「その代わり、一貫して当社のFortiManagerを標的にしていました。」

「これは攻撃者の行動の変化を示しており、同じインフラやツールセットが新たなFortinet向けサービスに切り替わった可能性があります。」

さらに、8月5日以降のTCPフィンガープリントに関連する過去のデータを詳しく調査したところ、6月にユニークなクライアントシグネチャによる以前のスパイクがあり、これはPilot Fiber Inc.が管理する住宅用ISPブロック内のFortiGateデバイスに紐付いていたことが判明しました。

これにより、ブルートフォースツールが最初は家庭内ネットワークからテストまたは実行された可能性が浮上しています。別の仮説としては、住宅用プロキシの利用が考えられます。

この展開は、悪意のある活動の急増の後、6週間以内に同じ技術に影響を与える新しいCVE(共通脆弱性識別子)が公開されることが多いという調査結果を背景としています。

「これらのパターンは、VPN、ファイアウォール、リモートアクセスツールなどのエンタープライズエッジ技術に特有のものであり、これらは高度な脅威アクターによってますます標的にされているシステムです」と同社は先月末に発表したEarly Warning Signalsレポートで指摘しています。

The Hacker NewsはFortinetに追加コメントを求めており、回答があれば更新します。

翻訳元: https://thehackernews.com/2025/08/fortinet-ssl-vpns-hit-by-global-brute.html