今月初め、Fortinet SSL VPNを標的としたブルートフォース攻撃が大幅に急増し、その後FortiManagerへの攻撃へと切り替わりました。これは、過去に新たな脆弱性の公開に先立って見られた標的の意図的なシフトを示しています。

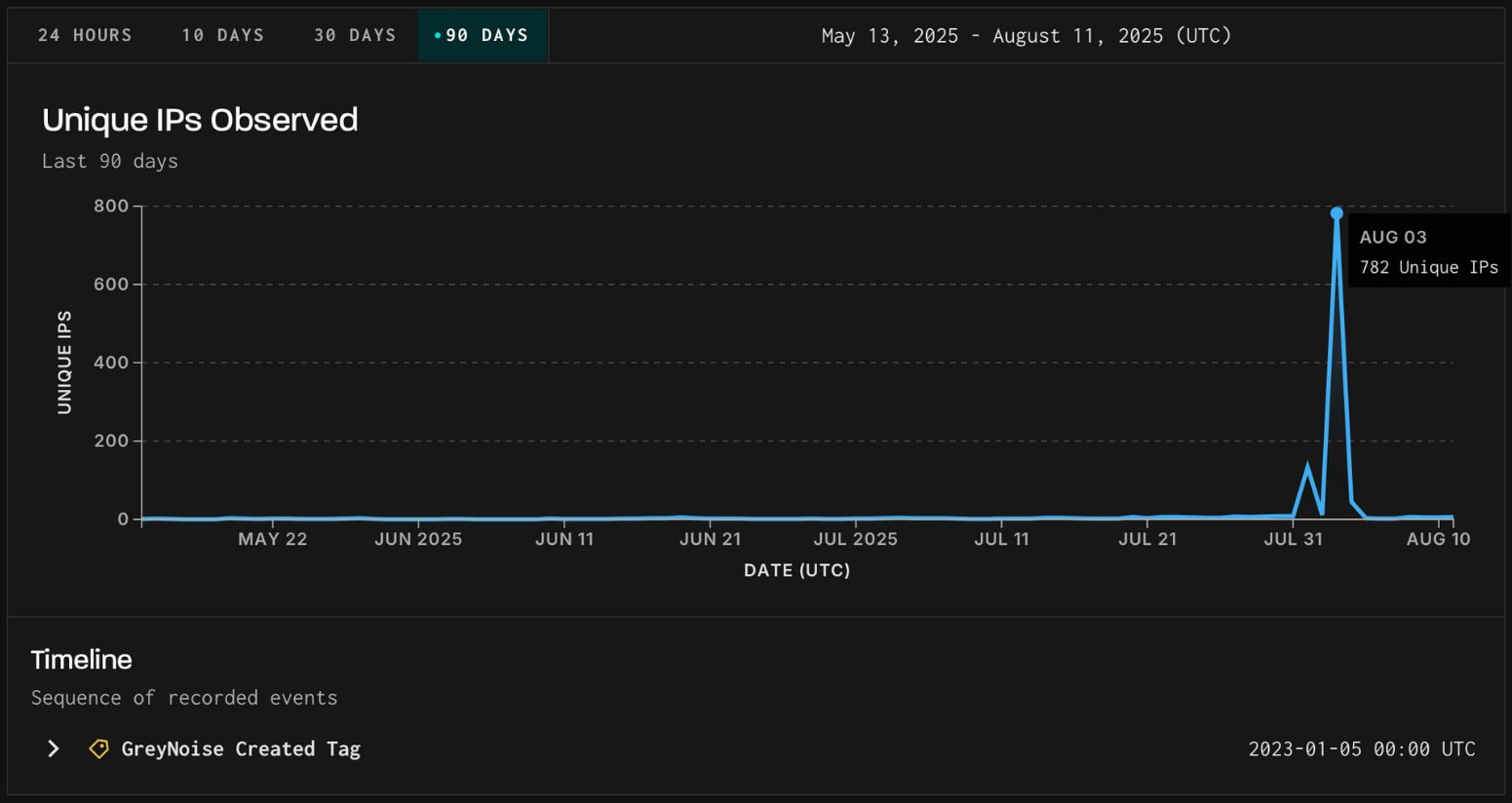

このキャンペーンは、脅威監視プラットフォームGreyNoiseによって検出され、8月3日と8月5日の2回の波で現れました。2回目の波では、異なるTCPシグネチャでFortiManagerを標的とするように切り替わりました。

GreyNoiseが以前に報告したように、このような意図的なスキャンやブルートフォース攻撃の急増は、80%の確率で新たなセキュリティ脆弱性の公開に先立って発生しています。

多くの場合、こうしたスキャンは公開されているエンドポイントの列挙、重要性の評価、悪用可能性の推定を目的としており、実際の攻撃の波はその直後に続きます。

「新たな調査によると、このような急増は同じベンダーに影響を与える新たな脆弱性の公開に先立って発生することが多く、そのほとんどは6週間以内に起きています」とGreyNoiseは警告しています。

「実際、GreyNoiseは、このタグを引き起こす活動の急増が、Fortinet製品における今後公開される脆弱性と有意に相関していることを発見しました。」

このため、防御側はこうした活動の急増を、古いパッチ済み脆弱性を悪用しようとする失敗した試みとして片付けるべきではなく、ゼロデイ脆弱性公開の前兆とみなして、それらをブロックするためのセキュリティ対策を強化すべきです。

Fortinetへのブルートフォース攻撃

2025年8月3日、GreyNoiseは、以前から監視していた継続的な活動の一環として、Fortinet SSL VPNを標的としたブルートフォース攻撃の急増を記録しました。

JA4+フィンガープリント分析(暗号化通信を識別・分類するネットワークフィンガープリント手法)により、この急増は、Pilot Fiber Inc.に関連する住宅用IPアドレス上のFortiGateデバイスから発生した6月の活動と関連付けられました。

「この重複は犯行の断定にはなりませんが、ツールやネットワーク環境の再利用の可能性を示唆しています」と、GreyNoiseは公報でコメントしています。

出典: GreyNoise

2日後の8月5日、同じ攻撃者から新たなブルートフォースキャンペーンが出現し、標的がFortiOS SSL VPNエンドポイントからFortiManagerのFGFMサービスへと切り替わりました。

「8月3日のトラフィックはFortiOSプロファイルを標的としていましたが、8月5日以降のTCPおよびクライアントシグネチャ(メタシグネチャ)でフィンガープリントされたトラフィックはFortiOSには到達していませんでした」とGreyNoiseは説明しています。

「代わりに、継続的にFortiManager – FGFMプロファイルを標的としていましたが、依然としてFortinet SSL VPN Bruteforcerタグを引き起こしていました。」

この変化は、同じ攻撃者または同じツールセット/インフラが、VPNログインのブルートフォースからFortiManagerへのアクセスのブルートフォースに移行したことを示唆しています。

この活動に関連し、ブロックリストに登録すべきIPアドレスは以下の通りです:

- 31.206.51.194

- 23.120.100.230

- 96.67.212.83

- 104.129.137.162

- 118.97.151.34

- 180.254.147.16

- 20.207.197.237

- 180.254.155.227

- 185.77.225.174

- 45.227.254.113

GreyNoiseは、追跡している悪意ある活動が時間とともに進化しており、特定の発信元クラスターに関連していて、おそらく適応的なテストを行っていると指摘しています。

一般的に、この活動は研究者によるスキャンとは考えにくく、研究者のスキャンは通常より広範囲かつ低頻度であり、明らかな侵入試みである認証情報のブルートフォースは行わないためです。

したがって、防御側は上記IPアドレスをブロックし、Fortinetデバイスのログイン保護を強化し、可能な限り外部アクセスを堅牢化し、信頼できるIPレンジやVPNからのみアクセスを許可するよう制限すべきです。