サイバーセキュリティ研究者は、PhantomCardと呼ばれる新たなAndroidトロイの木馬を公開しました。このマルウェアは近距離無線通信(NFC)を悪用し、バンキング顧客を標的とした攻撃で不正取引を容易にするリレー攻撃を実行します。主な被害はブラジルの銀行顧客です。

「PhantomCardは被害者のバンキングカードからNFCデータを詐欺師のデバイスにリレーします」とThreatFabricはレポートで述べています。「PhantomCardは中国発のNFCリレーマルウェア・アズ・ア・サービスに基づいています。」

このAndroidマルウェアは、カード保護アプリを装った偽のGoogle Playウェブページを通じて配布されており、「Proteção Cartões」(パッケージ名「com.nfupay.s145」または「com.rc888.baxi.English」)という名前で知られています。

偽のページには、被害者をアプリインストールに誘導するための欺瞞的なポジティブレビューも掲載されています。これらのページへのリンクがどのように配布されているかは現時点では不明ですが、スミッシングや類似のソーシャルエンジニアリング手法が使われている可能性があります。

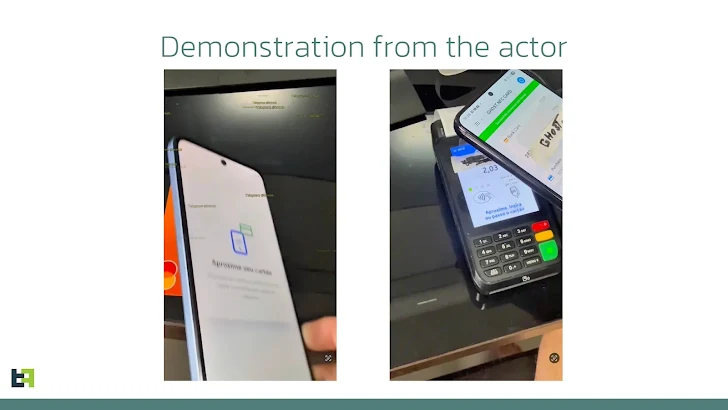

アプリがインストールされて起動されると、被害者にクレジット/デビットカードを電話の背面に置くよう求め、認証プロセスを開始します。このとき、ユーザーインターフェースには「カードが検出されました!認証が完了するまでカードを近くに保ってください。」というメッセージが表示されます。

実際には、カードデータは現代のデバイスに内蔵されているNFCリーダーを利用して攻撃者が制御するNFCリレーサーバーに転送されます。PhantomCardが仕込まれたアプリは、さらに被害者にPINコードの入力を求め、その情報をサイバー犯罪者に送信して取引の認証を行います。

「その結果、PhantomCardは被害者の物理カードとサイバー犯罪者が隣にいるPoS端末/ATMとの間にチャンネルを確立します」とThreatFabricは説明しています。「これにより、サイバー犯罪者はあたかも自分の手元にカードがあるかのように被害者のカードを利用できます。」

SuperCard Xと同様に、盗まれたカード情報を受信し、PoS端末と被害者のカード間の通信を円滑にするために、マルウェア運び屋側にも同等のアプリがインストールされます。

オランダのセキュリティ企業によると、このマルウェアの背後にいるGo1ano開発者は、ブラジルで「連続的」にAndroid脅威を再販している人物であり、PhantomCardは実際にはTelegramで宣伝されているNFU Payという中国発のマルウェア・アズ・ア・サービスによるものだとしています。

Go1ano開発者は自身のTelegramチャンネルで、PhantomCardはグローバルに動作し、100%検知されず、すべてのNFC対応のPoS端末デバイスと互換性があると主張しています。また、同国のBTMOBやGhostSpyなど他のマルウェアファミリーの「信頼できるパートナー」でもあると述べています。

NFU Payは、SuperCard XやKingNFC、X/Z/TX-NFCなど、同様のNFCリレー機能を提供する多くの違法サービスの一つであることにも注意が必要です。

「このような脅威アクターは、世界中から多様な脅威を呼び込むことで、地域の金融機関にさらなるリスクをもたらします。本来なら言語や文化の壁、金融システムの特性、現金化手段の不足などで特定地域に及ばなかった脅威が流入する可能性があります」とThreatFabricは述べています。

「その結果、地域の金融機関にとって脅威の状況が複雑化し、グローバルな脅威やそれを仕掛けるアクターへの適切な監視が必要となります。」

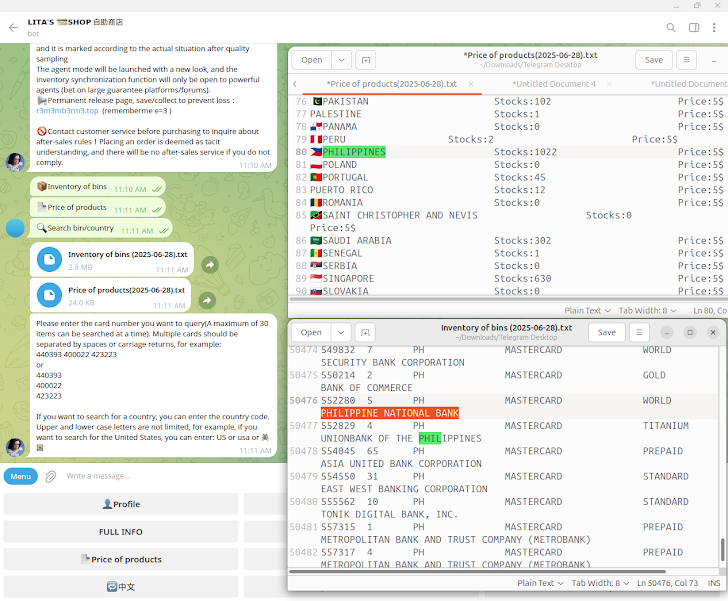

先月発表されたレポートでResecurityは、フィリピンでNFC対応詐欺が急増していると警告し、東南アジアがNFC詐欺の実験場となっており、悪意あるアクターが地域の銀行や金融サービスプロバイダーを標的にしていると述べています。

「Z-NFC、X-NFC、SuperCard X、Track2NFCなどのツールを使い、攻撃者は盗んだカードデータをクローンし、NFC対応デバイスで不正取引を実行できます」とResecurityは述べています。

「これらのツールはアンダーグラウンドフォーラムやプライベートメッセージグループで広く入手可能です。結果として生じる詐欺は、取引が信頼された認証済みデバイスから発生しているように見えるため、検知が困難です。フィリピンのように非接触決済の利用が増加し、少額取引ではPIN認証が省略される市場では、こうした攻撃の追跡やリアルタイムでの阻止がより困難になります。」

この発表は、K7 Securityがインドの銀行ユーザーを標的とした「SpyBanker」と呼ばれるAndroidマルウェアキャンペーンを発見したことを受けたものです。このマルウェアはカスタマーサポートアプリを装い、WhatsApp経由で配布されている可能性があります。

「興味深いことに、このAndroid SpyBankerマルウェアは『Call Forward Number』を攻撃者が制御するハードコードされた携帯番号に書き換え、『CallForwardingService』というサービスを登録してユーザーの通話を転送します」と同社は述べています。「被害者への着信が放置された場合、通話は転送番号に転送され、攻撃者が任意の悪意ある活動を実行できます。」

さらに、このマルウェアは被害者のSIM情報、機密性の高いバンキング情報、SMSメッセージ、通知データを収集する機能も備えています。

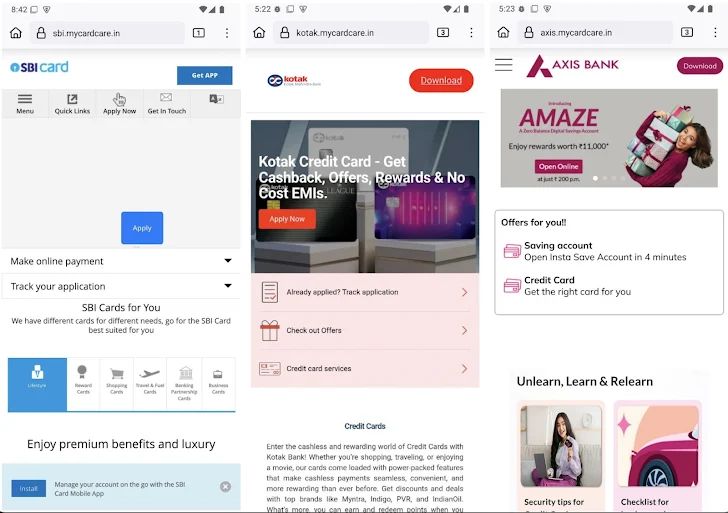

インドの銀行ユーザーは、金融情報を抜き取るよう設計されたAndroidマルウェアにも標的にされており、同時にXMRig暗号通貨マイナーが侵害されたデバイスにインストールされるケースもあります。これらの悪意あるクレジットカードアプリは、公式銀行ウェブサイトから取得した本物のアセットを使用した巧妙なフィッシングページを通じて配布されています。

悪意あるアプリのリストは以下の通りです –

- Axis Bank クレジットカード(com.NWilfxj.FxKDr)

- ICICI Bank クレジットカード(com.NWilfxj.FxKDr)

- IndusInd クレジットカード(com.NWilfxj.FxKDr)

- State Bank of India クレジットカード(com.NWilfxj.FxKDr)

このマルウェアは、被害者に氏名、カード番号、CVVコード、有効期限、携帯番号などの個人情報を入力させる偽のユーザーインターフェースを表示するよう設計されています。注目すべき点は、Firebase Cloud Messaging(FCM)経由で送信される特定のメッセージを受信し、マイニングプロセスをトリガーできることです。

「これらのフィッシングサイト経由で配布されるアプリはドロッパーとして機能し、最初は無害に見えますが、後から実際の悪意あるペイロードを動的にロード・実行します」とMcAfeeの研究者Dexter Shinは述べています。「この手法は静的検知を回避し、解析を困難にします。」

「これらのフィッシングページは、公式ウェブサイトから画像やJavaScript、その他のウェブリソースを直接読み込んで正規のものに見せかけています。しかし、『Get App』や『Download』ボタンなど追加要素が含まれており、ユーザーに悪意あるAPKファイルのインストールを促します。」

これらの発見はまた、Zimperium zLabsによるレポートに続くもので、KernelSU、APatch、SKRootなどのルート化フレームワークがルートアクセス権を取得し、権限昇格を可能にすることで、攻撃者がAndroidデバイスを完全に制御できるようになることを詳述しています。

モバイルセキュリティ企業によると、2023年中頃にKernelSU(バージョン0.5.7)にセキュリティ欠陥が発見され、攻撃者がKernelSUマネージャとして認証し、すでにインストールされている悪意あるアプリケーション(公式KernelSUマネージャAPKも同梱)を通じてルート化されたAndroidデバイスを完全に侵害できる可能性があるとしています。

ただし、この攻撃を成立させるための重要な条件は、脅威アクターのアプリケーションが正規のKernelSUマネージャアプリケーションより先に実行される必要があることです。

「システムコールはデバイス上のどのアプリからもトリガー可能なため、強力な認証とアクセス制御が不可欠です」とセキュリティ研究者Marcel Bathkeは述べています。「残念ながら、このレイヤーはしばしば不十分に実装されるか、まったく無視されており、深刻なセキュリティリスクを招きます。不適切な認証により、悪意あるアプリがルートアクセスを取得し、デバイスを完全に侵害することが可能になります。」

翻訳元: https://thehackernews.com/2025/08/new-android-malware-wave-hits-banking.html