2025年8月21日Ravie Lakshmanan脆弱性 / ソフトウェアセキュリティ

Commvaultは、脆弱なインスタンスでリモートコード実行が可能となる4つのセキュリティギャップに対処するアップデートをリリースしました。

Commvaultバージョン11.36.60未満で特定された脆弱性の一覧は以下の通りです:

- CVE-2025-57788(CVSSスコア:6.9)- 既知のログインメカニズムにおける脆弱性により、認証されていない攻撃者がユーザー認証情報なしでAPIコールを実行可能

- CVE-2025-57789(CVSSスコア:5.3)- インストールから最初の管理者ログインまでのセットアップ段階における脆弱性により、リモート攻撃者がデフォルト認証情報を悪用して管理者権限を取得可能

- CVE-2025-57790(CVSSスコア:8.7)- パストラバーサルの脆弱性により、リモート攻撃者が不正なファイルシステムアクセスを実行し、リモートコード実行を引き起こす可能性あり

- CVE-2025-57791(CVSSスコア:6.9)- 入力検証の不備により、リモート攻撃者が内部コンポーネントに渡されるコマンドライン引数を注入・操作でき、低権限ロールの有効なユーザーセッションを取得可能

watchTowr Labsの研究者Sonny Macdonald氏とPiotr Bazydlo氏が、2025年4月にこれら4つのセキュリティ欠陥を発見・報告した功績を認められています。指摘された全ての脆弱性はバージョン11.32.102および11.36.60で修正済みです。CommvaultのSaaSソリューションは影響を受けません。

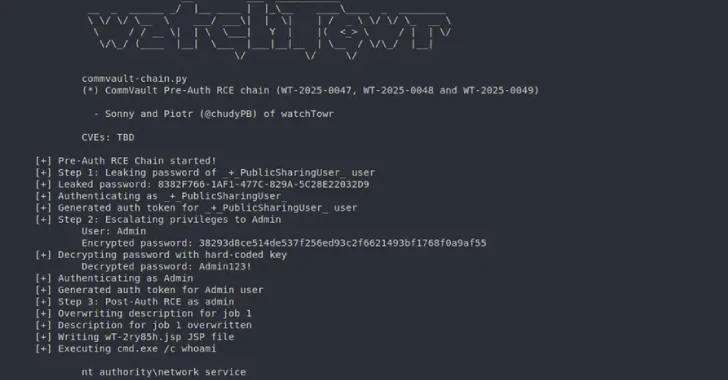

水曜日に公開された分析によると、サイバーセキュリティ企業は、攻撃者がこれらの脆弱性を2つの認証前エクスプロイトチェーンとして組み合わせ、脆弱なインスタンスでコード実行を達成できると述べています。1つはCVE-2025-57791とCVE-2025-57790を組み合わせたもの、もう1つはCVE-2025-57788、CVE-2025-57789、CVE-2025-57790を連結したものです。

2つ目の認証前リモートコード実行チェーンは、インストール後に組み込みの管理者パスワードが変更されていない場合のみ成功する点に注意が必要です。

この公開は、watchTowr Labsが重大なCommvault Command Centerの脆弱性(CVE-2025-34028、CVSSスコア:10.0)を報告してからほぼ4か月後となります。この脆弱性は、影響を受けるインストールで任意のコード実行を許す可能性がありました。

1か月後、米国サイバーセキュリティ・インフラセキュリティ庁(CISA)は、実際に悪用されている証拠を理由に、この脆弱性を既知の悪用脆弱性(KEV)カタログに追加しました。

翻訳元: https://thehackernews.com/2025/08/pre-auth-exploit-chains-found-in.html