2025年8月21日Ravie Lakshmananマルウェア / 暗号通貨

脅威アクターが、ClickFixとして知られる巧妙なソーシャルエンジニアリング手法を利用し、多機能なバックドア「CORNFLAKE.V3」を展開していることが確認されています。

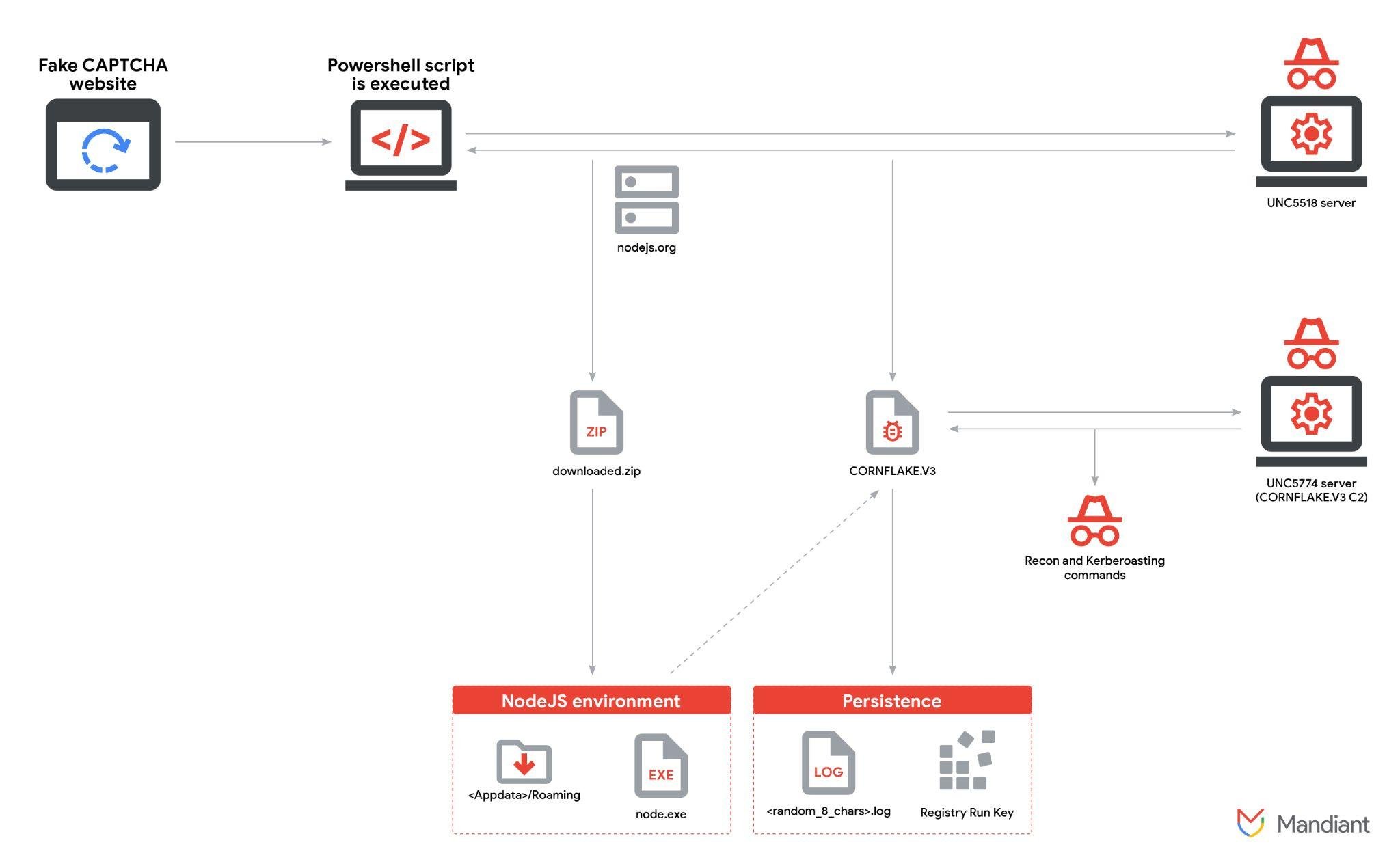

Google傘下のMandiantは、この活動(UNC5518として追跡)を、アクセス・アズ・ア・サービス型のスキームの一部と説明しています。このスキームでは、偽のCAPTCHAページを誘導に使い、ユーザーにシステムへの初期アクセスを許可させ、そのアクセスが他の脅威グループによって収益化されます。

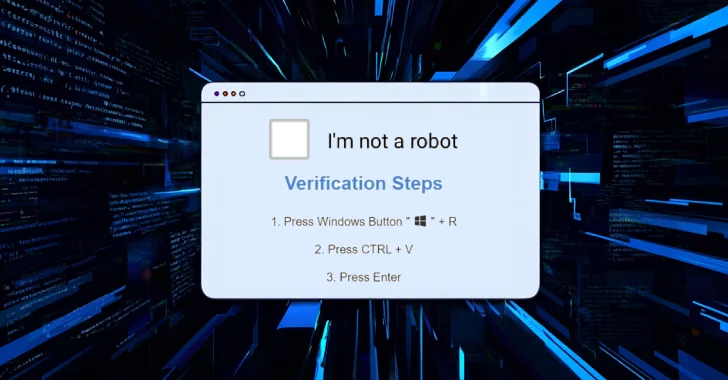

「ClickFixと呼ばれる初期感染経路は、侵害されたウェブサイト上でユーザーを誘導し、悪意のあるPowerShellスクリプトをコピーしてWindowsの[ファイル名を指定して実行]ダイアログで実行させるものです」とGoogleは本日公開したレポートで述べています。

UNC5518によって提供されたアクセスは、少なくとも2つの異なるハッキンググループ(UNC5774とUNC4108)によって利用され、多段階の感染プロセスを開始し、追加のペイロードが投下されます-

- UNC5774:金銭目的のグループで、CORNFLAKEを使ってさまざまな追加ペイロードを展開

- UNC4108:動機が不明な脅威アクターで、PowerShellを使いVOLTMARKERやNetSupport RATなどのツールを展開

攻撃チェーンは、被害者がSEOポイズニングや悪意のある広告を利用した検索結果にアクセスした後、偽のCAPTCHA認証ページに誘導されることから始まると考えられます。

その後、ユーザーはWindowsの[ファイル名を指定して実行]ダイアログを起動して悪意のあるPowerShellコマンドを実行するよう騙され、これによりリモートサーバーから次の段階のドロッパーペイロードが実行されます。新たにダウンロードされたスクリプトは仮想環境で実行されているかを確認し、最終的にCORNFLAKE.V3を起動します。

JavaScript版とPHP版の両方が確認されているCORNFLAKE.V3は、HTTP経由で実行ファイル、ダイナミックリンクライブラリ(DLL)、JavaScriptファイル、バッチスクリプト、PowerShellコマンドなどのペイロード実行をサポートするバックドアです。また、基本的なシステム情報を収集し、外部サーバーへ送信することも可能です。通信はCloudflareトンネルを経由してプロキシされ、検知回避が図られています。

「CORNFLAKE.V3は、CORNFLAKE.V2のアップデート版であり、コードベースの大部分を共有しています」とMandiantの研究者Marco Galliは述べています。「V2がダウンローダー機能のみだったのに対し、V3はレジストリのRunキーによるホスト永続化や追加ペイロードタイプのサポートなどの機能が追加されています。」

両世代は、コマンド&コントロール(C2)通信にTCPソケットを使い、DLLペイロードのみを実行できるC言語ベースのダウンローダーである元祖とは大きく異なります。

ホスト上での永続化は、Windowsレジストリの変更によって実現されます。CORNFLAKE.V3経由で少なくとも3種類のペイロードが配信されます。これにはActive Directoryの偵察ツール、Kerberoastingによる認証情報収集スクリプト、TCPトラフィックのリレーやリバースシェルの提供、コマンド実行や自己削除が可能なC言語版WINDYTWISTであるWINDYTWIST.SEAなどが含まれます。

WINDYTWIST.SEAの一部バージョンは、感染したマシンのネットワーク内で横展開を試みる動きも観測されています。

「ClickFixを通じたマルウェア実行を防ぐには、可能な限りWindowsの[ファイル名を指定して実行]ダイアログを無効化すべきです」とGalliは述べています。「このほか、定期的なシミュレーション演習は、こうしたソーシャルエンジニアリング手法への対策として重要です。さらに、CORNFLAKE.V3関連のものを含む後続ペイロードの実行を検知するためには、堅牢なログ記録と監視システムが不可欠です。」

USB感染でXMRigマイナーを投下#

この情報公開は、脅威インテリジェンス企業が2024年9月以降、USBドライブを使って他のホストに感染を広げ、暗号通貨マイナーを展開する継続的なキャンペーンを詳述したものです。

「これは、感染したUSBドライブを介した初期アクセス手法が依然として有効であることを示しています」とMandiantは述べています。「低コストでネットワークセキュリティを回避できるため、この手法は攻撃者にとって魅力的な選択肢となっています。」

攻撃チェーンは、被害者が侵害されたUSBドライブ内のWindowsショートカット(LNK)を実行するよう騙されることから始まります。LNKファイルは、同じフォルダ内にあるVisual Basicスクリプトの実行につながります。このスクリプトはバッチスクリプトを起動し、感染を開始します-

- DIRTYBULK:他の悪意のあるコンポーネント(CUTFAILなど)の実行を開始するC++ DLLランチャー

- CUTFAIL:マルウェアの復号とインストールを担うC++マルウェアドロッパー。HIGHREPSやPUMPBENCH、OpenSSL、libcurl、WinPthreadGCなどのサードパーティライブラリもインストール

- HIGHREPS:PUMPBENCHの永続化を確保するために追加ファイルを取得するダウンローダー

- PUMPBENCH:偵察を行い、PostgreSQLデータベースサーバーと通信してリモートアクセスを提供し、XMRigをダウンロードするC++バックドア

- XMRig:Monero、Dero、Ravencoinなどの暗号通貨をマイニングするためのオープンソースソフトウェア

「PUMPBENCHはUSBドライブを感染させて拡散します」とMandiantは述べています。「システム上の利用可能なドライブをスキャンし、バッチファイル、VBScriptファイル、ショートカットファイル、DATファイルを作成します。」

翻訳元: https://thehackernews.com/2025/08/cybercriminals-deploy-cornflakev3.html