Microsoftは、Storm-0501として追跡されている脅威アクターが活動を進化させ、デバイスの暗号化によるランサムウェア攻撃から、クラウドベースの暗号化、データ窃取、恐喝に重点を移していると警告しています。

ハッカーは現在、ネイティブなクラウド機能を悪用してデータを流出させ、バックアップを消去し、ストレージアカウントを破壊することで、従来のランサムウェア暗号化ツールを使わずに被害者に圧力をかけ、恐喝しています。

Storm-0501は少なくとも2021年から活動している脅威アクターであり、世界中の組織に対してSabbathランサムウェアを展開してきました。時間の経過とともに、この脅威アクターはさまざまなランサムウェア・アズ・ア・サービス(RaaS)プラットフォームに参加し、Hive、BlackCat(ALPHV)、Hunters International、LockBit、そして最近ではEmbargoランサムウェアの暗号化ツールを使用していました。

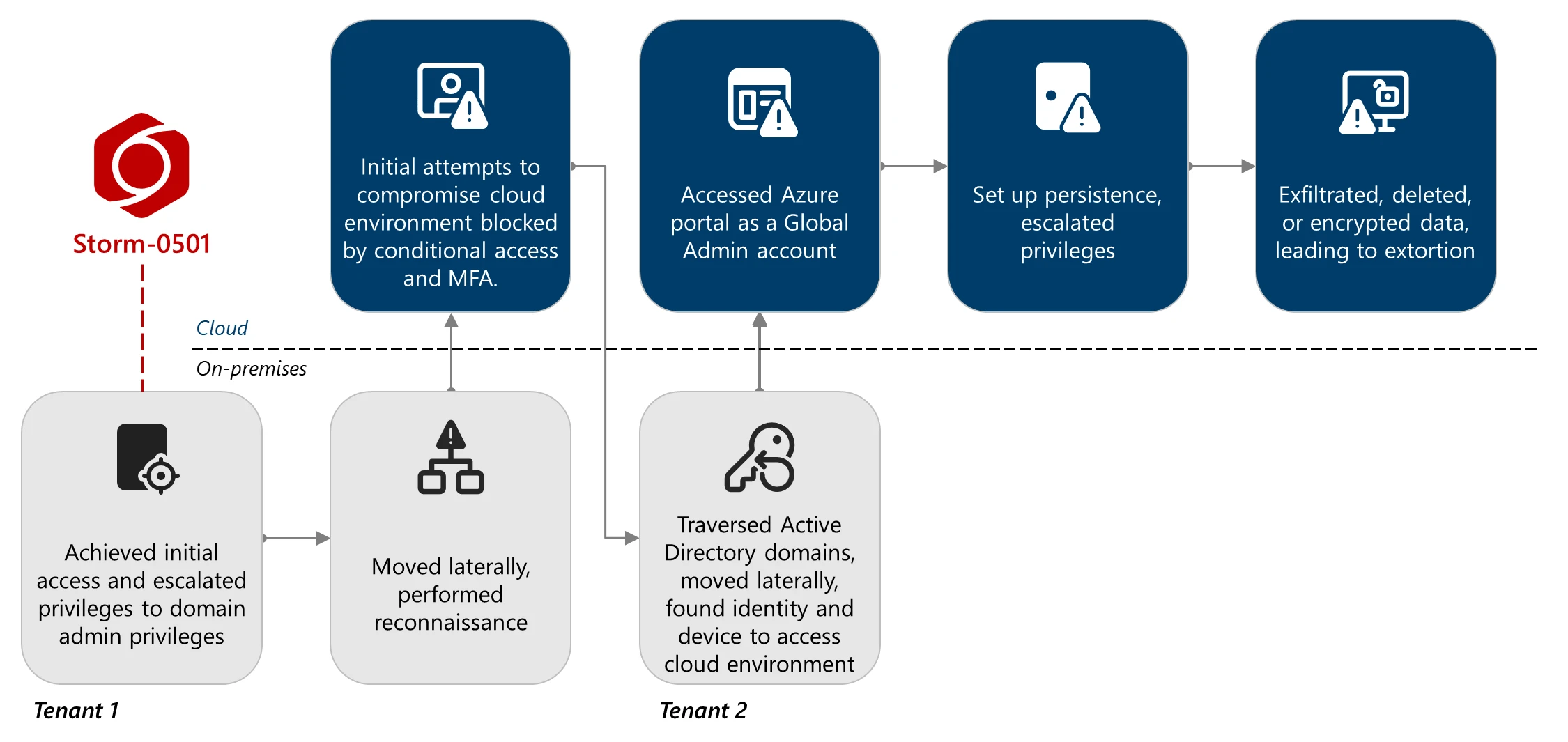

2024年9月、Microsoftは、Storm-0501がハイブリッドクラウド環境に活動範囲を拡大し、Active Directoryの侵害からEntra IDテナントへの攻撃に転換した方法を詳述しました。これらの攻撃では、脅威アクターは悪意のあるフェデレーションドメインを通じて永続的なバックドアを作成するか、Embargoなどのランサムウェアを使用してオンプレミスのデバイスを暗号化しました。

本日発表されたMicrosoftの新しいレポートでは、Storm-0501がオンプレミスの暗号化に依存せず、クラウドのみで攻撃を実行するという戦術の転換が示されています。

「従来のオンプレミスランサムウェアでは、脅威アクターは通常、マルウェアを展開して侵害されたネットワーク内のエンドポイント全体で重要なファイルを暗号化し、その後復号キーの交渉を行いますが、クラウドベースのランサムウェアは根本的な変化をもたらします」とMicrosoft Threat Intelligenceのレポートは述べています。

「クラウドネイティブの機能を活用することで、Storm-0501は大量のデータを迅速に流出させ、被害者環境内のデータやバックアップを破壊し、身代金を要求します——従来のマルウェア展開に頼ることなく。」

クラウドベースのランサムウェア攻撃

Microsoftが最近観測した攻撃では、ハッカーはMicrosoft Defenderの導入における隙間を突いて、複数のActive DirectoryドメインやEntraテナントを侵害しました。

Storm-0501は盗んだDirectory Synchronization Account(DSA)を使い、AzureHoundなどのツールでユーザー、ロール、Azureリソースを列挙しました。攻撃者は最終的に多要素認証が設定されていないグローバル管理者アカウントを発見し、そのパスワードをリセットして完全な管理権限を獲得しました。

これらの権限を使い、攻撃者は自分たちの管理下にある悪意のあるフェデレーションドメインを追加することで永続化を確立し、ほぼすべてのユーザーになりすまし、ドメイン内のMFA保護を回避できるようにしました。

Microsoftによれば、彼らはMicrosoft.Authorization/elevateAccess/actionを悪用してAzure内でのアクセス権をさらに拡大し、最終的に自分たちを「所有者」ロールに割り当て、被害者のAzure環境全体を実質的に乗っ取ることができました。

出典:Microsoft

クラウド環境を掌握した後、Storm-0501は防御機能を無効化し、Azure Storageアカウントから機密データを窃取し始めました。脅威アクターはまた、ストレージスナップショット、復元ポイント、Recovery Servicesボールト、ストレージアカウントを破壊し、ターゲットが無料でデータを復元できないように試みました。

脅威アクターがリカバリーサービスからデータを削除できなかった場合、新しいKey Vaultやカスタマー管理キーを作成してクラウドベースの暗号化を利用し、新しいキーでデータを暗号化して企業が身代金を支払わない限りアクセスできないようにしました。

データの窃取、バックアップの破壊、クラウドデータの暗号化を行った後、Storm-0501は恐喝フェーズに移行し、侵害したアカウントを使ってMicrosoft Teams経由で被害者に連絡し、身代金要求を伝えました。

Microsoftのレポートでは、防御のアドバイス、Microsoft Defender XDRによる検出、そしてこの脅威アクターが使用する戦術を検出するためのハンティングクエリが共有されています。

ランサムウェアの暗号化ツールがデバイスを暗号化する前にブロックされるケースが増える中、他の脅威アクターもオンプレミスの暗号化から、検出やブロックがより困難なクラウドベースのデータ窃取や暗号化へと移行する可能性があります。