Golden Chickensとして知られる脅威アクターは、TerraStealerV2とTerraLoggerという2つの新しいマルウェアファミリーに関連付けられており、彼らの武器庫を微調整し多様化するための継続的な開発努力を示唆しています。

“TerraStealerV2は、ブラウザの認証情報、暗号通貨ウォレットデータ、ブラウザ拡張情報を収集するように設計されています” とRecorded Future Insikt Groupは述べました。”対照的に、TerraLoggerはスタンドアロンのキーロガーです。一般的な低レベルのキーボードフックを使用してキー入力を記録し、ログをローカルファイルに書き込みます。”

Golden Chickensは、TA4557やVenom Spiderとしても知られ、悪名高いマルウェアファミリーであるMore_eggsに関連する金銭目的の脅威アクターの名前です。少なくとも2018年から活動しており、マルウェア・アズ・ア・サービス(MaaS)モデルでそのウェアを提供しています。

More_eggsを配布するキャンペーンは、偽の履歴書を使用して採用担当者をターゲットにするスピアフィッシングメールの使用を伴い、攻撃者が機密データを盗むことを可能にします。他のキャンペーンの波では、LinkedIn上の専門家を狙い撃ちし、武器化された求人情報を提供してマルウェアを配信しています。

Arctic Wolfによって記録された最近の攻撃チェーンでは、受信者をアクターが管理するウェブサイトに誘導するための手段としてフィッシングメールが使用され、そこからデコイ履歴書をダウンロードできますが、これはWindowsショートカット(.LNK)ファイルに過ぎず、バッチスクリプトを使用してルアードキュメントを起動し、バックグラウンドでJavaScriptマルウェアを実行します。

JavaScriptペイロードは、More_eggs_Dropperを展開するための導管として機能し、これは別のJavaScriptマルウェアであるTerraLoaderを起動するように設計されたDLLファイルです。このマルウェアはその後、More_eggsを復号化してロードするために使用されます。

“脅威アクターは、時間をかけてバックドアインフラストラクチャの開発とメンテナンスに継続的に投資していることを示しています” とArctic Wolf Labsは述べました。”これは、洗練されたコード難読化とコード暗号化の使用によって証明されており、防御者に対するステルス性と回避性を向上させます。”

2023年現在、Golden Chickensは、カナダとルーマニアの個人によって共同で運営されていると考えられているオンラインペルソナであるbadbullzvenomに関連付けられています。このe犯罪グループによって開発された他の悪意のあるツールには、More_eggs lite(oka lite_more_eggs)、VenomLNK、TerraLoader、TerraCryptがあります。

昨年末、Zscaler ThreatLabzは、VenomLNKを介して配信されるRevC2と呼ばれるバックドアとVenom Loaderと呼ばれるローダーを含む新しいGolden Chickens関連の活動を詳細に説明しました。

Recorded Futureの最新の調査結果は、脅威アクターが提供物の作業を続けており、ブラウザ、暗号通貨ウォレット、ブラウザ拡張機能からデータを収集する能力を持つスティーラーマルウェアの更新バージョンをリリースしていることを示しています。

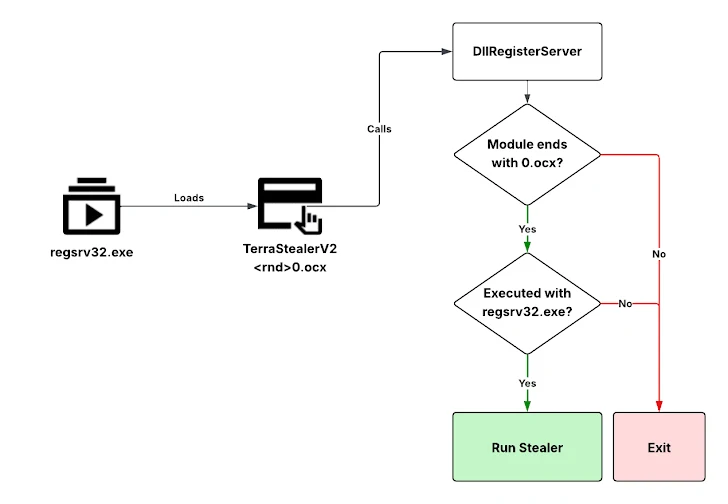

TerraStealerV2は、実行可能ファイル(EXE)、動的リンクライブラリ(DLL)、Windowsインストーラーパッケージ(MSI)、ショートカット(LNK)ファイルなど、さまざまな形式で配布されています。

これらすべてのケースで、スティーラーペイロードは外部ドメイン(”wetransfers[.]io”)から取得されるOCX(MicrosoftのOLE Control Extensionの略)ペイロードの形で配信されます。

“Chromeの’Login Data’データベースをターゲットにして認証情報を盗む一方で、2024年7月以降のChromeアップデートで導入されたアプリケーションバウンド暗号化(ABE)保護を回避しないため、マルウェアコードが古いか、まだ開発中であることを示しています” とサイバーセキュリティ会社は述べました。

TerraStealerV2によって捕捉されたデータは、Telegramとドメイン”wetransfers[.]io”の両方に送信されます。また、regsvr32.exeやmshta.exeなどの信頼されたWindowsユーティリティを利用して検出を回避します。

TerraLoggerもOCXファイルとして配布されており、キー入力を記録するように設計されています。しかし、データの送信やコマンド・アンド・コントロール(C2)通信の機能は含まれておらず、初期開発段階にあるか、Golden Chickens MaaSエコシステムの他のマルウェアと組み合わせて使用されることを意図していることを示唆しています。

“TerraStealerV2とTerraLoggerの現在の状態は、両方のツールがまだ活発に開発中であり、成熟したGolden Chickensツールに通常関連付けられるレベルのステルス性をまだ示していないことを示しています” とRecorded Futureは述べました。

“Golden Chickensが認証情報の盗難とアクセス操作のためにマルウェアを開発してきた歴史を考えると、これらの能力は進化し続ける可能性があります。”

この開示は、被害者から広範な機密情報を流出させるように設計されたHannibal Stealer、Gremlin Stealer、およびNullpoint Stealerのような新しいスティーラーマルウェアファミリーの出現の中で行われています。

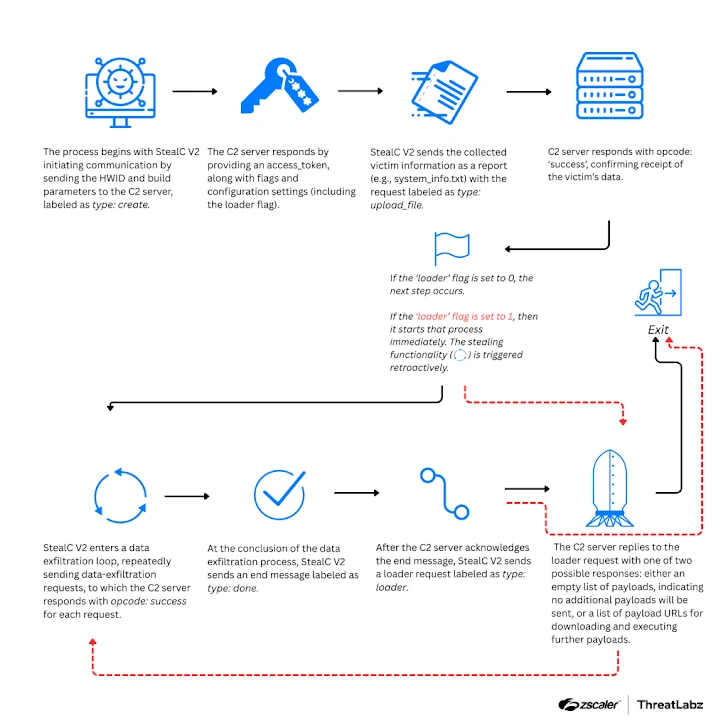

また、コマンド・アンド・コントロール(C2)通信プロトコルの合理化されたサポートとRC4暗号化の追加を備えたStealCマルウェアの更新バージョンの発見に続いています。

“マルウェアのペイロード配信オプションは、Microsoft Software Installer(MSI)パッケージやPowerShellスクリプトを含むように拡張されています” とZscaler ThreatLabzは先週発表したレポートで述べました。

“再設計されたコントロールパネルは、脅威アクターが地理的位置、ハードウェアID(HWID)、インストールされたソフトウェアに基づいてペイロード配信ルールをカスタマイズできる統合ビルダーを提供します。追加機能には、マルチモニタースクリーンショットキャプチャ、統一されたファイルグラバー、認証情報のためのサーバーサイドブルートフォースが含まれます。”

2025年3月に導入された新しいバージョン2.2.4(別名StealC V2)は、Amadeyと呼ばれる別のマルウェアローダーを介して配布されていることが観察されています。コントロールパネルは、通知を送信するためのTelegramボット統合もサポートしており、メッセージ形式のカスタマイズを可能にします。

“StealC V2は、強化されたペイロード配信、暗号化を伴う合理化された通信プロトコル、よりターゲットを絞った情報収集を提供する再設計されたコントロールパネルなどの改善を導入しています” とZscalerは述べました。

StealCだけでなく、Lumma Stealerの再設計バージョンもサイバーセキュリティ研究者によって検出されており、これはC++で書かれており、ユーザーがクラックされたソフトウェア、人気の映画、最新の音楽リリースを検索するときにClickFixという一般的なソーシャルエンジニアリング技術を介して配布されています。

“LUMMAC.V2は、ブラウザ、暗号通貨ウォレット、パスワードマネージャー、リモートデスクトップアプリケーション、メールクライアント、インスタントメッセージングアプリケーションを含む広範なアプリケーションをターゲットにした情報スティーラーマルウェアです” とGoogle Security Operationsは述べました。

“それは、認証情報、ログイン、メール、個人およびシステムの詳細、スクリーンショット、クッキーなどの情報を盗み、これをZIPアーカイブでHTTP経由で送信します。”

翻訳元: https://thehackernews.com/2025/05/golden-chickens-deploy-terrastealerv2.html