新しいESETのデータによると、ClickFixのソーシャルエンジニアリング攻撃が過去6か月で517%急増し、フィッシングに次ぐ2番目に一般的なベクターとなっています。

6月26日に発表された報告書によると、この手法は2025年上半期にブロックされた攻撃のほぼ8%を占めていました。

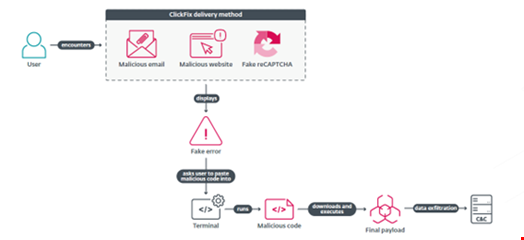

ClickFixは、偽のエラーメッセージや確認メッセージを使用して、被害者に悪意のあるスクリプトをコピー&ペーストさせて実行させるソーシャルエンジニアリングです。

この戦術は、ユーザーがITチームや他の誰かに知らせるのではなく、自分で問題を解決したいという欲求を利用します。そのため、被害者が自ら感染することでセキュリティ保護を回避するのに効果的です。

この手法は、2024年3月にProofpointによって初めて観察され、年末までに人気が爆発しました。

この攻撃ベクターは、Windows、Linux、macOSを含むすべての主要なオペレーティングシステムに影響を与えます。

報告書は、ClickFixの手法の効果が、他の攻撃者にClickFixを武器化したランディングページを提供するビルダーを脅威アクターが販売する結果をもたらしていると指摘しています。

ClickFixのバリアントの数が増えるにつれて、この手法を使用して配信される脅威の種類も多様化しています。

ESETの脅威防止研究所のディレクター、Jiří Kropáč氏は、「ClickFix攻撃が引き起こす脅威のリストは日々増えており、情報窃取、ランサムウェア、リモートアクセス型トロイの木馬、暗号通貨マイナー、ポストエクスプロイトツール、さらには国家に関連する脅威アクターによるカスタムマルウェアも含まれています」とコメントしています。

ReliaQuestが6月に発表した別の報告書では、ClickFixが2025年3月から5月の期間中に検出されたドライブバイコンプロマイズを10%増加させる鍵となったことが明らかにされています。

情報窃取の状況における大きな変化

ESETの調査は、2025年上半期における情報窃取の状況における大きな変化、特にSnakeStealerの出現を強調しています。

この情報窃取は、期間中に最も一般的に検出され、すべての感染の5分の1を占めていました。これはESETのテレメトリーデータによるものです。

2019年から使用されており、キーストロークの記録、保存された資格情報の盗難、スクリーンショットのキャプチャ、クリップボードデータの収集など、さまざまな機能を持っています。

この情報窃取の台頭は、Agent Teslaの減少と一致しているようです。Agent Teslaは、2025年上半期に前の6か月と比較して57%減少しました。

研究者たちは、Agent Teslaの検出が減少した理由は、オペレーターが情報窃取のソースコードを持つサーバーへのアクセスを失ったためだと述べています。

「完全に消えたわけではありません。新しいバージョンが開発されていないだけです」と彼らは指摘しています。

2025年5月には、著名な情報窃取インフラストラクチャを標的とした2つの大規模な法執行作戦が行われ、今後さらに状況に大きな影響を与える可能性があります。

これには、2300のドメインが押収されたLumma Stealerインフラストラクチャの妨害が含まれます。

その直後、米国の機関がOperation Endgameと協力して、Danabotのインフラストラクチャの大部分を妨害しました。

妨害前、2025年上半期のLumma Stealerの活動は2024年下半期よりも21%高く、Danabotはさらに52%増加していました。

翻訳元: https://www.infosecurity-magazine.com/news/clickfix-attacks-surge-2025/