攻撃者に必要なのはエクスプロイトではなく、信頼です。

攻撃手法の変化は世代の変化を反映しています。利便性と効率を重視することで知られるZ世代が、今やサイバーセキュリティの現場に両側から登場しています。データを守る側もいれば、盗む側もいます。

攻撃者のフィッシングツールキットにAIやノーコードプラットフォームが加わったことで、信頼を築き、ユーザーを騙すことがかつてないほど容易になっています。脅威アクターは、デフォルトで信頼されているツールと無料の正規サービスを組み合わせて、従来のセキュリティ防御や人間の疑念を回避しています。

攻撃者は今も悪意のあるメール添付ファイルを送っています。しかし、彼らは手口を拡大し、侵害されたアカウントから組織内の信頼された組み込みコラボレーション機能を使って、悪意のあるファイルやリンクを共有するようになりました——私たちはこれを「ネイティブフィッシング」と呼んでいます。

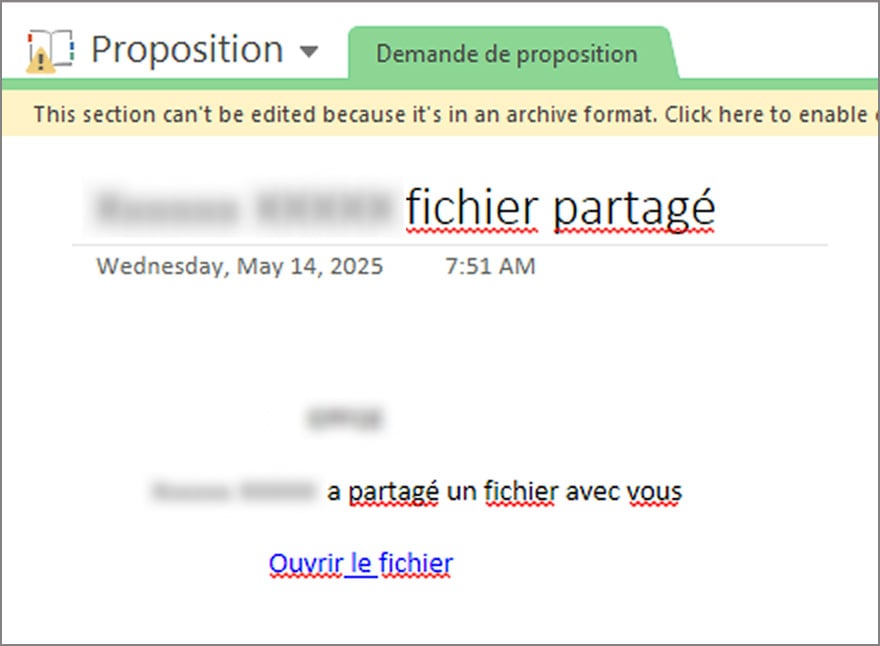

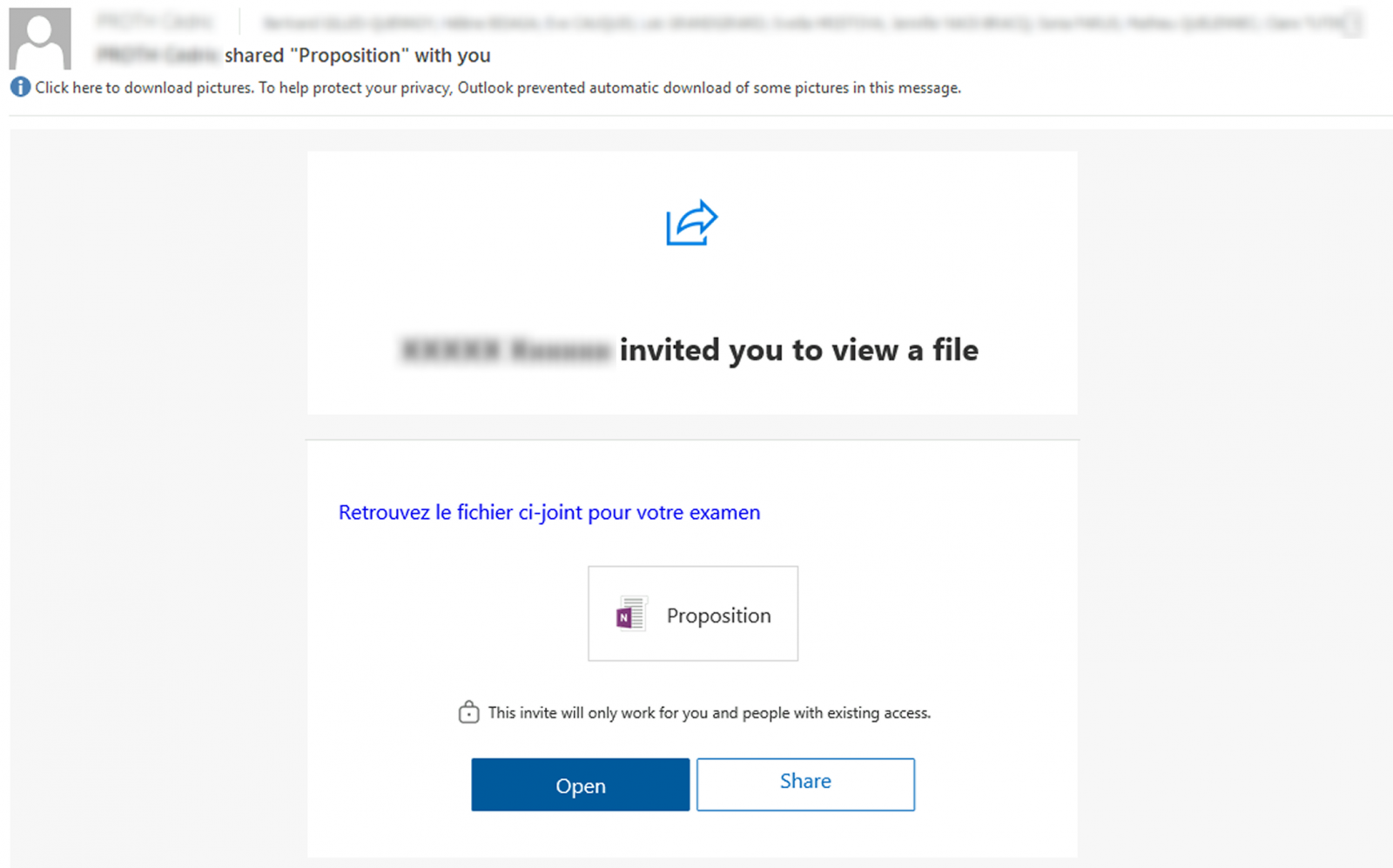

ネイティブフィッシングは、被害者にとって完全に正規の方法に見える形で悪意のあるコンテンツを届けます。例えば、M365のファイル共有システム経由で送信された場合、添付ファイルのようにスキャンされず、ネイティブに感じられ、ユーザーをフィッシングするにはあまり一般的でない手法です。

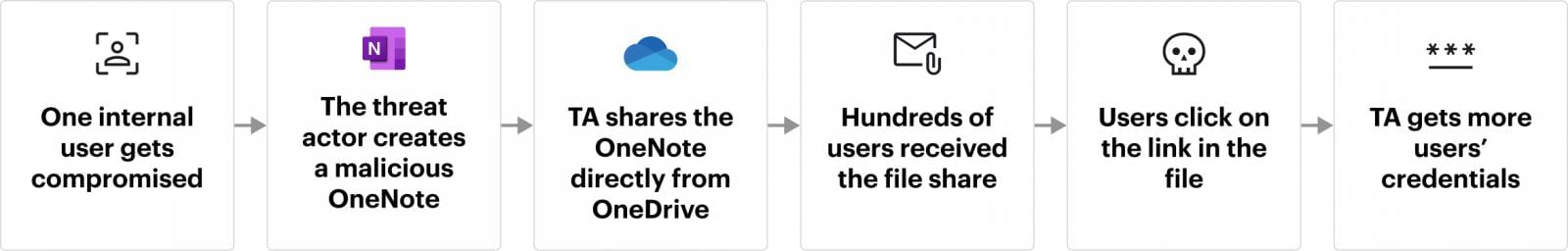

必要なのは、たった1人の内部ユーザーの侵害だけで、組織全体が危険にさらされます。本ブログでは、攻撃者がどのように1人のユーザーを侵害し、AI/ノーコードツールとM365を使ってネイティブフィッシングを行ったか、最近の実際のインシデントを分解して解説します。

OneNOT:攻撃者はOneNoteをどう活用するか

Microsoft 365スイートの一部であるMicrosoft OneNoteは、ディフェンダーが見落としがちなノートアプリケーションです。

WordやExcelとは異なり、OneNoteはVBAマクロをサポートしていません。しかし、Varonis Threat Labsは、以下の主な要因により、フィッシング攻撃での利用が増加していることを観測しています:

- 保護されたビューの対象外である

- 柔軟なフォーマットで、攻撃者が騙しやすいレイアウトを作成できる

- 悪意のあるファイルやリンクの埋め込みが可能

また、OneNoteは多くの組織でデフォルトで信頼されているアプリケーションであるため、攻撃者は配信手段としてますます利用しており、マクロコードからソーシャルエンジニアリング手法へとシフトし、セキュリティ障壁を回避しています。

1人のユーザー、OneNote、OneDrive、そして多数の被害者

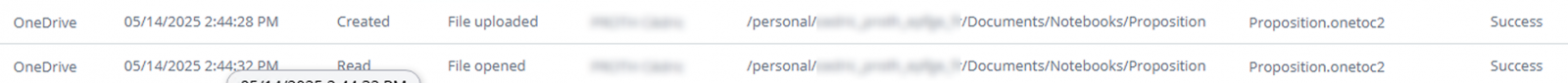

最近のインシデントでは、攻撃者が非常にシンプルながら効果的な手法を使っているのを確認しました。脅威アクターがフィッシング攻撃で組織内の1ユーザーのM365認証情報を入手した後、侵害されたユーザーのOneDrive内の個人用ドキュメントフォルダーにOneNoteファイルを作成し、次のフィッシング段階への誘導URLを埋め込みました。

多くのフィッシング試行では、攻撃者は外部メールアドレスを使ってMicrosoftの「誰かがあなたとファイルを共有しました」という通知を偽装します。これらは訓練されたユーザーには見抜きやすく、巧妙なバージョンでもメールセキュリティシステムがヘッダー分析や送信者確認で検知できます。

今回のケースでは、脅威アクターはよりシンプルで効果的な方法を選びました。なりすましではなく、侵害されたユーザーアカウントからOneDriveの組み込みファイル共有機能を利用したのです。

その結果、組織内の数百人のユーザーが、信頼できる同僚から直接送られたかのように見える正規のMicrosoftメール通知を受信しました。メールには組織のOneDrive環境にホストされたファイルへの安全なリンクが含まれており、非常に信憑性が高く、セキュリティアラートも発生しにくいものでした。実際、これが攻撃者による横展開のフィッシング拡散手法でした。

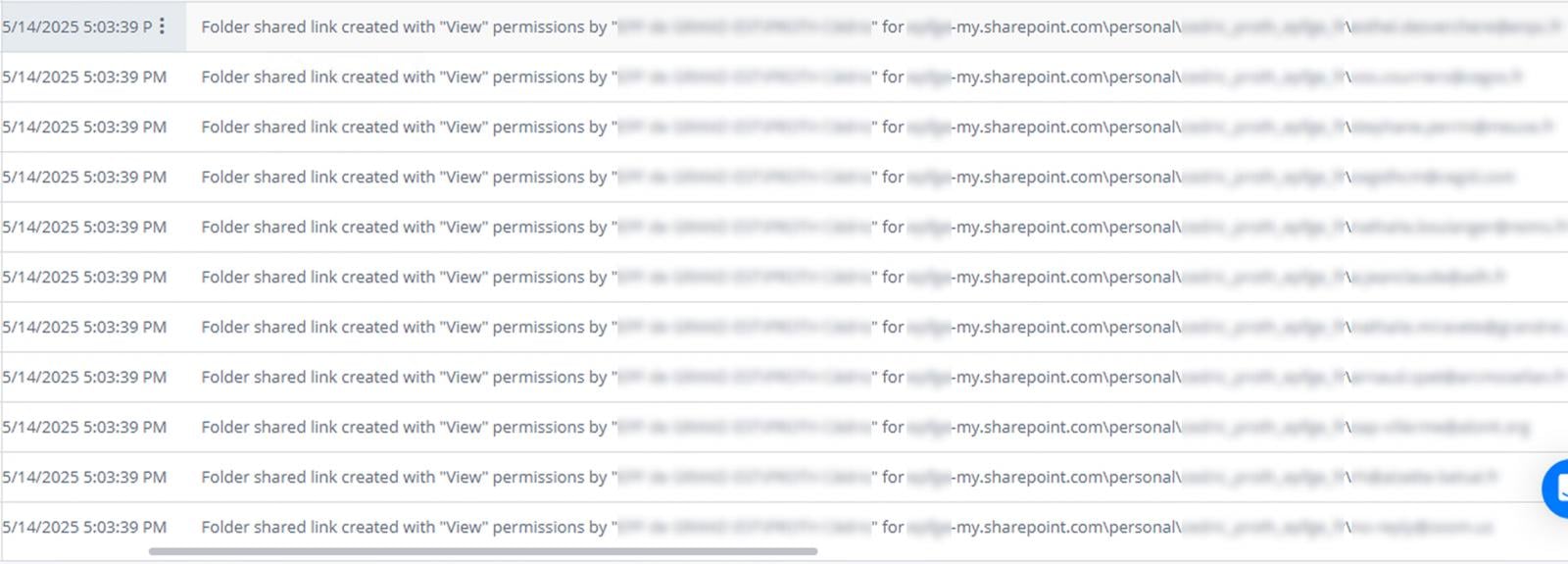

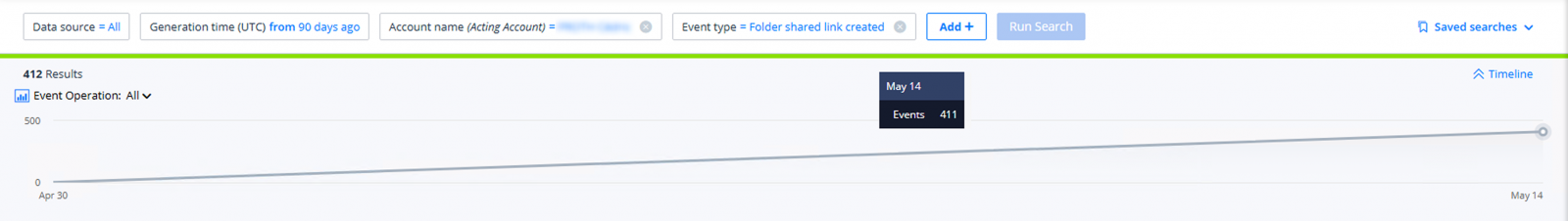

Varonisでは、侵害されたユーザーからの「フォルダー共有リンク作成」イベントの急増を観測し、過去90日間の活動と比較しました。

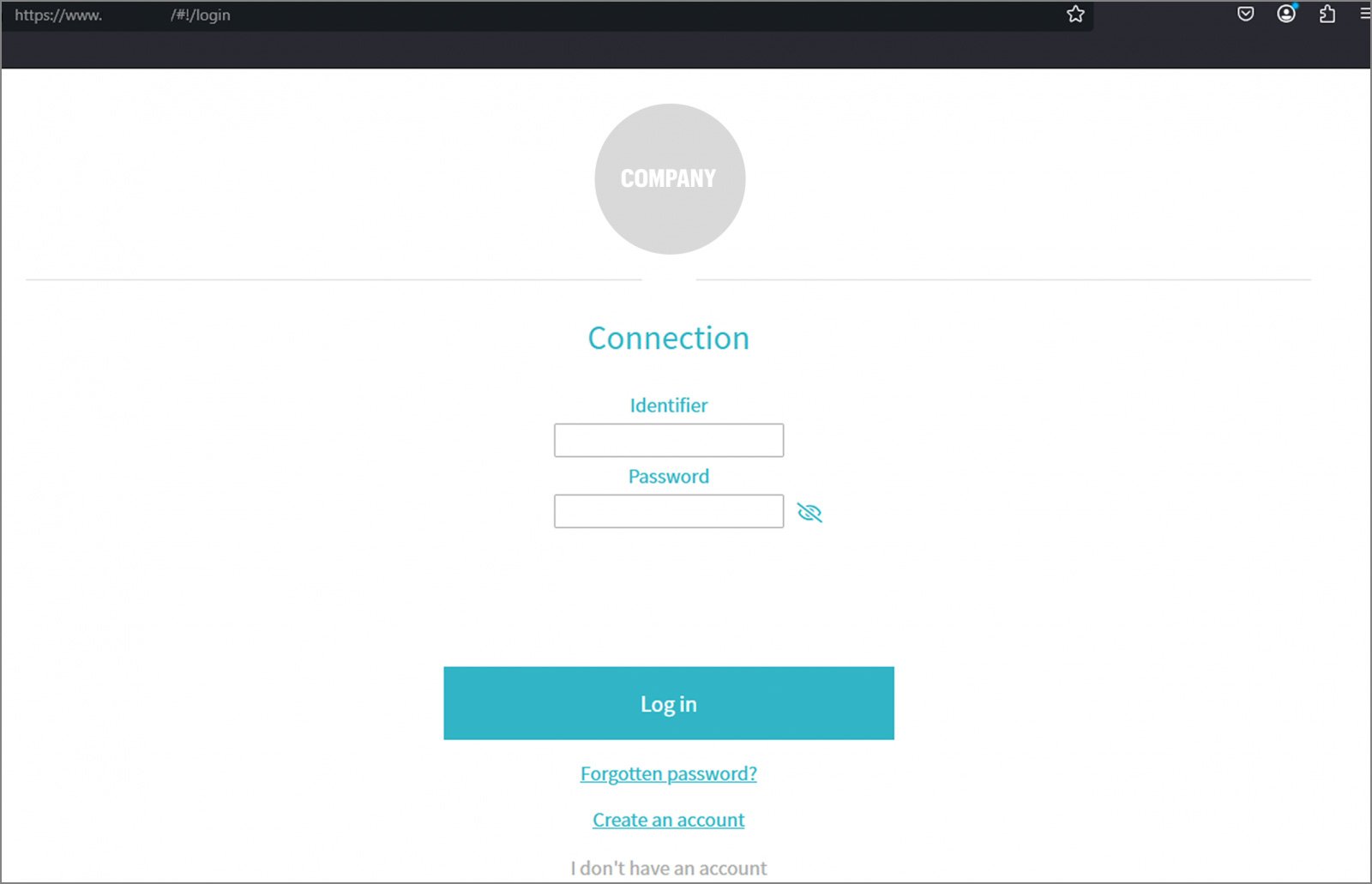

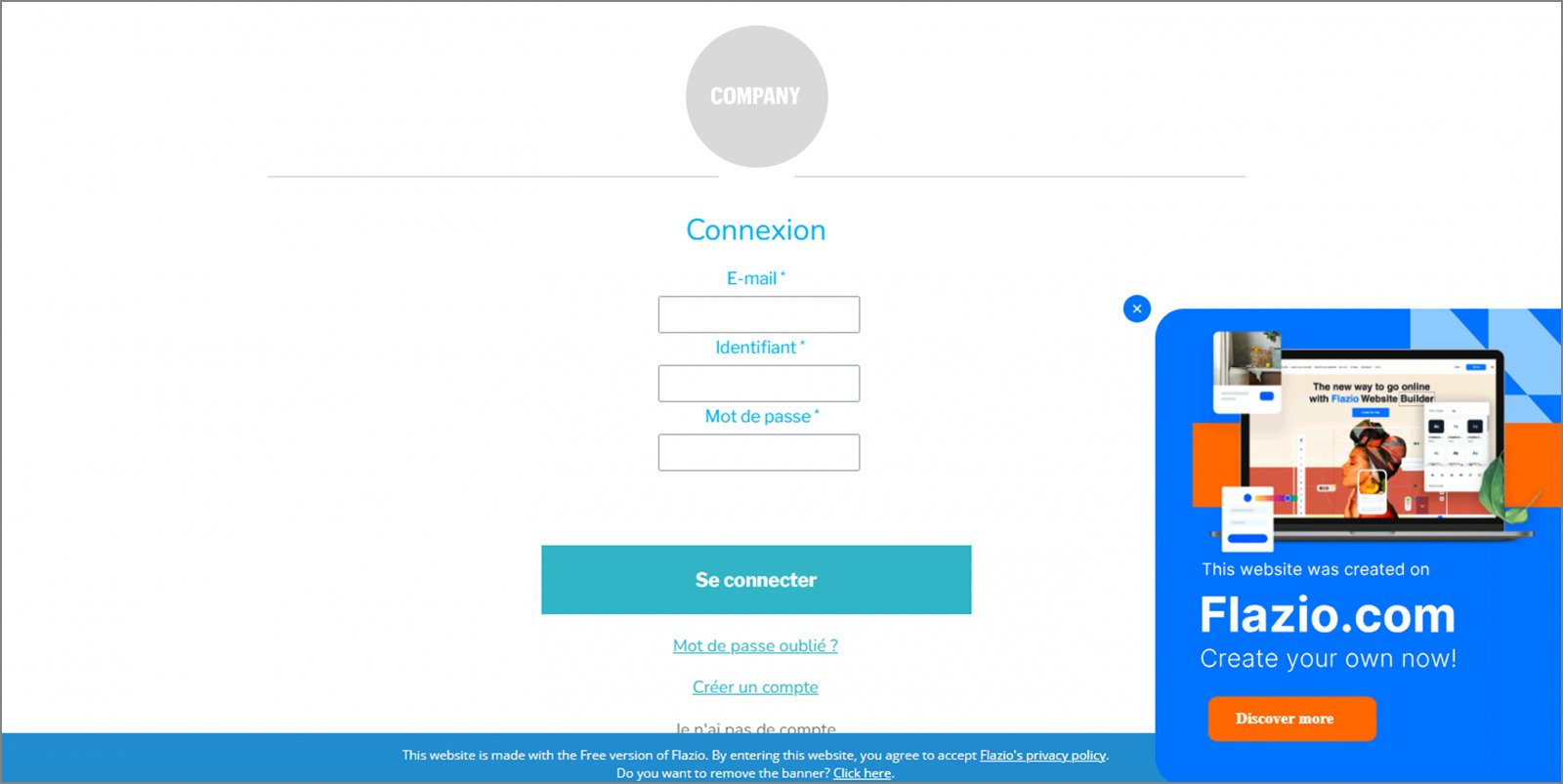

これまで見てきた多くのフィッシングキャンペーンとは異なり、今回の手口は異常に高い成功率を誇りました。多くのユーザーがリンクをクリックし、自ら認証情報を入力しました。クリック後、被害者は会社の本物の認証ポータルとほぼ見分けがつかない偽のログインページにリダイレクトされました。

このフィッシングサイトはFlazioというプラットフォームで作成されており、ご想像の通り、これは無料のAI搭載ウェブサイトビルダーです。これにより、攻撃者は短時間で本物そっくりのログインページを簡単に作成できました。

下記は、正規のログインページとフィッシング版の比較です。その類似度は驚くほど高いものです。

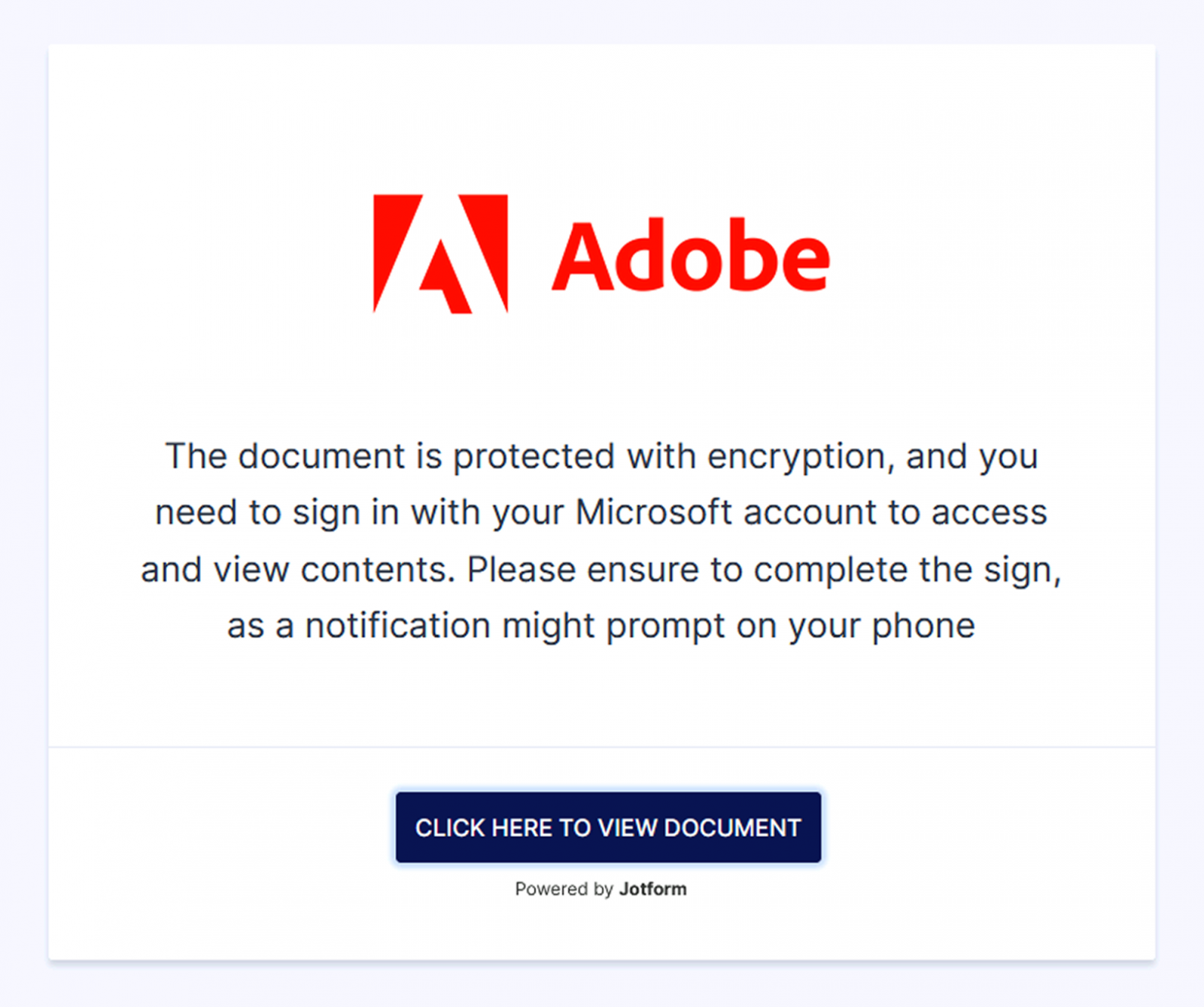

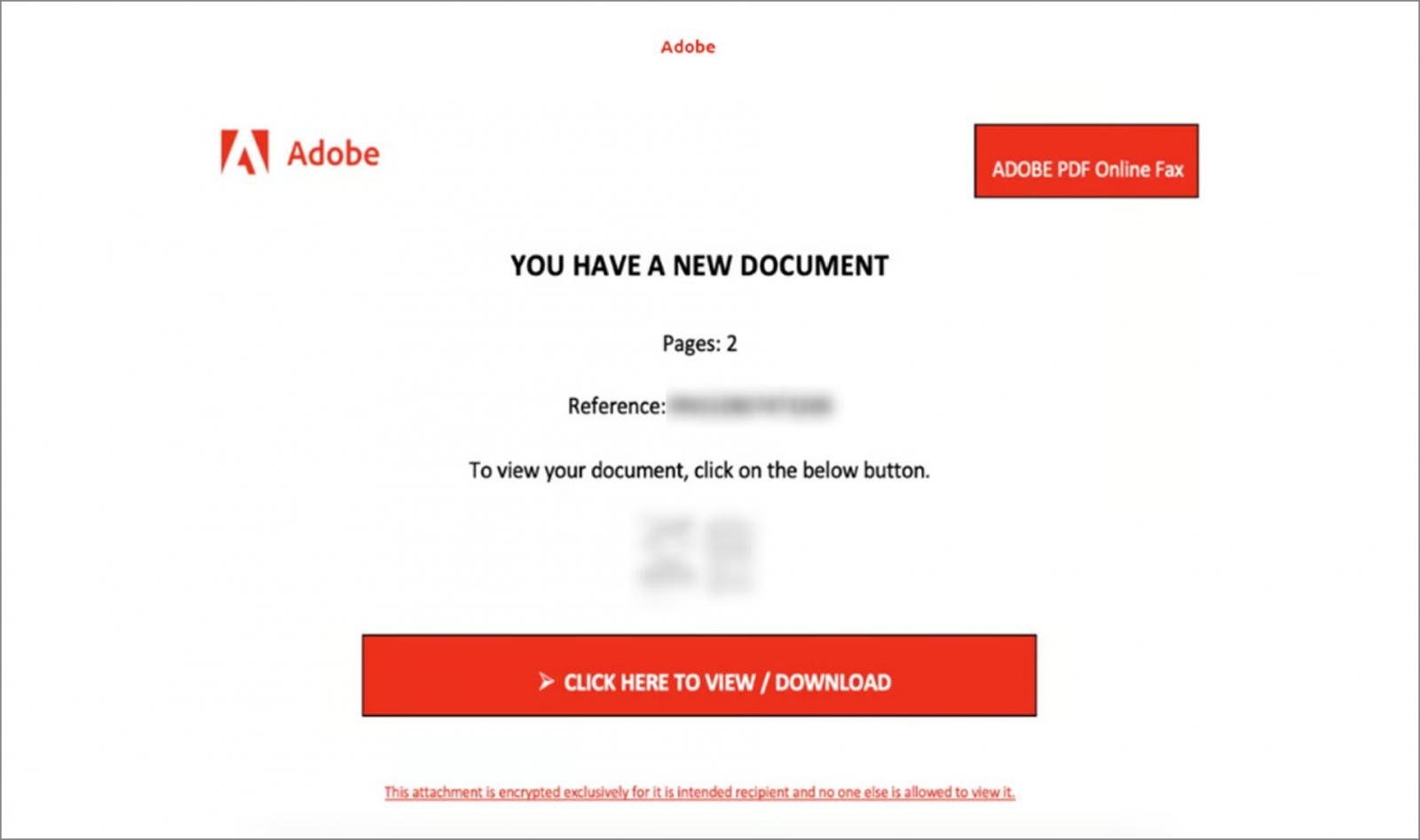

近年、攻撃者がノーコードプラットフォームの無料トライアルを利用して、カスタマイズしたフィッシングページを素早く構築する手口が増えています。Flazioで作成された偽ログインページと同様に、ClickFunnelsやJotFormなどのプラットフォームも脅威アクターに利用されています。

いくつかのケースでは、「ドキュメントを表示するにはクリック」などのAdobe風偽ページをホストし、ユーザーを認証情報窃取用のフィッシングログイン画面にリダイレクトしていました。これらのプラットフォームは、攻撃者が最小限の労力でフィッシングページを簡単・迅速・無料で作成・ホストできる手段を提供しています。

私たちの視点では、ノーコードAIプラットフォームでのウェブサイト構築は「バイブコーディング」です。攻撃者にとってはバイブ詐欺なのです。

今日からできる対策は?

OneNoteでのフィッシングを最小限に抑えるため、以下の対策を実施しましょう:

- 全ユーザーにMFA(多要素認証)と条件付きアクセスを強制し、認証情報が盗まれてもアカウント乗っ取りリスクを低減

- 経営層も含めた定期的なフィッシング・ビッシング(音声詐欺)訓練を実施し、意識向上と実践的な対応力を強化

- 内部通報チャネルを明確かつアクセスしやすくし、怪しい活動の報告を容易にする

- Microsoft 365の共有設定を見直し、不必要な内部ファイルの露出を制限

- 異常なファイル共有行動のアラート設定や、既知のノーコードサイトビルダーへのトラフィック監視を行う

フィッシング手法が進化する中、防御策も進化が求められます。攻撃者がどのように信頼を悪用し、最新ツールを活用するかを理解することで、組織はより適切な準備・検知・対応が可能になります。最終的には、システムの保護だけでなく、人を守ることが重要です。

Varonisができること

Varonisは、リアルタイムのメール・ブラウジング活動やユーザー・データアクティビティを監視し、サイバーフォレンジック調査に役立つ包括的なツールを提供します。これにより、組織を標的としたフィッシングキャンペーンの影響や潜在的リスクを迅速に特定できます。

Varonis MDDRチームは、24時間365日体制でデータセキュリティの専門知識とインシデント対応を提供し、あらゆるセキュリティ課題に継続的なサポートを行います。

Varonisの実力を体験してみませんか?デモを今すぐ予約しましょう。

この記事は元々、Varonisブログに掲載されたものです。

スポンサーおよび執筆:Varonis