出典:IRINA SHI(Shutterstockより)

サイバー攻撃者は、オープンソースソフトウェアのコンポーネントからマネージドサービスプロバイダーに至るまで、さまざまなテクノロジーのサプライチェーンを引き続き攻撃しており、ますますダークウェブのフォーラムでその成果を宣伝しています。

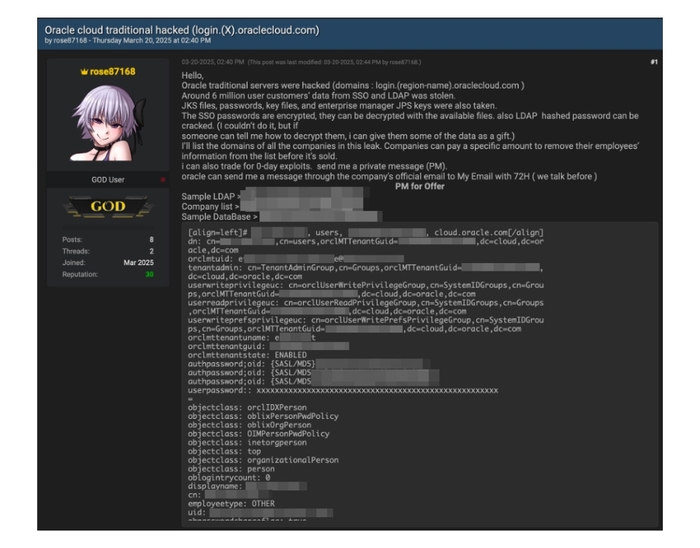

例えば3月には、脅威アクターがOracle Cloudの侵害とされる詳細をBreachForumsダークウェブサイトに投稿しました。この侵害は、当初Oracleによって否定されていましたが、その後Oracleは2台のサーバーの侵害について顧客に通知しました。これらのサーバーにはユーザー名とパスワードが含まれていました。攻撃情報を最初に投稿したハッカー「rose87169」は、一部のデータの復号化を手伝う協力者を募るために情報を公開していました。

この事件は、セキュリティサービス企業Trustwaveが6月25日に発表した最近のレポートで取り上げられた3つの事例のうちの1つであり、サイバー犯罪者がサプライチェーンを標的とし、ダークウェブ上で情報を共有するリスクが高まっていることを示しています。

企業は、サイバー攻撃者がサプライチェーンに注目することでリスクが高まっていると、Trustwaveのグローバル最高情報セキュリティ責任者(CISO)であるKory Daniels氏は述べています。

「我々は、サードパーティのサプライヤーを組織のインフラサプライチェーンへの侵入ポイントとして利用する傾向が増加しているのを目にしています」と彼は言います。「これは従来型の攻撃が減少しているというわけではありません。直接的な標的への攻撃が減っているわけではありませんが、成功例が増えていることから、ますます多くの脅威アクターが重要なサプライチェーンがどこで活用されているかを特定し、探っているのが確かに見受けられます。」

サードパーティへの注目は、サイバー保険の請求データにも現れています。例えば、ランサムウェアがサードパーティサプライヤーのシステムに感染したことで影響を受けた企業が増加しており、この問題は2021年にはほぼ請求がなかったのに対し、2024年には請求の11%にまで増加しています(サイバー保険会社At-Bay Securityの「2025 InsureSec Report」、2024年4月発表による)。

脅威アクターは機会主義的ですが、間接的なランサムウェア攻撃の増加は、情報サプライチェーンの特定の要素が標的にされていることを示唆していると、At-Bayの脅威インテリジェンスディレクターLaurie Iacono氏は述べています。

「これらは、当社の被保険者が他社のセキュリティの失敗に起因する損失を被る事例です」と彼女は言います。「その影響には、事業中断や、機密データがダークウェブ上のデータ漏洩サイトに公開されることなどが含まれます。」

GitHubとOracleは今後の兆候

3月には、攻撃者がGitHubで広く使われている自動化アクション「tjactions/changed-files」を、GitHubで使われる認証方法である個人用トークンの侵害を通じて乗っ取りました。この侵害は、別のアクションの侵害が原因で発生し、Coinbaseが管理するものを含む23,000以上のコードリポジトリに影響を与えました。Coinbaseが真の標的と考えられていました。

Oracleの侵害とGitHubの攻撃の両方は、ソフトウェアサプライチェーンやITインフラがますます攻撃を受けていること、そしてサイバー攻撃者が自身の評判を高めたり協力者を募ったりするためにオンラインで詳細を共有していることを示しています。

ハッカーがOracleの侵害を主張し、600万件の認証情報が漏洩。出典:Trustwave

ダークウェブのフォーラムでは、特権アクセス用の認証情報、未公開API、さらにはサプライチェーン攻撃につながる管理ポータルへのアクセス情報が、売り手によって頻繁に宣伝されていると、Trustwaveは「ダークウェブ主導のサプライチェーン攻撃」レポートで述べています。侵害された環境には、開発者のシステム、ソフトウェアビルドプラットフォーム、クラウドインフラ、リモート管理ポータルなどが含まれると同社は述べています。

売り手は、これらの侵害された認証情報やシステムによって、購入者がサプライチェーンへアクセスし、そこから下流のクライアントのネットワークに侵入したり、他社にマルウェアを拡散したり、通信を傍受したりできる可能性を強調していると、Trustwaveのレポートは述べています。

「これらの戦術が明示的に言及されていることは、脅威アクターの進化する巧妙さを強調するだけでなく、最初の侵害を超えて広範な悪用の可能性を買い手が認識することで、そのようなリスティングの価値を高めています」とレポートは述べています。「最終的に、テクノロジープロバイダーから始まるサプライチェーン攻撃は、二次的な企業のエンドユーザーに重大なリスクをもたらす連鎖的な影響を及ぼします。」

第一歩:モニタリングとデューデリジェンス

企業はダークウェブを監視するか、脅威インテリジェンスサービスにその業務を委託すべきだと、At-BayのIacono氏は述べています。モニタリングはサードパーティリスクの把握に有効な方法であり、企業はこれらのリスクを積極的に管理する必要があると彼女は言います。

「これには、新しいベンダーやサプライヤーと契約する前のサイバーデューデリジェンス評価や、新たなリスクの露出を探すための継続的または定期的なモニタリングなどが含まれます」と彼女は述べています。「こうした評価は、プライバシー上の懸念を最小限に抑えるため、ベンダー契約で開示されるべきです。」

企業はレジリエンス(耐障害性)に注力し、多要素認証などの技術を必須のセキュリティコントロールとする必要があると、Daniels氏は述べています。多くの企業は、こうした保護がないアカウントが自社に存在するかどうか、ましてやサプライヤーのアカウントについては依然として把握できていないと彼は言います。

大変な作業かもしれませんが、組織はまず自社が依存しているプロバイダーやソフトウェアを把握し、その中でどれが重要かを特定し、それらのサードパーティやサプライチェーンを保護するためのアプローチを策定することから始められるとDaniels氏は述べています。

「サプライチェーンについてより深い洞察を得て、不意を突かれて受動的にならないようにする必要があります」と彼は言います。「しかし、時間や資金、能力を現実的に考えれば、まずは重要なサプライヤーから着手することが最低限必要なことです。」

翻訳元: https://www.darkreading.com/threat-intelligence/dark-web-vendors-third-parties-supply-chains