2025年7月15日Ravie Lakshmananマルウェア / ウェブセキュリティ

Contagious Interviewキャンペーンに関連する北朝鮮の脅威アクターが、npmレジストリに新たに67個の悪意あるパッケージを公開していることが確認されており、ソフトウェアサプライチェーン攻撃を通じてオープンソースエコシステムを汚染しようとする継続的な試みが浮き彫りとなっています。

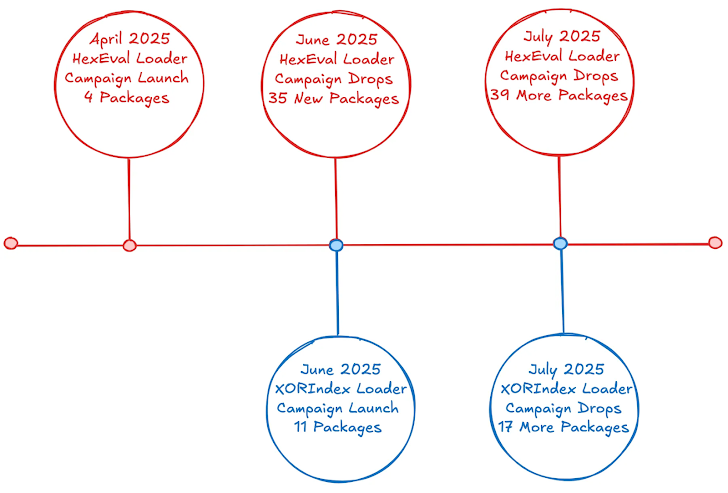

Socketによると、これらのパッケージは17,000回以上ダウンロードされており、XORIndexというコードネームの、これまで文書化されていなかったマルウェアローダーのバージョンが組み込まれています。この活動は、先月発見された攻撃の波を拡大したもので、そこではHexEvalと呼ばれる別のローダーを展開する35個のnpmパッケージが配布されていました。

「Contagious Interview作戦は、ディフェンダーが悪意あるパッケージを検知・報告し、北朝鮮の脅威アクターが同じ、または類似、もしくは少し進化した手法で新たなバリアントを素早くアップロードするという、モグラ叩きのような動態を続けています」と、Socketの研究者Kirill Boychenkoは述べています。

Contagious Interviewは、開発者を偽のコーディング課題の一環としてオープンソースプロジェクトのダウンロードおよび実行に誘導しようとする、長期間にわたるキャンペーンに付けられた名称です。2023年末に初めて公に明らかにされ、この脅威グループはDeceptiveDevelopment、Famous Chollima、Gwisin Gang、Tenacious Pungsan、UNC5342、Void Dokkaebiとしても追跡されています。

この活動は、平壌の悪名高いリモートIT労働者スキームを補完するものと考えられており、就職活動を装うのではなく、既に関心のある企業に勤務している開発者を標的とする戦略を採用しています。

悪意あるnpmパッケージを用いた攻撃チェーンは比較的単純で、既知のJavaScriptローダー兼情報窃取ツール「BeaverTail」を媒介し、これを使ってウェブブラウザや暗号通貨ウォレットからデータを抽出し、さらにInvisibleFerretと呼ばれるPython製バックドアを展開します。

「現在、2つのキャンペーンが並行して行われています。XORIndexは短期間(2025年6月から7月)で9,000回以上ダウンロードされており、HexEvalも新たに発見されたパッケージで8,000回以上追加ダウンロードされています」とBoychenko氏は述べています。

XORIndexローダーはHexEvalと同様に、侵害されたマシンのプロファイリングを行い、ハードコードされたコマンド&コントロール(C2)インフラに関連するエンドポイントを利用してホストの外部IPアドレスを取得します。収集された情報はリモートサーバーに送信され、その後BeaverTailが起動されます。

これらのパッケージのさらなる分析により、ローダーが単純なプロトタイプから高度でステルス性の高いマルウェアへと着実に進化していることが明らかになりました。初期バージョンは難読化や偵察機能が不足していましたが、コア機能は維持されており、第2世代・第3世代では基本的なシステム偵察機能が導入されています。

「Contagious Interviewの脅威アクターは、HexEval LoaderやBeaverTail、InvisibleFerretといったマルウェアファミリーを再利用しつつ、新たなnpmメンテナー名義を使い回し、XORIndex Loaderを含む新たに観測されたバリアントも積極的に展開するなど、マルウェアのポートフォリオを今後も多様化させていくでしょう」とBoychenko氏は述べています。

翻訳元: https://thehackernews.com/2025/07/north-korean-hackers-flood-npm-registry.html