北朝鮮の脅威アクターが、Node Package Manager(npm)のオンラインリポジトリに67個の悪意あるパッケージを仕込み、開発者のシステムに新しいマルウェアローダー「XORIndex」を配布しました。

これらのパッケージは合計で17,000回以上ダウンロードされており、パッケージセキュリティプラットフォームSocketの研究者によって発見されました。彼らは、これが継続中の「Contagious Interview」作戦の一部であると評価しています。

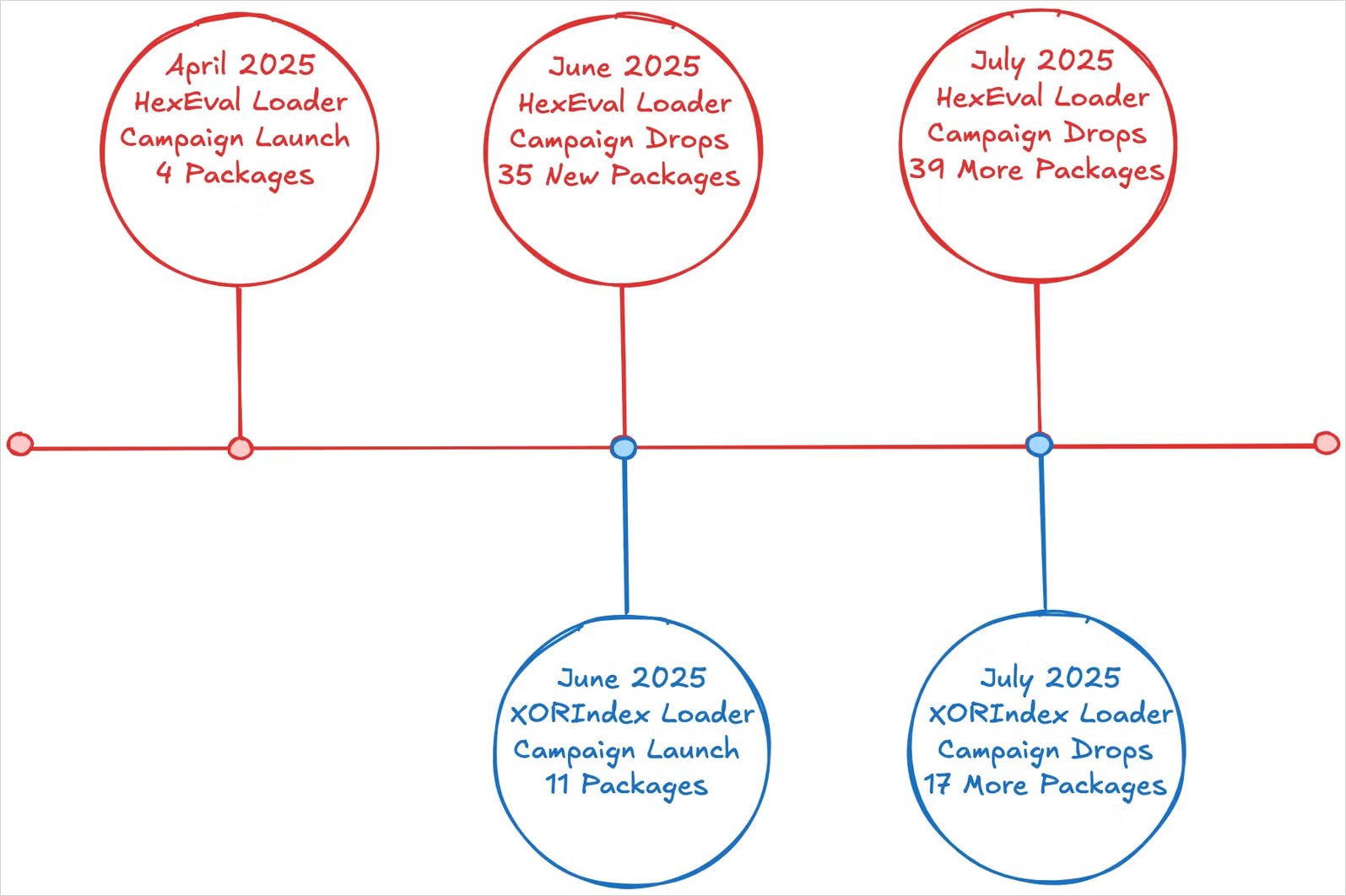

Socketの研究者によると、このキャンペーンは4月以降に検知された脅威活動の流れを汲んでいます。先月、同じアクターが35個のパッケージをnpmに仕込み、開発者のデバイスに情報窃取型マルウェアやバックドアを仕込んでいました。

出典: Socket

攻撃の概要

Contagious Interviewは、北朝鮮政府が支援するキャンペーンで、主に開発者を偽の求人オファーで騙し、システム上で悪意のあるコードを実行させることを目的としています。

目的は、企業への侵入を可能にする機密情報の収集から、暗号資産の窃取まで多岐にわたります。

Node Package Manager(npm)は、Node.jsのデフォルトパッケージマネージャーであり、開発者がJavaScriptのライブラリやツールを公開・インストールするためのプラットフォームです。Web開発で広く利用されていますが、脅威アクターによるマルウェア配布にも頻繁に悪用されています。

今回、脅威アクターがnpmにアップロードした67個のパッケージの中には、以下のような正規のソフトウェアプロジェクトやライブラリ名を模倣または紛れ込ませたものが含まれています:

- vite-meta-plugin

- vite-postcss-tools

- vite-logging-tool

- vite-proc-log

- pretty-chalk

- postcss-preloader

- js-prettier

- flowframe

- figwrap

- midd-js, middy-js

被害者がこれらのパッケージをインストールすると、「postinstall」スクリプトが実行され、XORIndex Loaderが起動します。これは過去の攻撃で観測されたHexEval Loaderと並行して使用されている新しいツールのようです。

XORIndex Loaderは、各被害者のプロファイリングのためにホストデータを収集し、Vercelクラウドアプリケーション企業のインフラ上にホストされたハードコードされたコマンド&コントロール(C2)アドレスに送信します。

C2サーバーは、1つまたは複数のJavaScriptペイロードで応答し、それらはeval()を使って被害者のシステム上で実行されます。これらのペイロードは通常、BeaverTailおよびInvisibleFerretバックドアであり、いずれも北朝鮮のContagious Interview作戦に関連付けられています。

これら2つのマルウェアは、侵害されたマシンへのアクセスを提供し、データの持ち出しや追加ペイロードのダウンロードを可能にします。

研究者によると、北朝鮮のハッカーは古いツールと新しいツールを微妙に改変しながら組み合わせて検知を回避しており、npmが感染をクリーンアップするたびに、異なるnpmアカウントやパッケージ名で再び現れます。

「Contagious Interviewの脅威アクターは、マルウェアのポートフォリオを引き続き多様化させ、新しいnpmメンテナーの別名を使い回し、HexEval LoaderのようなローダーやBeaverTail、InvisibleFerretといったマルウェアファミリーを再利用し、XORIndex Loaderなど新たに観測された亜種も積極的に展開しています」 – Socket

「ディフェンダーは、これらのローダーが新たに公開されたパッケージで継続的に変化しながら現れることを想定し、検知回避のために微妙なバリエーションが加えられることを警戒すべきです」と研究者は警告しています。

Socketの研究者は、最新のキャンペーンで発見したすべての悪意あるパッケージをnpmに報告しましたが、一部はまだリポジトリ上に残っている可能性があると述べています。

入手元のパッケージがタイポスクワッティング(名前の紛らわしさを利用した詐欺)でないか二重に確認し、実績のある有名なプロジェクトやパブリッシャーのみを信頼し、最近のリポジトリアクティビティに自動化の兆候がないか精査することが重要です。

可能であれば、常にソースコードを難読化の有無も含めて確認し、新しいライブラリは隔離環境で実行して安全性を評価しましょう。

2025年における8つの一般的な脅威

クラウド攻撃はますます高度化していますが、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織で検知したデータをもとに、このレポートではクラウドに精通した脅威アクターが使用する8つの主要な手法を明らかにしています。