ZoomやMicrosoft Teamsなどの会議アプリで使用されるTURNサーバーを悪用し、信頼されたインフラを通じてトラフィックをトンネルする新たなポストエクスプロイトのコマンド&コントロール(C2)回避手法「Ghost Calls」が登場しました。

Ghost Callsは、正規の認証情報、WebRTC、およびカスタムツールを利用して、エクスプロイトに頼ることなく既存のほとんどの防御策や悪用防止策を回避します。

この新しい戦術は、Praetorianのセキュリティリサーチャー、Adam CrosserによってBlackHat USAで発表されました。発表では、この新技術がペネトレーションエミュレーション演習を行うRed Teamによって利用可能であることが強調されました。

「私たちは、リアルタイムかつ低遅延の通信のために設計され、グローバルに分散したメディアサーバーを通じて自然なトラフィックリレーとして機能するウェブ会議プロトコルを活用しています」と発表資料は述べています。

「このアプローチにより、オペレーターはインタラクティブなC2セッションを通常の企業トラフィックパターンに溶け込ませ、一時的に参加したオンライン会議にしか見えないようにできます。」

Ghost Callsの仕組み

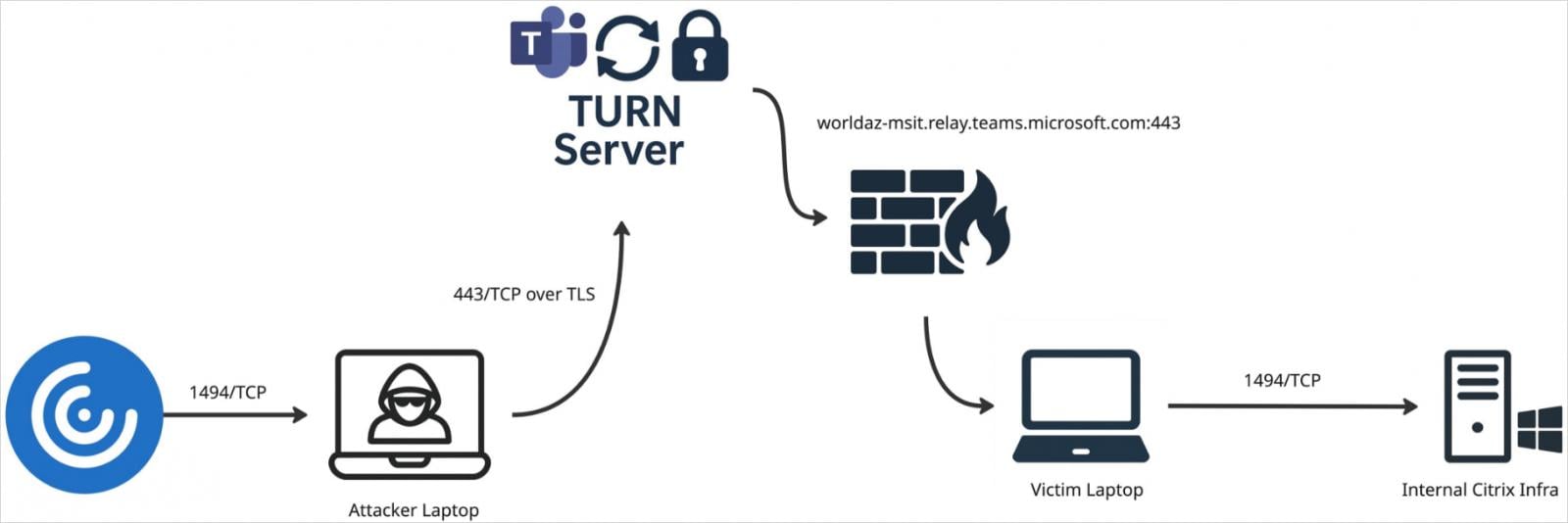

TURN(Traversal Using Relays around NAT)は、ビデオ通話、VoIP、WebRTCサービスで一般的に使用されるネットワーキングプロトコルで、NATファイアウォールの背後にあるデバイス同士が直接接続できない場合に通信を可能にします。

ZoomやTeamsのクライアントが会議に参加すると、一時的なTURN認証情報を受け取ります。Ghost Callsはこれを乗っ取り、攻撃者と被害者の間でTURNベースのWebRTCトンネルを確立できます。

このトンネルは、任意のデータのプロキシや、C2トラフィックをZoomやTeamsが使用する信頼されたインフラ上の通常のビデオ会議トラフィックとして偽装するために利用できます。

トラフィックは企業で広く使用されている正規のドメインやIPを経由するため、悪意のあるトラフィックもファイアウォール、プロキシ、TLS検査を回避できます。さらに、WebRTCトラフィックは暗号化されているため、非常に隠蔽性が高いです。

これらのツールを悪用することで、攻撃者は自身のドメインやインフラを露出させることなく、高性能で信頼性の高い接続や、ポート443上でのUDPおよびTCPの両方の柔軟な利用が可能となります。

これに対し、従来のC2メカニズムは遅く、目立ちやすく、VNC操作に必要なリアルタイム交換機能が不足していることが多いです。

出典:Praetorian

TURNtの活用

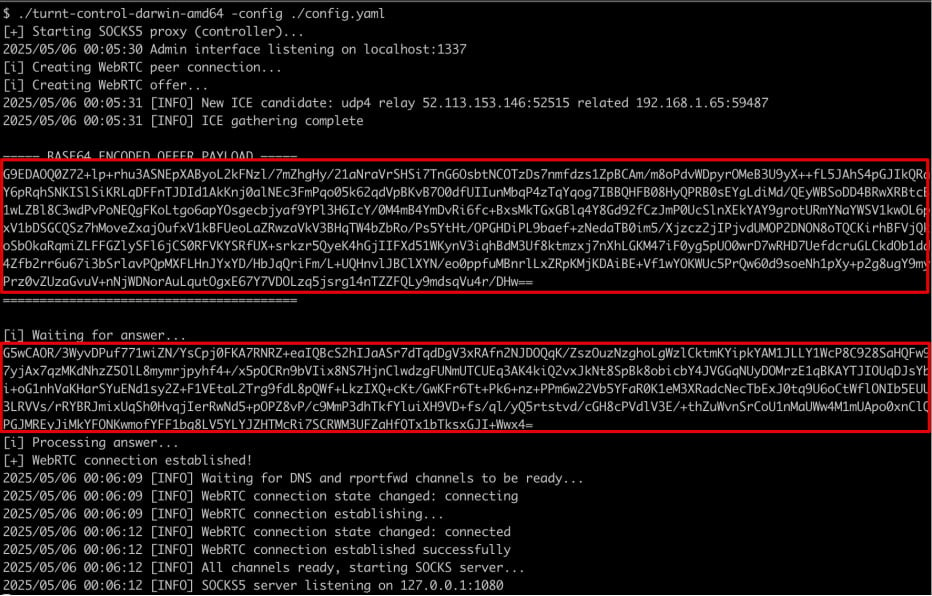

Crosserの研究の集大成として、ZoomやTeamsが提供するWebRTC TURNサーバー経由でC2トラフィックをトンネリングできるカスタムオープンソースユーティリティ「TURNt」(GitHubで公開中)が開発されました。

TURNtは、攻撃者側で動作するコントローラーと、侵害されたホストに配置されるリレーという2つのコンポーネントで構成されています。

コントローラーはSOCKSプロキシサーバーを実行し、TURN経由でトンネルされた接続を受け付けます。リレーはTURN認証情報を使ってコントローラーに接続し、プロバイダーのTURNサーバーを通じてWebRTCデータチャネルを確立します。

出典:Praetorian

TURNtはSOCKSプロキシ、ローカルまたはリモートのポートフォワーディング、データの持ち出し、隠れたVNC(仮想ネットワークコンピューティング)トラフィックのトンネリングを実現できます。

Ghost CallsはZoomやMicrosoft Teamsの脆弱性を悪用するものではありませんが、BleepingComputerは両ベンダーに対し、この手法の実現性を低減するために追加の安全対策を導入する予定があるか問い合わせています。いずれかから回答があり次第、本記事を更新します。