2025年8月21日Ravie Lakshmananマルウェア / メールセキュリティ

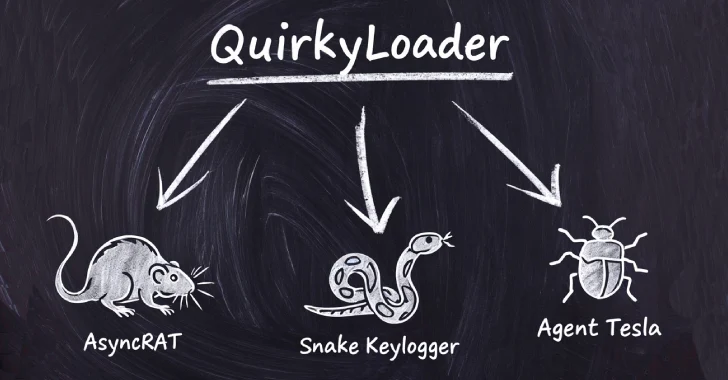

サイバーセキュリティ研究者は、新たなマルウェアローダーQuirkyLoaderの詳細を明らかにしました。このローダーは2024年11月以降、メールスパムキャンペーンを通じて情報窃取型マルウェアやリモートアクセス型トロイの木馬など、さまざまな次段階のペイロードを配布するために使用されています。

QuirkyLoaderを利用して配布されている主なマルウェアファミリーには、Agent Tesla、AsyncRAT、Formbook、Masslogger、Remcos RAT、Rhadamanthys Stealer、Snake Keyloggerなどがあります。

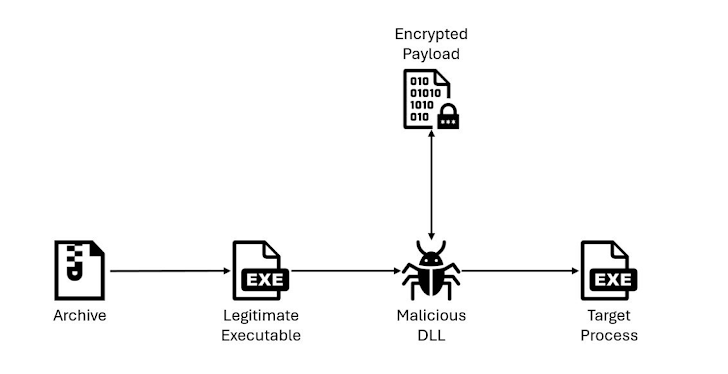

このマルウェアの詳細を明らかにしたIBM X-Forceによると、攻撃は正規のメールサービスプロバイダーと自前のメールサーバーの両方からスパムメールを送信する形で行われています。これらのメールには悪意のあるアーカイブが添付されており、その中にはDLL、暗号化されたペイロード、そして本物の実行ファイルが含まれています。

「攻撃者はDLLサイドローディングという手法を使用しています。これは、正規の実行ファイルを起動することで悪意のあるDLLも同時に読み込ませる技術です」と、セキュリティ研究者のRaymond Joseph Alfonsoは述べています。「このDLLはさらに、最終的なペイロードを読み込み、復号し、ターゲットプロセスにインジェクトします。」

これはプロセスホローイングを利用して、AddInProcess32.exe、InstallUtil.exe、またはaspnet_wp.exeのいずれかのプロセスにマルウェアを注入することで実現されます。

IBMによると、このDLLローダーはここ数か月間、限定的なキャンペーンで使用されており、2025年7月には台湾とメキシコを標的とした2つのキャンペーンが確認されています。

台湾を標的としたキャンペーンでは、新北市に拠点を置くネットワークおよびインターネットセキュリティ研究会社Nusoft Taiwanの従業員が特に狙われ、人気のウェブブラウザやキーストローク、クリップボードの内容などの機密情報を盗むことができるSnake Keyloggerへの感染を目的としていたとされています。

一方、メキシコ関連のキャンペーンは無作為に行われているとみられ、感染チェーンを通じてRemcos RATやAsyncRATが配布されています。

「脅威アクターは一貫してDLLローダーモジュールを.NET言語で記述し、AOT(事前コンパイル)を使用しています」とAlfonso氏は述べています。「このプロセスにより、コードが実行前にネイティブマシンコードにコンパイルされ、生成されたバイナリはあたかもCやC++で書かれたかのように見えます。」

新たなフィッシングのトレンド#

このような状況の中、脅威アクターは新たなQRコードフィッシング(いわゆるクイッシング)戦術を利用しています。例えば、悪意のあるQRコードを2つに分割したり、正規のQRコード内に埋め込んだりして、GabagoolやTycoonといったフィッシングキットを使ったメールメッセージで拡散し、検出を回避するなど、進化が続いています。

「悪意のあるQRコードが攻撃者に人気な理由はいくつかあります」とBarracudaの研究者Rohit Suresh Kanaseは述べています。「人間には読み取れないため警戒されにくく、メールフィルターやリンクスキャナーなどの従来のセキュリティ対策を回避できることが多いのです。」

「さらに、受信者がコードをスキャンするためにモバイルデバイスに切り替える必要があるため、ユーザーを企業のセキュリティ境界の外に誘導し、保護から遠ざけることができます。」

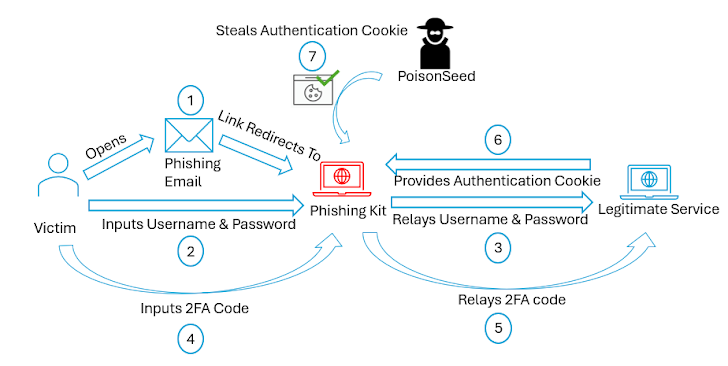

また、PoisonSeedという脅威アクターが個人や組織から認証情報や二要素認証(2FA)コードを取得し、被害者のアカウントにアクセスした上で仮想通貨詐欺メールを送信するために使用するフィッシングキットの出現も報告されています。

「このフィッシングキットをホストしているドメインは、Google、SendGrid、Mailchimpなどの有名なCRMや大量メール配信会社のログインサービスを装い、個人の認証情報を狙っています」とNVISO Labsは述べています。「PoisonSeedは、悪意のあるリンクを埋め込んだスピアフィッシングメールを使用し、被害者を自らのフィッシングキットへリダイレクトします。」

このキットの注目すべき点は、「精密検証型フィッシング」と呼ばれる手法を用いていることです。攻撃者はバックグラウンドでリアルタイムにメールアドレスを検証しつつ、ユーザーには偽のCloudflare Turnstileチャレンジを表示します。チェックが通過すると、正規のオンラインプラットフォームを装ったログインフォームが現れ、脅威アクターは入力された認証情報を取得し、それをサービスに転送します。

翻訳元: https://thehackernews.com/2025/08/hackers-using-new-quirkyloader-malware.html