SystemBCプロキシボットネットの運営者は、脆弱な商用仮想プライベートサーバー(VPS)を狙い、悪意のあるトラフィックのハイウェイを提供する1,500台のボットを毎日平均で維持しています。

侵害されたサーバーは世界中に存在し、少なくとも1つの未修正の重大な脆弱性を抱えており、中には数十のセキュリティ問題を抱えるものもあります。

SystemBCは少なくとも2019年から存在しており、複数のランサムウェアグループを含む様々な脅威アクターによってペイロードの配信に利用されてきました。

これにより攻撃者は、感染したホストを経由して悪意のあるトラフィックをルーティングし、コマンド&コントロール(C2)活動を隠して検知を困難にします。

SystemBCの顧客

Lumen TechnologyのBlack Lotus Labsの研究者によると、SystemBCプロキシネットワークは秘匿性をほとんど気にせず大量運用を目的として構築されています。また、他の犯罪プロキシネットワークにも力を貸しており、「非常に長い平均感染期間」を持っています。

研究者の調査によれば、SystemBCの顧客も運営者も目立たないようにすることを気にしていません。なぜならボットのIPアドレスは(難読化やローテーションなどで)全く保護されていないからです。

SystemBCは80以上のコマンド&コントロール(C2)サーバーを持ち、クライアントを感染したプロキシサーバーに接続し、他のプロキシネットワークサービスにも燃料を供給しています。

REM Proxyと呼ばれる悪質なサービスは、SystemBCのボットの約80%に依存しており、必要なプロキシ品質に応じて顧客に階層化されたサービスを提供しています。

大規模なロシアのウェブスクレイピングサービスもSystemBCの重要な顧客の一つであり、ベトナム拠点のプロキシネットワークVN5SocksまたはShopsocks5も含まれます。

出典: Black Lotus Labs

しかし研究者によれば、SystemBCの運営者自身が最も活用しているのは、WordPressの認証情報をブルートフォースで突破し、サイトに悪意のあるコードを注入するブローカーに販売するためです。

脆弱なVPSを標的に

SystemBCネットワークの1,500台のボットのうち、ほぼ80%が複数の「大手商用プロバイダー」のVPSシステムから侵害されています。

Black Lotus Labsによれば、これにより平均よりも長い感染期間が可能となり、約40%のシステムが1か月以上侵害されたままとなっています。

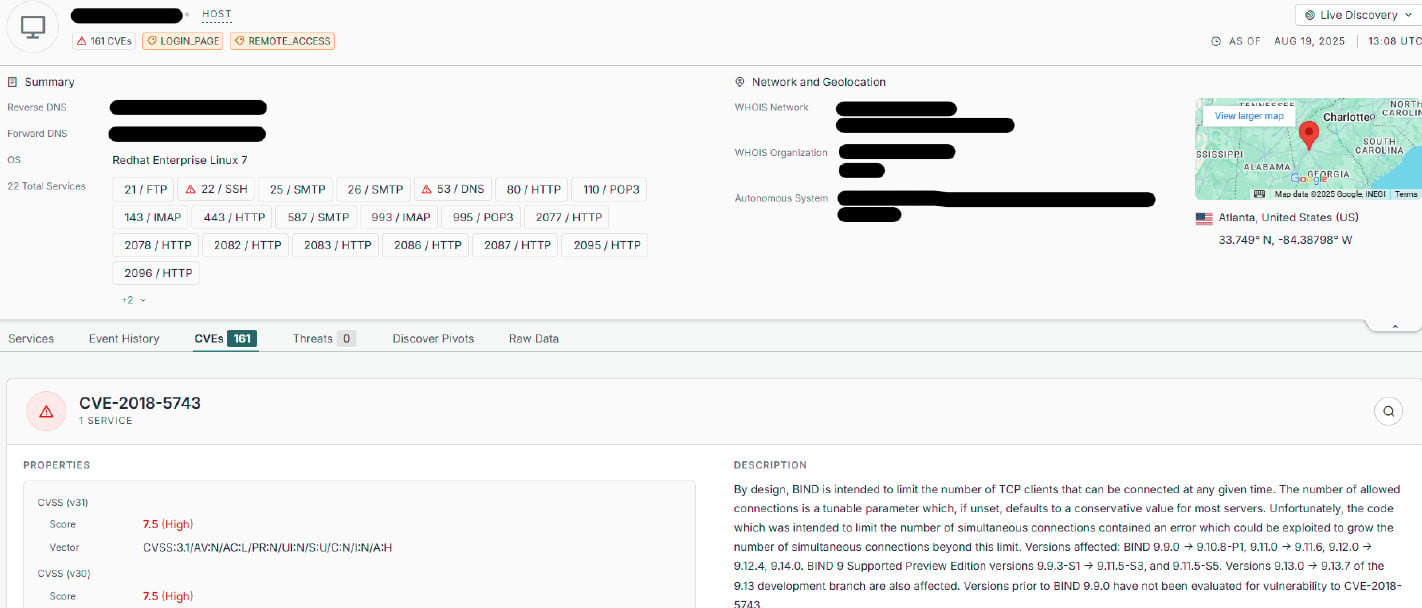

感染したすべてのサーバーには複数の「簡単に悪用できる」脆弱性があり、平均して20件の未修正セキュリティ問題、そして少なくとも1件の重大な脆弱性が存在します。

研究者はまた、アラバマ州にある1つのシステムが、Censysインターネットインテリジェンスプラットフォームと検索エンジンによって161件のセキュリティ脆弱性があるとリストされているのを発見しました。

出典: Black Lotus Labs

VPSシステムを侵害することで、SystemBCは顧客に大量かつ安定したトラフィックを提供します。これはSOHO機器を基盤とする住宅用プロキシネットワークでは実現できません。

SystemBCマルウェアをシミュレート環境で動作させたところ、研究者は「特定のIPアドレスがわずか24時間で16ギガバイト以上のプロキシデータを生成した」と観測しました。

「このデータ量は、一般的なプロキシネットワークで観測されるものより桁違いに多い」とBlack Lotus Labsの研究者はBleepingComputerと共有したレポートで述べています。

同社のグローバルIPテレメトリによると、104.250.164[.]214というアドレスが被害者リクルート活動の中核にあり、SystemBCマルウェアの全180サンプルもホストしています。

研究者の分析によれば、新たに感染したサーバーはロシア語のコメントが付いたシェルスクリプトをダウンロードし、すべてのSystemBCサンプルを同時に実行するようボットに指示します。

このプロキシネットワークは長期間活動しており、SystemBCを含む複数のボットネットのマルウェアドロッパーを標的としたEndgameのような法執行機関の作戦にも耐えています。

Black Lotus Labsは、SystemBCプロキシマルウェアの詳細な技術分析および侵害の兆候(IoC)を提供し、組織が侵害の試みを特定したり、運用を妨害したりできるよう支援しています。