設定ミスのあるDocker APIインスタンスが、新たなマルウェアキャンペーンの標的となり、これらを暗号通貨マイニングボットネットに変換しています。

Dero通貨をマイニングするために設計されたこの攻撃は、他の公開されたDockerインスタンスにマルウェアを伝播し、増え続けるマイニングボットの群れに引き込むワームのような能力が注目されています。

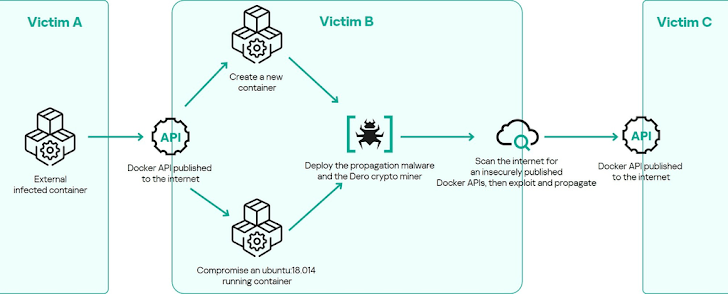

Kasperskyは、特定されていない脅威アクターが安全でない形で公開されたDocker APIを悪用して、稼働中のコンテナ化されたインフラストラクチャに初期アクセスを得て、そのアクセスを武器化して不正なクリプトジャッキングネットワークを作成したと述べました。

「これにより、稼働中のコンテナが侵害され、新しいコンテナが作成され、被害者のリソースを暗号通貨マイニングのために乗っ取るだけでなく、他のネットワークに伝播するための外部攻撃も開始されました」とセキュリティ研究者のAmged Wagehは述べました。

攻撃チェーンは2つのコンポーネントによって実現されます。「nginx」という伝播マルウェアがインターネット上で公開されたDocker APIをスキャンし、「cloud」というDero暗号通貨マイナーです。両方のペイロードはGolangを使用して開発されています。「nginx」の使用は、正当なnginxウェブサーバーを装い、目立たないようにする意図的な試みです。

伝播マルウェアは、マルウェアの実行活動を記録し、マイナーを起動し、無限ループに入ってランダムなIPv4ネットワークサブネットを生成し、デフォルトのAPIポート2375が開いているより脆弱なDockerインスタンスをフラグ付けし、それらを侵害します。

その後、ホスト上のリモートdockerdデーモンが一致するIPv4で稼働して応答しているかどうかを確認します。「docker -H PS」コマンドの実行に失敗した場合、「nginx」は単にリストの次のIPアドレスに移動します。

「リモートdockerdデーモンが稼働して応答していることを確認した後、nginxは12文字のランダムなコンテナ名を生成し、それを使用してリモートターゲットに悪意のあるコンテナを作成します」とWagehは説明しました。「その後、nginxは新しいコンテナを準備し、後で依存関係をインストールするために、’docker -H exec apt-get -yq update’を通じてパッケージを更新します。」

伝播ツールはその後、コンテナ内にmasscanとdocker.ioをインストールし、マルウェアがDockerデーモンと対話し、他のネットワークを感染させるための外部スキャンを実行できるようにし、マルウェアをさらに広げます。最後の段階では、2つのペイロード「nginx」と「cloud」が「docker -H cp -L /usr/bin/ :/usr/bin」コマンドを使用してコンテナに転送されます。

持続性を設定する方法として、転送された「nginx」バイナリは「/root/.bash_aliases」ファイルに追加され、シェルログイン時に自動的に起動するようにします。マルウェアのもう一つの重要な側面は、リモートの脆弱なホスト上で稼働中のUbuntuベースのコンテナを感染させるようにも設計されていることです。

このキャンペーンの最終的な目標は、GitHubで入手可能なオープンソースのDeroHE CLIマイナーに基づくDero暗号通貨マイナーを実行することです。

Kasperskyは、この活動が2023年3月にCrowdStrikeによって以前に文書化されたDeroマイニングキャンペーンと、使用されたウォレットアドレスとderodノードアドレスに基づいて重複していると評価しています。同じキャンペーンの後続の反復は、2024年6月にWizによって報告されました。

「コンテナ化された環境は、以前に知られていたマイナーと新しいサンプルの組み合わせによって侵害され、悪意のあるコンテナを作成し、既存のものを感染させました」とWagehは述べました。「2つの悪意のあるインプラントはC2サーバーなしで広がり、コンテナ化されたインフラストラクチャと安全でない形でインターネットに公開されたDocker APIを持つネットワークは潜在的なターゲットとなります。」

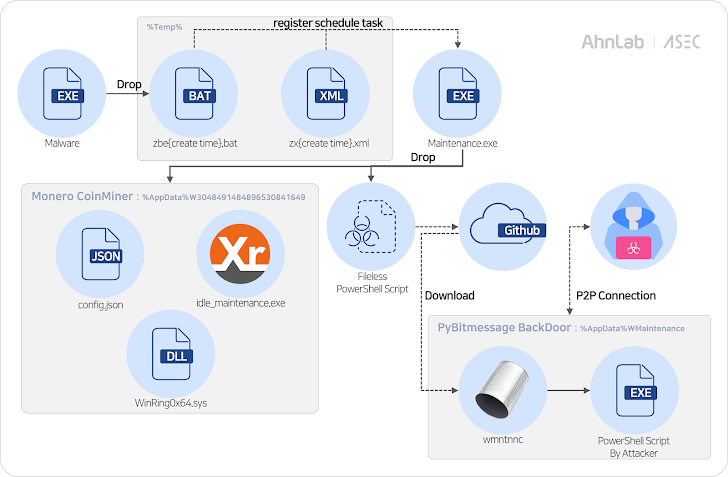

この開発は、AhnLab Security Intelligence Center (ASEC)が、Moneroコインマイナーの展開と、PyBitmessageピアツーピア(P2P)通信プロトコルを使用して受信指示を処理し、PowerShellスクリプトとして実行するこれまでにないバックドアを含むキャンペーンを詳細に説明した際に発生しました。

キャンペーンで使用される正確な配布方法は現在不明ですが、人気のあるソフトウェアのクラック版として偽装されていると疑われており、ユーザーは未知または信頼できないソースからファイルをダウンロードすることを避け、正当な配布チャネルを利用することが重要です。

「Bitmessageプロトコルは、匿名性と分散化を念頭に置いて設計されたメッセージングシステムであり、中間者による傍受の防止やメッセージ送信者と受信者の匿名化を特徴としています」とASECは述べました。

「脅威アクターは、このプロトコルをPython環境で実装するPyBitmessageモジュールを悪用し、通常のウェブトラフィックに似た形式で暗号化されたパケットを交換しました。特に、C2コマンドと制御メッセージは、Bitmessageネットワークの実際のユーザーからのメッセージ内に隠されています。」

翻訳元: https://thehackernews.com/2025/05/new-self-spreading-malware-infects.html