サイバーセキュリティの世界では、正確さが重要です—ミスの余地はほとんどありません。小さなミスや設定漏れ、静かな設定ミスが、すぐに大きな問題へと発展することがあります。今週見られる兆候は、一見すると日常的なインシデントの背後に、古いツールの利用、リスクへの対応の遅さ、コンプライアンスと実際のセキュリティのギャップといった、より深刻な問題が潜んでいることを示しています。

システムの保護を担うすべての人にとって重要なのは、アラートに反応するだけでなく、それらが示す大きなパターンや隠れた弱点を認識することです。

今週、サイバーセキュリティの世界で起きている出来事を分かりやすくまとめました。

⚡ 今週の脅威#

NCA、Scattered Spiderメンバーとされる人物を逮捕 — 英国国家犯罪対策庁(NCA)は、大手小売業者Marks & Spencer、Co-op、Harrodsを標的としたサイバー攻撃に関連して、4人を逮捕したと発表しました。逮捕されたのは19歳の男性2人、17歳の男性1人、20歳の女性1人で、ウェストミッドランズおよびロンドンで、コンピュータ不正使用法違反、恐喝、マネーロンダリング、組織犯罪グループへの関与の疑いで拘束されました。彼らは、Scattered Spiderとして知られる悪名高いサイバー犯罪グループに関係しているとみられています。このグループはThe Comという緩やかな集団の分派で、ソーシャルエンジニアリング、フィッシング、SIMスワッピング、恐喝、セクストーション、スワッティング、誘拐、殺人など、多岐にわたる犯罪に関与しています。

🔔 注目ニュース#

- PerfektBlue Bluetoothの脆弱性で数百万台の車両がリモート攻撃の危険に — サイバーセキュリティ研究者が、OpenSynergyのBlueSDK Bluetoothスタックに存在する4つの脆弱性を発見しました。これらが悪用されると、Mercedes-Benz、Volkswagen、Skodaの数百万台の車両でリモートコード実行が可能になる恐れがあります。「PerfektBlue攻撃は、OpenSynergy BlueSDK Bluetoothスタックで発見された重大なメモリ破損および論理的な脆弱性の連鎖で、リモートコード実行(RCE)を実現できます」とPCA Cyber Securityは述べています。Volkswagenは、問題はBluetoothに限定されており、車両の安全性や完全性には影響しないと説明。また、脆弱性の悪用には複数の条件が同時に満たされる必要があるとしています。

- 偽IT労働者スキームの北朝鮮ハッカーに制裁 — 米財務省外国資産管理局(OFAC)は、悪名高いリモートIT労働者スキームに関与した北朝鮮のハッカーグループAndarielのメンバーに制裁を科しました。Song Kum Hyok(38歳)は、外国雇用のIT労働者を利用して米企業でリモート雇用を得て、収入を分配する計画に関与したとされています。この制裁は、Andariel(Lazarus Groupのサブクラスター)に関連する脅威アクターがIT労働者スキームと結び付けられた初のケースです。「今回の制裁はAndariel(APT45)と北朝鮮のリモートIT労働者作戦との正式な関連付けですが、これはより広範かつ長期的なパターンを反映しています」とDTEXのMichael “Barni” Barnhart氏は述べています。

- 中国人ハッカー、Silk Typhoon攻撃で逮捕 — 中国国籍のXu Zewei(33歳)が、国家支援型ハッカーグループSilk Typhoonとの関係および米国の組織や政府機関へのサイバー攻撃の容疑でイタリア・ミラノで逮捕されました。Xuは2020年2月から2021年6月にかけて、Microsoft Exchange Serverのゼロデイ脆弱性を利用した大規模攻撃に関与したとされています。共同被告のZhang Yuとともに、国家安全省(MSS)上海国家安全局(SSSB)の指示で攻撃を行ったとみられています。

- Shellterの流出版を悪用しStealerを配布 — ハッカーたちは、人気のレッドチーミングツールShellterの流出版を利用して、stealerマルウェアやリモートアクセス型トロイの木馬を配布しています。これらのキャンペーンは2025年4月ごろから始まっており、ライセンス版を入手した企業がサイバー犯罪フォーラムにコピーを流出させた時期と一致します。「Shellter Projectは知的財産の損失や今後の開発時間の面で被害者ですが、他のセキュリティ関係者はより強力なツールを持つ実際の脅威に直面することになります」とElastic Security Labsは述べています。

- Fortinet、重大なSQLインジェクション脆弱性にパッチを提供 — Fortinetは、FortiWebに影響する重大なセキュリティ脆弱性の修正を公開しました。これにより、認証されていない攻撃者が脆弱なインスタンスで任意のデータベースコマンドを実行できる可能性があります。CVE-2025-25257として追跡され、CVSSスコアは10点満点中9.6です。watchTowr Labsによれば、特別に細工されたHTTPリクエストのBearerトークン認証ヘッダーが、十分なサニタイズなしにSQLデータベースクエリに渡されることが原因です。SonarはFortinetのFortiClientに複数の脆弱性(CVE-2025-25251, CVE-2025-31365, CVE-2025-22855, CVE-2025-22859, CVE-2025-31366)があり、連鎖的に悪用されると最小限のユーザー操作で組織全体の制御が奪われると指摘しています。CVE-2025-22859は「認証済み攻撃者がLinuxベースのEMSサーバーに保存型XSSペイロードをアップロードできる」とYaniv Nizry氏は述べています。「この脆弱性を悪用すると、攻撃者はEMSユーザーを悪意あるリンクに誘導し、全登録エンドポイントを悪意あるEMSサーバーに切り替えさせることができ、任意コード実行の危険があります。」

️🔥 注目のCVE#

ハッカーは新たに発見されたソフトウェアの脆弱性に素早く飛びつきます—時には数時間以内に。アップデート漏れや隠れたバグなど、たった1つの未修正CVEが深刻な被害の入り口になります。今週注目されている高リスク脆弱性を以下にまとめました。リストを確認し、迅速にパッチを適用し、一歩先を行きましょう。

今週のリストには— CVE-2025-47227、CVE-2025-47228(ScriptCase)、CVE-2025-24269、CVE-2025-24235(SMBClient)、CVE-2025-30012, CVE-2025-42963, CVE-2025-42964, CVE-2025-42966, CVE-2025-42980(SAP)、CVE-2025-52488(DNN)、CVE-2025-44954, CVE-2025-44955, CVE-2025-44957, CVE-2025-44958, CVE-2025-44960, CVE-2025-44961, CVE-2025-44962, CVE-2025-44963, CVE-2025-6243(Ruckus Wireless)、CVE-2025-52434、CVE-2025-52520、CVE-2025-53506(Apache Tomcat)、CVE-2025-6948(GitLab CE/EE)、CVE-2025-0141(Palo Alto Networks GlobalProtect App)、CVE-2025-6691(SureFormsプラグイン)、CVE-2025-7206(D-Link DIR-825)、CVE-2025-32353, CVE-2025-32874(Kaseya RapidFire Tools Network Detective)、CVE-2025-7026, CVE-2025-7027, CVE-2025-7028, CVE-2025-7029(Gigabyte UEFI)、CVE-2025-1727(End-of-TrainおよびHead-of-Trainデバイス)、およびLinuxカーネルのpipapo setモジュールにおける重大なダブルフリー脆弱性が含まれています。

📰 サイバー世界の動向#

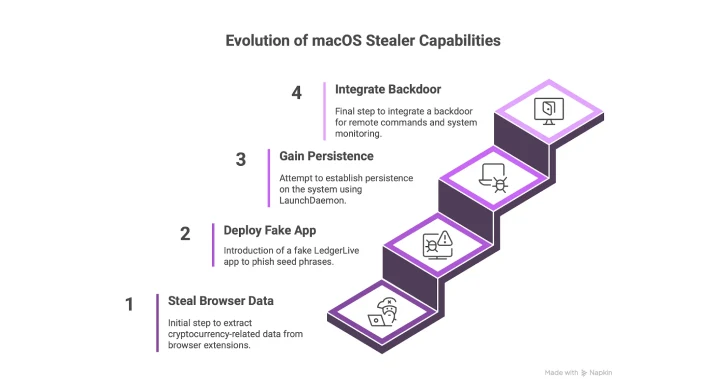

- Atomic Stealerにバックドア機能が追加 — macOS向け情報窃取マルウェアAtomic Stealer(別名AMOS)が、感染システムへの永続的なアクセスを得るためのバックドア機能を新たに搭載しました。この新機能により、任意のリモートコマンドの実行やユーザーレベルでの完全なアクセス、再起動後も攻撃者が制御を維持できるようになります。Moonlock Labによると、Atomicの配布は最近、クラックソフト配布サイトなどの広範なチャネルから、仮想通貨所有者を狙った標的型フィッシングや、フリーランサーを狙う偽の面接招待へとシフトしています。米国、フランス、イタリア、英国、カナダが特に被害を受けています。macOSユーザーを世界規模で狙ったバックドアの事例は、北朝鮮に続き2例目です。「AMOSのアップグレードは、機能と意図の両面で大きなエスカレーションです。オリジナルのマルウェア作者か、コードを改変した別人によるものかは不明ですが、Atomic macOS Stealerのロシア系作者が北朝鮮の攻撃グループの後を追っているのは明らかです」と同社は述べています。

- Call of Duty運営、RCE脆弱性報告でゲームを一時停止 — Call of Duty: World War 2の運営は、PC版を「問題の報告」を受けて一時的にオフラインにしたと発表しました。この問題は、人気ゲーム内のリモートコード実行(RCE)脆弱性で、マルチプレイ中に攻撃者が他人のPCを乗っ取る可能性があるというものです。RCE悪用により、被害者PCでコマンドプロンプトを開いたり、Notepadで嘲笑メッセージを送信したり、強制シャットダウンさせるなどの被害が報告されています。Activisionは公式コメントを出していませんが、バグ修正に取り組んでいるとされています。

- BaitTrap、1万7千以上のサイトで詐欺を拡散 — CNNやBBC、CNBCなどの有名ブランドを模倣した1万7,000超のウェブサイトが、訪問者をオンライン詐欺へ誘導しています。BaitTrapネットワークは、GoogleやMetaの広告、SNS投稿、YouTube動画を使って被害者を誘い込みます。偽サイトは個人情報を収集し、暗号資産アカウントの乗っ取りを試みます。50カ国以上がターゲットです。著名人や中央銀行総裁などを使った偽の投資話で信頼を得て、被害者の関与を促しています。

- オランダ警察、フィッシングギャング5人を逮捕 — オランダ警察は、Lelystad市を拠点とするフィッシングギャングの5人を逮捕しました。うち4人は14~17歳の未成年です。容疑者らは、メールでQRコードを送り、地元銀行のログイン情報を収集していました。関連する法執行の動きとして、ネパール当局は、オンラインデートや暗号投資詐欺を運営していた疑いで52人を拘束しました。グループはコールセンターと「METOO」というデートアプリを使い、若いネパール人女性を誘い込んで不正取引を行っていました。拘束者のうち6人は中国人で、運営を管理していたとみられます。

- ドイツ裁判所、MetaにGDPR違反で5,000ユーロの支払い命令 — ドイツの裁判所は、MetaがPixelトラッキング技術をサードパーティサイトに埋め込んだことを理由に、ドイツのFacebookユーザーに5,000ユーロ(約59万円)の支払いを命じました。この判決は、同様のトラッキングツールによるデータプライバシー違反で今後大規模な罰金につながる可能性があります。ライプツィヒ地方裁判所は、MetaのトラッキングピクセルやSDKが、ユーザーの同意なしにデータを収集し、EU一般データ保護規則(GDPR)に違反していると判断しました。「InstagramやFacebookアカウントでログインしていなくても、サードパーティサイトやアプリを利用した時点で、Metaはユーザーを個別に特定できる」と裁判所は述べています。

- MicrosoftのPDF出力機能にLFI脆弱性 — Microsoft 365の「PDFへエクスポート」機能にローカルファイルインクルージョン(LFI)脆弱性が報告され、攻撃者がHTML文書をPDF変換する際に内部データへアクセスできる可能性がありました。セキュリティ研究者Gianluca Baldi氏が報告し、Microsoftは修正パッチを公開、3,000ドルのバグ報奨金が支払われました。「HTMLからPDFへの変換時、特定のタグ(<embed>、<object>、<iframe>)を埋め込むことで、サーバーのファイルシステムからローカルファイルをPDFに含めることができました」とBaldi氏は述べています。

- Ruckus Wirelessの未修正脆弱性 — Ruckus Wirelessの管理製品Virtual SmartZone(vSZ)およびNetwork Director(RND)に、複数の未修正脆弱性(CVE-2025-44954ほか)が公開されました。これらは攻撃者による機密情報漏洩や無線環境の乗っ取りにつながる恐れがあります。認証バイパス、ハードコードされたシークレット、認証済みユーザーによる任意ファイル読み取り、未認証リモートコード実行などが含まれます。「ネットワークアクセスを持つ攻撃者はCVE-2025-44954を悪用してvSZの管理者権限を奪取し、無線管理環境を完全に乗っ取ることができます」とCERT/CCは述べています。パッチがないため、信頼できるユーザーと認証済みクライアントからのみHTTPSやSSHなど安全なプロトコルで管理することが推奨されています。

- Gigabyte UEFIのセキュリティ脆弱性 — GigabyteファームウェアのUEFIモジュールに複数の脆弱性(CVE-2025-7026ほか)が公開され、攻撃者が特権昇格やSystem Management Mode(SMM)での任意コード実行を可能にします。「ローカルまたはリモートの管理者権限を持つ攻撃者は、SMM(Ring -2)で任意コードを実行し、OSレベルの保護を回避できます」とCERT/CCは述べています。これにより、Secure BootやIntel BootGuardなどのUEFIセキュリティ機構が無効化され、ステルス性の高いファームウェアインプラントや永続的な制御が可能となります。Binarlyが発見・報告しました。

- Android、10年ぶりに7月のパッチなし — Googleは、2025年7月のAndroidおよびPixelデバイス向けセキュリティパッチをリリースしなかったと発表し、2015年8月の月例パッチ開始以来初めての事態となりました。

- インドネシア、Telegramで個人情報販売のロシア人を送還 — インドネシアは、法執行機関のデータベースから得た個人情報を販売するTelegramチャンネルを運営していた疑いで、ロシア人Alexander Zverevを送還しました。ロシア当局は、Zverevが2018~2021年にかけて、内務省(MVD)、連邦保安庁(FSB)、携帯電話事業者のデータベースから入手した個人情報を販売する犯罪ネットワークを運営していたと主張しています。チャンネル名や現状は明らかにされていません。

- ランサムウェア関係者への法執行強化 — ブリュッセル刑事裁判所は、Crylockランサムウェアの開発者であるロシア人に対し、数千台のコンピュータへの攻撃を主導したとして懲役7年を言い渡しました。共犯の女性は広告や被害者との交渉に関与し、懲役5年となりました。違法収益の暗号資産6,000万ユーロ(約70億円)が押収されています。フランス当局も、ランサムウェア攻撃に関与した疑いで26歳のロシア人バスケットボール選手Daniil Kasatkinを逮捕しました。Kasatkinの弁護士は容疑を否認し、「彼は技術的な知識がなく、アプリのインストールもできない」と述べています。Kasatkinは米国への身柄引き渡しを待っています。Kasatkinが関与したとされるグループ名は明かされていませんが、約900社が被害に遭ったとされます。FBIはPlayランサムウェアグループによる900組織への攻撃を把握していると最近発表しました。

- RansomedVCが復活、Medusaの内部チャットをリーク — RansomedVCランサムウェアグループが2年ぶりに復活し、Medusaランサムウェアグループの2022年12月11日~2023年3月の内部チャット記録をリークしました。RansomedVCは、Medusaの管理者が「完全に不在でメンバーの要望に応えていない」と主張し、exit scamまたは法執行機関による摘発の可能性を示唆しています。「チャット内容や過去の事例から、グループは主にFortinet AccessのSQLi脆弱性を標的にしており、2024年に悪用され、2023年にも『Forti』が重要視されていたことが分かります」と研究者Rakesh Krishnan氏は述べています。新たにBERTなどの新勢力も登場。SafePayは昨年登場し、MSPや中小企業を主な標的とする「最も活発かつ危険なアクター」の1つに進化しています。「グループはRDPやVPN侵入、認証情報窃取、権限昇格、Living-off-the-landバイナリなどの古典的手法で、ネットワーク内を静かに移動し、データを流出させ、ファイルを暗号化します」とAcronisは述べています。2025年第1四半期のランサムウェア被害は前年同期比213%増(2,314件/74サイト、2024年は1,086件)となっています。

- 不満を持ったIT従業員、サイバー攻撃で実刑 — 英国BatleyのMohammed Umar Taj(31歳)は、元勤務先の施設に不正侵入し、ログイン情報や多要素認証設定を変更して業務を妨害した罪で、懲役7カ月14日を言い渡されました。彼は2022年7月に停職処分を受けていました。

- GMX取引所ハッカー、資産を返還 — 分散型取引所GMXから4,200万ドルを盗んだハッカーが、500万ドルのバグ報奨金と引き換えに盗難資産を返還しました。GMXが資金返還時に訴追しないと約束したことが背景です。ポストモーテム報告によれば、根本原因はリエントランシー攻撃でした。「このリエントランシーを利用し、平均ショート価格計算を回避してBTCの平均ショート価格を10万9505.77ドルから1,913.70ドルまで下げることができました」と同社は述べています。

- Thermomix TM5家電の脆弱性 — Thermomix TM5のセキュリティ分析で、ファームウェアダウングレード攻撃(バージョン2.14未満限定)やセキュアブートバイパスの脆弱性が発見されました。「この脆弱性は、ファームウェアダウングレード脆弱性と組み合わせることで、任意コード実行や制御されたファームウェアアップデートの適用が可能です」とSynacktivは述べています。

- APIクライアントのセキュリティリスク — Postman、Insomnia、Bruno、HoppscotchなどのAPIクライアントのJavaScriptサンドボックス実装に、コード実行を可能にする潜在的な脆弱性が発見されました。「信頼できないコードを隔離せずに実行するのは当然危険ですが、Node.jsのvmモジュールやvm2パッケージのような一見安全そうなソリューションでも、サンドボックスを回避してシステムリソースへアクセスできる既知のバイパスがあります」とSonarのOskar Zeino-Mahmalat氏とPaul Gerste氏は述べています。

- Ubuntu、Intel GPUのセキュリティ緩和策を無効化 — Ubuntuは、Intel GPU向けのSpectreサイドチャネル攻撃対策を無効化しました。Canonicalは、カーネルレベルでの保護が導入されたため、従来の対策は不要になったと説明しています。これにより、OSのパフォーマンスが約20%向上すると見込まれます。「IntelとCanonicalのセキュリティチーム間で協議した結果、Compute RuntimeレベルでのSpectre対策は不要との結論に至りました」とUbuntuメンテナは述べています。

- ボットネットによるWebスクレイピング — 3,600以上のユニークなIPアドレスから成る新たなボットネットが、2025年4月19日以降、Webスクレイピング活動に関与していることが確認されました。感染ホストの大半は台湾、日本、ブルガリア、フランスにあり、標的システムは主に米国と英国です。「台湾IPの多さは、台湾で広く展開されている共通技術やサービスが侵害されたか、地域的な脆弱性露出が原因である可能性があります」とGreyNoiseは述べています。

- チェコ、DeepSeekに関する警告を発出 — チェコ国家サイバー・情報セキュリティ庁(NÚKIB)は、中国AI企業DeepSeekのソフトウェア利用が国家安全保障上のリスクをもたらすと警告しました。「主な懸念は、データ伝送・取扱いの保護不足、ユーザー匿名性を損なう大量データ収集、DeepSeekが完全に中国の法的・政治的環境下にあることです」とNÚKIBは述べています。政府は、DeepSeekの利用を国有端末で禁止し、一般にも注意喚起しています。ただし、同社が開発したオープンソースLLMは、ソースコードが公開され、DeepSeek関連サーバーと接続せずにローカル展開できる場合は対象外です。カナダ、ドイツ、イタリア、オランダ、韓国、台湾も同様の警告を発出しています。

- TikTok、再びEU当局の監視下に — アイルランドのデータ保護委員会(DPC)は、TikTokによるEU域内ユーザーデータの中国サーバーへの転送について調査開始を発表しました。「調査の目的は、GDPRに基づく義務をTikTokが遵守しているか、特にデータ転送の合法性を判断することです」とDPCは述べています。2カ月前、DPCはTikTokに対し、欧州ユーザーデータの中国転送や中国拠点スタッフによるアクセスを理由に5億3,000万ユーロ(約620億円)の罰金を科しました。TikTokは英国でも、情報コミッショナー事務局(ICO)による罰金の適用権限を巡る訴訟で、ICO側の主張が認められました。TikTokは2023年に1,270万ポンドの罰金を受けましたが、「芸術目的の処理であり、特別規定が適用される」と主張していました。

- Google、Androidの高度な保護機能を解説 — 2025年5月、Googleは高度な保護機能を発表しました。これは「Androidの最高レベルのセキュリティ機能をすべて有効化し、連携させてオンライン攻撃や有害アプリ、データリスクからユーザーを守る」ものです。AppleのLockdown Mode同様、ジャーナリストや高リスク層向けの強力な防御策です。Google Chromeでは、常時安全な接続の利用、4GB以上RAMのモバイルでの完全なサイト分離、JavaScript最適化の無効化などが含まれます。

- SatanLock、突然の活動停止を発表 — 新興ランサムウェアグループSatanLockが活動停止を発表しました。理由は不明です。同グループは4月初旬に登場し、1カ月で67件の被害者を公開しましたが、Check Pointによれば、その65%は他のグループによって既にリストされていたことが判明しています。

- ロシア、ホワイトハッカー合法化法案を否決 — ロシア下院は、倫理的ハッキングを合法化する法案を国家安全保障上の理由で否決しました。敵対国企業製ソフトの脆弱性発見時に情報共有が必要となり、戦略的悪用につながる恐れがあると地元メディアは報じています。

- GitHubリポジトリがマルウェア配布に悪用 — 脅威アクターがGitHubを利用し、Lumma Stealerなどのマルウェアを「PC用無料VPN」や「Minecraftスキンチェンジャー」と偽って配布しています。「『Free-VPN-For-PC』サンプルは、一見正規のツールのように見せかけつつ、実際は高度なマルウェアドロッパーとしてLumma Stealerをインストールします」とCYFIRMAは述べています。同じマルウェアは「Minecraft Skin」としても再パッケージ化され、異なるユーザー層を狙うソーシャルエンジニアリング戦術が使われています。

- NFCリレー詐欺がフィリピン金融業界を標的に — 中国系モバイルマルウェア組織によるNFCリレー攻撃がフィリピンにも拡大しているとResecurityが明らかにしました。「中国系サイバー犯罪者が運営する主要アンダーグラウンドショップでは、フィリピンが被害クレジットカード(CC)の流通量で最も影響を受けている地域の1つとされています」と同社は述べています。他にもオーストラリア、台湾、マレーシア、ニュージーランド、シンガポール、タイ、香港、韓国、インドネシアが主要ターゲットです。Telegram上で活動し、被害カードの有効性確認やクローン作成、NFC端末による不正決済を可能にしています。

- GitPhishツールでGitHubデバイスコードフィッシングを自動化 — サイバーセキュリティ研究者が、OAuth 2.0デバイス認可フローを悪用し、組織のGitHubリポジトリやソフトウェアサプライチェーンを侵害する新たな初期アクセス手法を実証しました。Device Code Phishingと呼ばれ、標的に8桁のデバイスコード入力を促すソーシャルエンジニアリングで、完全なリポジトリ乗っ取りにつながる恐れがあります。この手法は、ロシア系脅威アクターがMicrosoftアカウントへの侵入にも利用しています。「GitPhishは、GitHubのDevice Code Phishingに対する評価や検知能力構築のために設計されました」とPraetorianは述べています。

- 悪質なブラウザ拡張機能が多数発見 — Google Chrome Web StoreおよびMicrosoft Edge Addonsで2.3百万回以上ダウンロードされた18種の悪質な拡張機能が、ユーザーのサイト訪問履歴追跡やブラウザ活動窃取、危険サイトへのリダイレクト機能を持つことが判明しました。これらはカラーピッカー、絵文字キーボード、天気予報、動画速度コントローラー、VPNプロキシ、ダークテーマ、音量ブースター、YouTubeアンブロッカーなど多様なカテゴリで偽装されています。Koi Securityはこの活動をRedDirectionと命名。拡張機能は最初は無害で、後からアップデートで悪質コードが追加されるケースもありました。LayerXは先月、150万回近くインストールされた「スリーパーエージェント」拡張機能ネットワークを発見しました。両者に共通する拡張機能は「Volume Max — Ultimate Sound Booster」(ID: mgbhdehiapbjamfgekfpebmhmnmcmemg)です。Secure Annexが発見したMellow Dramaキャンペーンでは、Mellowtelライブラリを組み込んだ数百の拡張機能が分散型Webスクレイピングネットワークに変貌し、合計で100万回近くインストールされています。「Mellowtelは、拡張機能開発者にユーザーの『未使用帯域』を提供することで報酬を支払う新たな収益化ライブラリです」とJohn Tuckner氏は述べています。Mellowtelは個人データの収集や販売を否定しています。「ユーザーデータを収集・追跡・広告表示するのではなく、帯域/リソース共有による開発者向け収益化エンジンを構築しています」とAli氏は述べています。

🎥 サイバーセキュリティ・ウェビナー#

- 「Pip Install and Pray」をやめよう:2025年のPythonサプライチェーンを守る方法 – リポジャッキング、タイポスクワッティング、汚染されたコンテナが信頼されたツールを攻撃経路に変えています。インフラ管理者も開発者も、Python環境のセキュリティはもはや必須です。攻撃者より先に主導権を握る方法を学びましょう。

- ログイン疲れからAI疲れへ:2025年のアイデンティティセキュリティ – AIはログインを効率化していますが、同時に警戒感も高まっています。顧客はデータ利用に敏感になり、信頼の獲得が難しくなっています。本ウェビナーでは、主要ブランドがいかにデジタルトラストを再構築し、セキュリティと利便性を両立させているかを解説します。

- コパイロットから攻撃ボットへ:AIアイデンティティレイヤーの防御 – AIコパイロットやエージェントが普及する中、攻撃者も同じツールでログイン回避やユーザーなりすまし、API悪用を行っています。このウェビナーでは、OktaがAI脅威を上回るために、アイデンティティを最初で最後の防衛線にする方法を解説します。

- BitChat – インターネットやサーバー、電話番号すら不要でチャットできるツールです。Bluetoothだけで近くのデバイス同士がローカルメッシュネットワークを構築し、完全オフラインで通信できます。パブリックグループチャットは安全に利用可能。プライベートメッセージやチャンネルは開発中で、外部レビュー未実施のため機密用途には非推奨です。

- GitPhish – GitHubのデバイスログインフローをセキュリティ研究目的でテストするツールです。フィッシング攻撃を模擬するために偽ログインページを作成し、トークン取得やアクティビティ追跡が可能。ダッシュボード、自動デプロイ、ログ機能付きで、認可された安全な環境での利用を想定しています。

免責事項:これらの新ツールは教育目的で公開されており、完全な監査は行われていません。自己責任でご利用ください。コードを確認し、安全な環境でテストし、適切な対策を講じてください。

🔒 今週のヒント#

既知の脆弱性を自動でスタック全体にマッピングしよう — 手作業でCVEをチェックするのは遅く、不完全で、ミスも起こりやすい方法です。代わりに、ソフトウェアバージョンと既知の脆弱性を自動的に突き合わせ、内部・外部両方の環境で網羅的に調査できる自動化ツールを使いましょう。

まずはNmapや、CVEScannerV2、Vulners NSEなどで稼働中サービスのソフトウェアバージョンを検出し、CVEデータベースと照合しましょう。さらに深く調べるには:

- カスタマイズ可能な脆弱性テンプレートの Nuclei、Trivy(コンテナ+システムCVE)、Grype(SBOMベーススキャン)などを活用。

- 自社開発の場合は OSV-ScannerやDependency-Trackでサードパーティコンポーネントを監視。

- 定期スキャンを設定し、チケット管理システムと連携できるツールで、発見事項が確実に対応されるようにしましょう。

最後に、ノイズを除去しましょう—すべてのCVEにパッチを当てる必要はありません。公開エクスプロイトがあるもの、高CVSSスコア、ユーザーや攻撃者からの露出があるものに優先的に対応しましょう。

プロのコツ:バージョン一致だけでなく、実際の悪用可能性を必ず検証しましょう。

まとめ#

今週注目すべきなのは、インシデントの規模だけでなく、身近なツールやプラットフォーム、ブラウザ拡張機能までもが静かに悪用されている点です。レッドチーミング用ソフトがマルウェアローダーとして再登場したり、コードライブラリがステルス攻撃を可能にしたりと、正規利用と悪用の境界がますます曖昧になっています。信頼された環境自体が攻撃チェーンの一部となる今、セキュリティチームはパッチ適用だけでなく、「何がデフォルトで安全か」という前提自体を疑う必要があります。

先手を打つには、外部からの侵入だけでなく、すでに内部に存在するものにも同じくらい注意を払うことが重要です。

翻訳元: https://thehackernews.com/2025/07/weekly-recap-scattered-spider-arrests.html