ハッカーは、Interlockランサムウェア攻撃において「FileFix」と呼ばれる新しい手法を採用し、標的のシステムにリモートアクセス型トロイの木馬(RAT)を仕込んでいます。

Interlockランサムウェアの活動はここ数ヶ月で増加しており、脅威アクターはKongTukeウェブインジェクター(別名「LandUpdate808」)を使って、侵害されたウェブサイト経由でペイロードを配布し始めています。

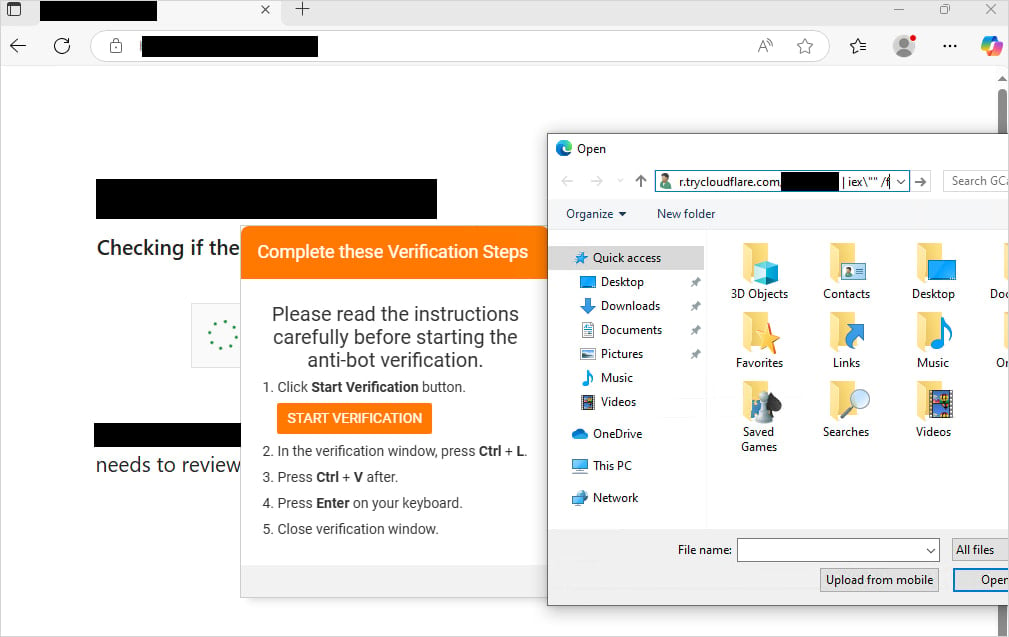

この手口の変化は、The DFIR ReportとProofpointの研究者によって5月から観察されてきました。当時、侵害されたサイトの訪問者は偽のCAPTCHA+認証を通過するよう促され、その後、クリップボードに自動保存された内容を「ファイル名を指定して実行」ダイアログに貼り付けるよう誘導されていました。これはClickFix攻撃で使われている戦術と一致しています。

このトリックにより、ユーザーはPowerShellスクリプトを実行し、Node.jsベースのInterlock RATの亜種を取得・起動させられていました。

6月には、研究者らが野生で使用されているInterlock RATのPHPベースの亜種を発見し、これも同じKongTukeインジェクターを使って配布されていました。

今月初めには、配布用ラッパーに大きな変化があり、InterlockはClickFix手法のFileFixバリエーションを主要な配布手段として採用するようになりました。

出典: The DFIR Report

FileFixは、セキュリティ研究者mr.d0xによって開発されたソーシャルエンジニアリング攻撃手法です。これはClickFix攻撃の進化版であり、過去1年間で最も広く使われたペイロード配布手法の一つとなっています。

FileFixバリエーションでは、攻撃者はWindowsの信頼されたUI要素(ファイルエクスプローラーやHTMLアプリケーション(.HTA)など)を悪用し、ユーザーに悪意あるPowerShellやJavaScriptコードをセキュリティ警告なしで実行させるよう誘導します。

ユーザーは「ファイルを開く」よう促され、コピーした文字列をファイルエクスプローラーのアドレスバーに貼り付けるよう指示されます。この文字列は、コメント構文を使ってファイルパスに見せかけたPowerShellコマンドです。

最近のInterlock攻撃では、標的は偽のファイルパスで偽装されたコマンドをファイルエクスプローラーに貼り付けるよう求められ、これにより「trycloudflare.com」からPHP RATがダウンロードされ、システム上で実行されます。

感染後、RATは一連のPowerShellコマンドを実行してシステムやネットワーク情報を収集し、構造化されたJSON形式で攻撃者に流出させます。

DFIR Reportはまた、Active Directoryの列挙、バックアップの有無の確認、ローカルディレクトリの移動、ドメインコントローラーの調査など、インタラクティブな活動の証拠についても言及しています。

コマンド&コントロール(C2)サーバーは、RATにシェルコマンドを実行させたり、新たなペイロードを導入したり、レジストリの実行キーによる永続化を追加したり、リモートデスクトップ(RDP)経由で横展開したりすることができます。

Interlockランサムウェアは2024年9月に登場し、テキサス工科大学、DaVita、Kettering Healthなど著名な被害者を出しています。

このランサムウェアオペレーションはClickFixを利用して標的を感染させてきましたが、FileFixへの切り替えは、攻撃者がよりステルス性の高い攻撃手法に迅速に適応していることを示しています。

FileFixが実際のサイバー攻撃で使用されたことが公に確認されたのはこれが初めてです。脅威アクターが攻撃チェーンに組み込む方法を模索する中で、今後さらに普及する可能性があります。

2025年の8つの一般的な脅威

クラウド攻撃はますます高度化していますが、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織で検出したデータをもとに、このレポートではクラウドに精通した脅威アクターが使用する8つの主要な手法を明らかにします。