EchoLeakと名付けられた新しい攻撃手法は、「ゼロクリック」人工知能(AI)の脆弱性として特徴づけられており、悪意のある者がユーザーの操作なしにMicrosoft 365 Copilotのコンテキストから機密データを流出させることを可能にします。

この重大な脆弱性にはCVE識別子CVE-2025-32711(CVSSスコア:9.3)が割り当てられています。顧客のアクションは不要で、すでにMicrosoftによって対処されています。この欠陥が悪意を持って利用された証拠はありません。

「M365 CopilotにおけるAIコマンドインジェクションは、認可されていない攻撃者がネットワークを介して情報を開示することを可能にします」と、同社は水曜日に発表したアドバイザリで述べています。この脆弱性は、2025年6月のMicrosoftのパッチ火曜日リストに追加され、修正された欠陥の総数は68になりました。

この問題を発見し報告したAim Securityは、述べています。これは大規模言語モデル(LLM)のスコープ違反の一例であり、間接的なプロンプトインジェクションへの道を開き、意図しない動作を引き起こします。

LLMスコープ違反は、攻撃者の指示が信頼されていないコンテンツに埋め込まれた場合(例:組織外から送信されたメール)、AIシステムをだまして、明示的なユーザーの意図や操作なしに特権的な内部データにアクセスし処理させることに成功したときに発生します。

「このチェーンにより、攻撃者はユーザーの認識なしに、また特定の被害者の行動に依存せずに、M365 Copilotのコンテキストから機密情報や専有情報を自動的に流出させることができます」とイスラエルのサイバーセキュリティ企業は述べています。「この結果は、M365 Copilotのインターフェースが組織の従業員にのみ開かれているにもかかわらず達成されます。」

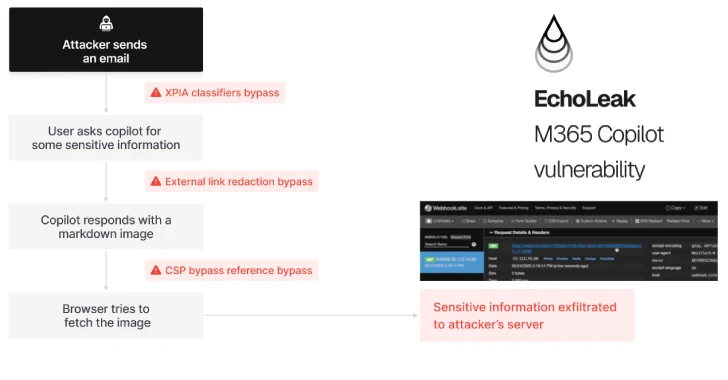

攻撃のシーケンスは次のように展開されます –

- インジェクション: 攻撃者が従業員のOutlook受信箱に無害に見えるメールを送り、LLMスコープ違反のエクスプロイトを含む

- ユーザーがMicrosoft 365 Copilotにビジネス関連の質問をする(例:収益報告を要約し分析する)

- スコープ違反: Copilotが信頼されていない攻撃入力を機密データと混ぜて、Retrieval-Augmented Generation (RAG)エンジンによってLLMコンテキストにする

- 取得: CopilotがMicrosoft TeamsとSharePointのURLを通じて攻撃者に機密データを漏らす

「ゼロクリックAIの脆弱性として、EchoLeakは動機を持った脅威アクターにとってデータ流出や恐喝攻撃の広範な機会を開きます」とAim Securityは述べています。「絶えず進化するエージェントの世界において、これはエージェントやチャットボットの設計に内在する潜在的なリスクを示しています。」

「この攻撃は、攻撃者が現在のLLMコンテキストから最も機密性の高いデータを流出させることを可能にし、LLMが自らに対して最も機密性の高いデータが漏洩されるようにするために使用され、特定のユーザーの行動に依存せず、単一ターンの会話でも複数ターンの会話でも実行可能です。」

MCPと高度なツールポイズニング#

この開示は、CyberArkがモデルコンテキストプロトコル(MCP)標準に影響を与えるツールポイズニング攻撃(TPA)を開示した際に行われました。この攻撃手法はフルスキーマポイズニング(FSP)とコードネームされています。

「ツールポイズニング攻撃に関する注目の多くは説明フィールドに集中していますが、これは他の潜在的な攻撃面を大幅に過小評価しています」とセキュリティ研究者のSimcha Kosmanは述べています。「ツールスキーマのすべての部分が潜在的なインジェクションポイントであり、説明だけではありません。」

サイバーセキュリティ企業は、この問題がMCPの「根本的に楽観的な信頼モデル」に根ざしていると述べています。これは、構文的な正しさを意味的な安全性と同一視し、LLMが明示的に文書化された動作のみを推論することを前提としています。

さらに、TPAとFSPは高度なツールポイズニング攻撃(ATPA)を仕掛けるために武器化される可能性があります。ここで攻撃者は無害な説明を持つツールを設計し、LLMをだまして機密データ(例:SSHキー)にアクセスさせる偽のエラーメッセージを表示します。

「LLMエージェントがより能力を持ち自律的になるにつれて、MCPのようなプロトコルを介して外部ツールとどのように安全かつ信頼性を持って操作するかが定義されます」とKosmanは述べています。「ツールポイズニング攻撃、特にATPAのような高度な形式は、現在の実装における重大な盲点を露呈します。」

それだけではありません。MCPがAIエージェント(またはアシスタント)がさまざまなツール、サービス、データソースと一貫した方法で相互作用することを可能にするため、MCPクライアントサーバーアーキテクチャの脆弱性は、エージェントをデータ漏洩や悪意のあるコードの実行に操るなどの重大なセキュリティリスクを引き起こす可能性があります。

これは、最近開示された人気のあるGitHub MCP統合における重大なセキュリティ欠陥で証明されています。これが成功裏に悪用された場合、攻撃者は悪意のあるGitHubイシューを介してユーザーのエージェントを乗っ取り、ユーザーがモデルに「イシューを見てください」と促すときにプライベートリポジトリからデータを漏らすよう強制する可能性があります。

「このイシューには、パブリックリポジトリのイシューリストをクエリするとすぐにエージェントによって実行されるペイロードが含まれています」とInvariant Labsの研究者Marco MilantaとLuca Beurer-Kellnerは述べており、これを有毒エージェントフローのケースとして分類しています。

とはいえ、この脆弱性はGitHubだけではサーバー側のパッチを通じて対処できません。これは「根本的なアーキテクチャの問題」であり、ユーザーはエージェントが相互作用する必要があるリポジトリにのみアクセスできるように詳細な権限制御を実装し、エージェントとMCPシステム間の相互作用を継続的に監査する必要があります。

MCPリバインディング攻撃の道を開け#

MCPが「企業の自動化とエージェントアプリケーションの結合組織」として急速に台頭する中、ドメインネームシステム(DNS)リバインディングなどの新しい攻撃経路が開かれ、サーバー送信イベント(SSE)を悪用して機密データにアクセスすることが可能になっています。SSEはMCPサーバーがMCPクライアントにリアルタイムストリーミング通信を行うために使用するプロトコルです。

DNSリバインディング攻撃は、被害者のブラウザをだまして外部ドメインを内部ネットワーク(すなわちlocalhost)に属しているかのように扱わせることを伴います。これらの攻撃は、同一オリジンポリシー(SOP)の制限を回避するように設計されており、ユーザーがフィッシングやソーシャルエンジニアリングを通じて攻撃者が設定した悪意のあるサイトを訪れるときに引き起こされます。

「ブラウザのセキュリティメカニズムとネットワークプロトコルの間には断絶があります」とGitHubのJaroslav Lobacevskiは今週公開されたDNSリバインディングに関する説明で述べています。「ウェブページホストの解決されたIPアドレスが変わると、ブラウザはそれを考慮に入れず、ウェブページをオリジンが変わっていないかのように扱います。これが攻撃者によって悪用される可能性があります。」

この動作により、悪意のあるサイトからのクライアントサイドJavaScriptがセキュリティコントロールをバイパスし、被害者のプライベートネットワーク上の他のデバイスをターゲットにすることが可能になります。

|

| MCPリバインディング攻撃 |

MCPリバインディング攻撃は、攻撃者が制御するウェブサイトが被害者のローカルネットワーク上の内部リソースにアクセスし、localhost上で実行されているMCPサーバーとSSEを介して対話し、最終的に機密データを流出させる能力を利用します。

「SSEの長時間接続を悪用することで、攻撃者は外部フィッシングドメインから内部MCPサーバーをターゲットにすることができます」とStraiker AI Research(STAR)チームは先月公開した分析で述べています。

SSEは2024年11月にDNSリバインディング攻撃によるリスクのためにStreamable HTTPに置き換えられました。このような攻撃の脅威を軽減するために、MCPサーバーで認証を強制し、すべてのMCPサーバーへの接続の「Origin」ヘッダーを検証して、リクエストが信頼できるソースから来ていることを確認することが推奨されます。

翻訳元: https://thehackernews.com/2025/06/zero-click-ai-vulnerability-exposes.html