Last updated on 2024年2月24日

概要

サイバーセキュリティ・インフラセキュリティ庁(CISA)、国家安全保障局(NSA)、および連邦捜査局(FBI)は、中華人民共和国(PRC)の国家支援サイバーアクターが、米国との重大な危機や紛争の場合に、米国の重要インフラに対する破壊的または破壊的なサイバー攻撃のために、ITネットワーク上に事前位置を確保しようとしていると評価しています。

CISA、NSA、FBIおよび以下のパートナーは、この評価に関する警告を発するために、このアドバイザリを発表しています。この評価は、PRC国家支援サイバーグループであるVolt Typhoon(別名Vanguard Panda、BRONZE SILHOUETTE、Dev-0391、UNC3236、Voltzite、およびInsidious Taurusとしても知られています)によって侵害された重要インフラ組織での米国著者機関のインシデント対応活動からの観察に基づいています。

- 米国エネルギー省(DOE)

- 米国環境保護庁(EPA)

- 米国運輸保安庁(TSA)

- オーストラリア信号局(ASD)のオーストラリアサイバーセキュリティセンター(ACSC)

- 通信セキュリティ局(CSE)の一部であるカナダサイバーセキュリティセンター(CCCS)

- 英国国家サイバーセキュリティセンター(NCSC-UK)

- ニュージーランド国家サイバーセキュリティセンター(NCSC-NZ)

米国の著者機関は、Volt Typhoonが複数の重要インフラ組織のIT環境を侵害していることを確認しています。主に通信、エネルギー、交通システム、および水と廃水システムセクターの組織です。Volt Typhoonのターゲットの選択と行動パターンは、従来のサイバー諜報活動や情報収集作戦とは一致しておらず、米国の著者機関は、Volt TyphoonのアクターがITネットワーク上で横方向の移動を可能にし、機能を妨害するために自分たちを事前に配置していると高い確信を持って評価しています。米国の著者機関は、これらのアクターが潜在的な地政学的緊張や/または軍事的紛争の場合に、ネットワークアクセスを破壊的な効果に使用する可能性を懸念しています。CCCSは、PRC国家支援アクターからカナダの重要インフラへの直接的な脅威は、米国のインフラへのそれよりもおそらく低いと評価していますが、米国のインフラが混乱した場合、カナダもまた、国境を越えた統合のために影響を受ける可能性が高いと評価しています。ASDのACSCとNCSC-NZは、それぞれオーストラリアとニュージーランドの重要インフラが、PRC国家支援アクターから同様の活動に対して脆弱であると評価しています。

著者機関は、このアドバイザリに記載されている緩和策を適用し、ここに提供されているガイダンスと、共同ガイドIdentifying and Mitigating Living Off the Land Techniquesに記載されている推奨事項を使用して、類似の悪意のある活動を探索するよう、重要インフラ組織に強く促します。これらの緩和策は、主に重要インフフラ組織のITおよびOT管理者を対象としています。インシデントの予防または対応のために緩和策を適用することで、Volt Typhoonのアクセスを妨害し、重要インフラストラクチャーへの脅威を軽減するのに役立ちます。

活動が特定された場合、著者機関は、重要インフラ組織がこのアドバイザリのインシデント対応の推奨事項を適用し、関連する機関にインシデントを報告することを強く推奨します。

追加情報については、共同アドバイザリPeople’s Republic of China State-Sponsored Cyber Actor Living off the Land to Evade Detectionおよび米国司法省(DOJ)のプレスリリースU.S. Government Disrupts Botnet People’s Republic of China Used to Conceal Hacking of Critical Infrastructureを参照してください。PRC国家支援の悪意あるサイバー活動に関する詳細については、CISAのChina Cyber Threat Overview and Advisoriesウェブページをご覧ください。

このレポートのPDFバージョンをダウンロードしてください:AA24-038A PRC State-Sponsored Actors Compromise and Maintain Persistent Access to U.S. Critical Infrastructure

同梱のマルウェア分析レポートを読む:MAR-10448362-1.v1 Volt Typhoon。

侵害の指標(IOCs)のダウンロード可能なコピーについては:AR24-038A STIX JSON

技術的詳細

注記: このアドバイザリは、バージョン14のMITRE ATT&CK for Enterpriseフレームワークを使用しています。Volt Typhoonサイバー脅威アクターの活動をMITRE ATT&CK®の戦術と技術にマッピングした表については、付録C:MITRE ATT&CK戦術と技術セクションを参照してください。悪意あるサイバー活動をMITRE ATT&CKフレームワークにマッピングする支援については、CISAとMITRE ATT&CKのBest Practices for MITRE ATT&CK MappingおよびCISAのDecider Toolを参照してください。

活動の概要

2023年5月、著者機関は、Volt Typhoonに帰属する活動に関する情報を業界パートナーと共有しました(共同アドバイザリPeople’s Republic of China State-Sponsored Cyber Actor Living off the Land to Evade Detectionを参照)。それ以来、CISA、NSA、およびFBIは、この活動が、Volt Typhoonアクターが成功裏に米国本土および非本土の重要インフラ組織のネットワークに侵入したより広範なキャンペーンの一部であると判断しました。

米国の著者機関は、主に通信、エネルギー、交通システム、および水と廃水システムセクターの組織のITネットワークに関連するVolt Typhoonの侵害を主に観察しています。被害者の中には、重要なサービスを提供する大規模な組織や主要な地理的位置にサービスを提供する小規模な組織も含まれています。

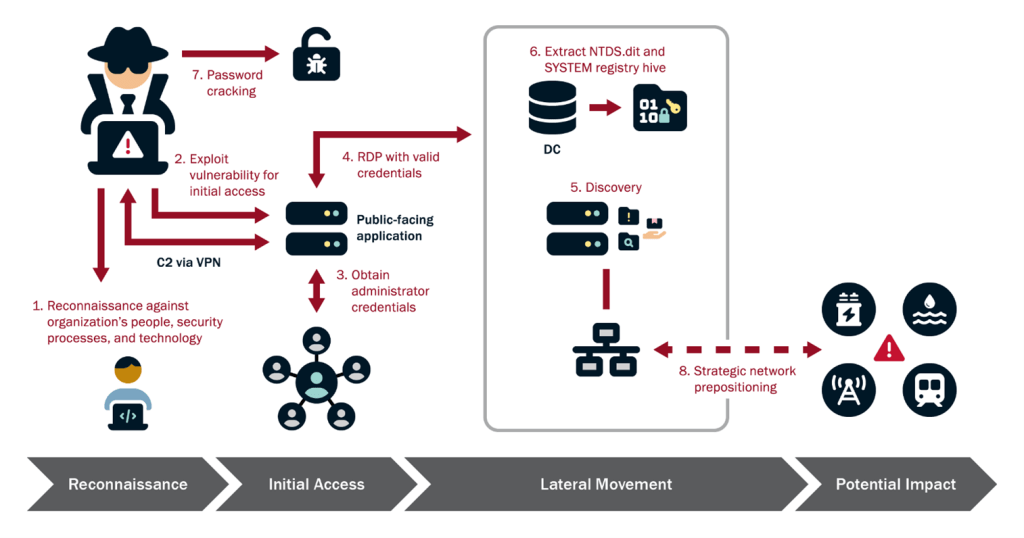

Volt Typhoonのアクターは、被害者の環境に合わせてTTP(戦術、技術、および手順)をカスタマイズしますが、米国の著者機関が特定した侵入でアクターが通常同じ行動パターンに従っていることが観察されています。彼らのターゲットの選択と行動パターンは、従来のサイバー諜報活動や情報収集作戦とは一致しておらず、米国の著者機関は、Volt TyphoonのアクターがITネットワーク上で横方向の移動を可能にし、複数の重要インフラセクターのOT機能を妨害するために自分たちを事前に配置していると高い確信を持って評価しています(図1を参照)。

-

Volt Typhoonは、ターゲット組織のネットワークアーキテクチャと運用プロトコルについて学ぶために、侵害前の広範な偵察を実施します。 この偵察には、ネットワークトポロジー、セキュリティ対策、典型的なユーザー行動、および主要なネットワークおよびITスタッフの特定が含まれます。Volt Typhoonのアクターが収集した情報は、彼らの運用セキュリティを強化するために利用される可能性があります。例えば、Volt Typhoonのアクターは、異常なアカウント活動に関するセキュリティアラートを引き起こさないように、通常の業務時間外に侵害された資格情報を使用することを避けた事例があります。

-

Volt Typhoonは、一般に公開されているネットワークアプライアンス(例えば、ルーター、仮想プライベートネットワーク[VPN]、ファイアウォール)の既知またはゼロデイの脆弱性を悪用してITネットワークへの初期アクセスを通常獲得し、その後、被害者のネットワークにVPN経由で接続してフォローアップ活動を行います。

-

Volt Typhoonは、ネットワーク内で管理者資格情報を取得することを目指しており、多くの場合、オペレーティングシステムまたはネットワークサービスの特権昇格の脆弱性を悪用しています。 一部のケースでは、Volt Typhoonは、公開ネットワークアプライアンス上に不適切に保存されていた資格情報を取得しています。

-

Volt Typhoonは、有効な管理者資格情報を使用して、リモートアクセスサービス(例:リモートデスクトッププロトコル[RDP])を介してドメインコントローラー(DC)および他のデバイスに横移動します。

-

Volt Typhoonは、被害者のネットワークで発見を行い、ステルスのためにLOTLバイナリを活用します。 主要な戦術には、特定のユーザーと期間に焦点を当てたWindowsイベントログに対するPowerShellを使用したターゲットクエリが含まれます。これらのクエリは、セキュリティイベントログを

.datファイルにディスクリートに抽出することを容易にし、Volt Typhoon行為者が検出を最小限に抑えながら重要な情報を収集できるようにします。この戦略は、徹底的な侵害前の偵察と、侵害後の情報収集における入念な情報収集を組み合わせることで、彼らの洗練された戦略的なサイバー作戦アプローチを強調しています。 -

Volt Typhoonは、ドメインコントローラー(DC)からActive Directoryデータベース(

NTDS.dit)を抽出することで、完全なドメインコンプロマイズを達成します。 Volt Typhoonは頻繁に、vssadminなどのコマンドラインユーティリティを使用してVolume Shadow Copy Service(VSS)にアクセスし、NTDS.ditにアクセスします。NTDS.ditファイルは、ユーザーアカウント、パスワード(ハッシュ形式)、およびその他の機密データを含む、Active Directoryデータの集中リポジトリです。これらのデータは、さらなる悪用のために活用することができます。この方法には、NTDS.ditファイルをホストするボリュームのポイントインタイムスナップショットであるシャドウコピーの作成が含まれます。このスナップショットを利用することで、Volt Typhoonのアクターは、ドメインコントローラーが稼働中にNTDS.ditファイルへの直接アクセスを通常防ぐファイルロックメカニズムを効果的に回避できます。 -

Volt Typhoonは、オフラインパスワードクラッキング技術を使用してこれらのハッシュを解読する可能性があります。 このプロセスには、

NTDS.ditファイルからハッシュを抽出し、ブルートフォース攻撃、辞書攻撃、またはレインボーテーブルのようなより洗練された技術を適用してプレーンテキストパスワードを明らかにする方法が含まれます。これらのパスワードの成功した解読により、Volt Typhoonのアクターは、さらにネットワークに侵入し、操作するための高度なアクセスを取得できます。 -

Volt Typhoonは、戦略的なネットワーク浸透と追加の発見のために、昇格した資格情報を使用します。 特に、OT資産へのアクセス機能を獲得することに焦点を当てています。Volt Typhoonのアクターは、デフォルトのOTベンダー資格情報を使用してドメインに参加したOT資産へのアクセスをテストしていることが観察されており、特定のインスタンスでは、

NTDS.ditの盗難によって侵害された資格情報を介してOTシステムにアクセスする能力を持っていました。このアクセスにより、サーバールームの暖房、換気、および空調(HVAC)システムを操作するなど、潜在的な中断が可能になり、重大なインフラ障害を引き起こす可能性があります(Volt Typhoonのアクターは、重要なインフラ施設のカメラ監視システムにアクセスする能力を持っていた事例もあります)。確認された侵害の1つでは、Volt Typhoonのアクターは制御システムに横方向に移動し、2番目の制御システムに移動する位置にいました。

Figure 1: Typical Volt Typhoon Activity

正当なアカウントへのアクセスを成功裏に獲得した後、Volt Typhoonのアクターは、被害者環境内での最小限の活動(上記の発見を除く)を示し、その目的は持続性を維持することであると推測されます。この評価は、Volt Typhoonが同じ組織を継続的に再ターゲットし、数年にわたって不正アクセスを継続的に検証し、潜在的に強化するという観察されたパターンによってサポートされています。彼らの入念なアプローチの証拠は、ドメイン資格情報を繰り返し抽出し、現在および有効なアカウントへのアクセスを確保する事例で見られます。例えば、1つの侵害では、Volt Typhoonは4年間で3つのドメインコントローラーからNTDS.ditを抽出した可能性があります。別の侵害では、Volt Typhoonのアクターは9ヶ月の期間で被害者から2回NTDS.ditを抽出しました。

業界報告によると、Volt Typhoonのアクターは、資格情報のダンプ後にネットワーク上で沈黙し、環境について学ぶために発見を行い、データを抽出しないことが特定されています。これは、ネットワーク上での持続性を達成し維持することが彼らの目的であることを示しています。確認された侵害の1つでは、業界パートナーが定

期的な間隔でVolt Typhoonのアクターが資格情報をダンプすることを観察しました。

盗まれたアカウント資格情報を活用することに加えて、アクターはLOTL技術を使用し、システム上にマルウェアアーティファクトを残さないことでアラートを引き起こすことを避けます。ステルスと運用セキュリティに対する彼らの強い焦点は、長期間にわたって未発見の持続性を維持することを可能にします。さらに、Volt Typhoonの運用セキュリティは、侵害された環境内での彼らの行動を隠すためにターゲットされたログ削除によって強化されます。

観察されたTTP

偵察

Volt Typhoonのアクターは、ターゲット組織[T1591], そのネットワーク[T1590], およびそのスタッフ[T1589]]について学ぶために、広範な事前侵害偵察[TA0043]]を実施します。これには、被害者所有のサイト[T1594]]を含むオープンウェブサイト/ドメイン[T1593]]の検索が含まれます。これは、特に主要なネットワークおよびIT管理者に関する情報、被害者のホスト[T1592]], アイデンティティ、およびネットワーク情報を探すためです。業界報告によると、Volt Typhoonのアクターは、露出したインフラストラクチャを検索またはクエリするためにFOFA[1], Shodan, およびCensysを使用しています。一部の事例では、米国の著者機関が、侵害後にVolt Typhoonのアクターが主要なネットワークおよびITスタッフの個人メールをターゲットにしていることを観察しました[T1589.002]]。

リソース開発

歴史的に、Volt Typhoonのアクターは、コマンドアンドコントロール(C2)インフラストラクチャ[T1090.003]]のためにマルチホッププロキシを使用します。プロキシは通常、仮想プライベートサーバー(VPS)[T1583.003]]または小規模オフィス/ホームオフィス(SOHO)ルーターで構成されます。最近、Volt Typhoonのアクターは、KVボットネットマルウェアで植え付けられたCiscoおよびNETGEARのエンドオブライフSOHOルーターを使用して、彼らの作戦をサポートしました[T1584.005]]。(詳細については、DOJのプレスリリースU.S. Government Disrupts Botnet People’s Republic of China Used to Conceal Hacking of Critical Infrastructureを参照してください)。

初期アクセス

初期アクセスを得るために[TA0001]]、Volt Typhoonのアクターは、Fortinet、Ivanti Connect Secure(以前のPulse Secure)、NETGEAR、Citrix、およびCiscoなどのネットワーキングアプライアンスの脆弱性を一般的に悪用します[T1190]]。彼らはしばしば既知の脆弱性のための公に利用可能なエクスプロイトコードを使用しますが[T1588.005]]、ゼロデイ脆弱性を発見して悪用することにも熟練しています[T1587.004]]。

- 一つの確認された侵害では、Volt Typhoonのアクターは、パッチが適用されていないネットワーク境界のFortiGate 300DファイアウォールでCVE-2022-42475を悪用することにより、初期アクセスを可能にしたと考えられます。セキュアソケットレイヤー(SSL)-VPNのクラッシュログ内で識別されたバッファオーバーフロー攻撃の証拠があります。

初期アクセスが達成されると、Volt Typhoonのアクターは通常、被害者環境に安全に接続するためにVPNセッションを使用して持続的なアクセスを確立しようとします[TA0003]]。この戦術は、ネットワーク内で安定した足場を提供するだけでなく、通常のトラフィックと混在させて検出の可能性を大幅に減少させます[T1133]]。

実行

Volt Typhoonのアクターは、侵害後の実行のためにマルウェアをほとんど使用しません。代わりに、Volt Typhoonのアクターがターゲット環境にアクセスを得た後、彼らはコマンドライン[T1059]]やその他のシステム上のネイティブツールおよびプロセス[T1218]](通常「LOLBins」と呼ばれる)を介してキーボード活動を使用し、被害者ネットワークへのアクセスを維持および拡大します。業界報告によると、一部の「コマンドは探索的または実験的であり、オペレーター[つまり、悪意のあるアクター]がそれらを複数回調整して繰り返すことがあります。」[2]]。

LOTL活動の詳細については、Credential AccessおよびDiscoveryセクションおよびAppendix A: Volt Typhoon LOTL Activityを参照してください。

LOTLと同様に、Volt Typhoonのアクターはまた、正当だが古いバージョンのネットワーク管理ツールを使用します。例えば、確認された侵害の1つでは、アクターはDCの非標準フォルダにcomsvcs.dllの古いバージョンをダウンロードしました[T1105]]。comsvcs.dllは、通常はSystem32フォルダに存在する正当なMicrosoft Dynamic Link Library(DLL)ファイルです。アクターはこのDLLをMiniDumpおよびLocal Security Authority Subsystem Service(LSASS)のプロセスIDと共に使用して、LSASSプロセスメモリをダンプしました[T1003.001]]。これにより、現在のユーザーのオペレーティングシステム(OS)資格情報のハッシュが含まれるLSASSプロセスメモリスペースから資格情報を取得できます。

アクターはまた、正当な非ネイティブネットワーク管理およびフォレンジックツールを使用します。例えば、Volt Typhoonのアクターは、ドメインコントローラーでMagnet RAM Capture(MRC)バージョン1.20を使用していることが観察されました。MRCは、コンピュータの物理メモリをキャプチャする無料のイメージングツールであり、Volt Typhoonのアクターは、ディスク上では通常アクセスできない機密情報(資格情報など)および転送中のデータを分析するためにそれを使用した可能性があります。Volt Typhoonのアクターは、コマンドアンドコントロールのためにFast Reverse Proxy(FRP)を植え付けることも観察されました[3]](Command and Controlセクションを参照)。

持続性

Volt Typhoonは、持続性のために主に有効な資格情報に依存しています[T1078]]。

防御回避

Volt Typhoonは強固な運用セキュリティを持っています。彼らのアクターは、防御回避のために主にLOTLを使用し[TA0005]]、典型的なシステムおよびネットワーク行動と一致する悪意のある活動を偽装し、単純なエンドポイントセキュリティ機能を回避する可能性があります。詳細については、共同ガイドIdentifying and Mitigating Living off the Land Techniquesを参照してください。

Volt Typhoonのアクターはまた、彼らのマルウェアを難読化します。確認された侵害の1つでは、Volt TyphoonはFRPクライアントファイル(BrightmetricAgent.exeおよびSMSvcService.exe)とコマンドラインポートスキャニングユーティリティScanLineをUltimate Packer for Executables(UPX)でパッキングすることによって難読化しました[T1027.002]]。FRPクライアントアプリケーションは、暗号化、圧縮、および簡単なトークン認証をサポートし、複数のプロトコル(TCP、UDP、HTTP、HTTPSを含む)で動作します。FRPクライアントアプリケーションは、UDP上でエラーチェックされ、匿名のデータストリーム配信をサポートするKuai接続プロトコル(KCP)を使用し、パケットレベルの暗号化サポートを使用します。詳細については、Appendix CおよびCISAマルウェア分析レポート(MAR)-10448362-1.v1を参照してください。

LOTLおよび難読化技術に加えて、Volt Typhoonのアクターは、侵入活動の証拠を削除するために、Windowsイベントログ[T1070.001]]、システムログ、およびその他の技術的アーティファクトを選択的にクリアすることが観察されています[T1070.009]]。また、ファイル名の偽装[T1036.005]]も行っています。

資格情報アクセス

Volt Typhoonのアクターは、初期アクセスを得た後、公開されているアプライアンスから資格情報を取得します。これは、オペレーティングシステムやネットワークサービスの特権昇格の脆弱性を悪用することによって行われます[T1068]]。一部のケースでは、アプライアンス上に不適切に保存されていた資格情報を取得しています[T1552]]。例えば、パッチが適用されていないFortinetデバイスでCVE-2022-42475を悪用した場合、Volt Typhoonのアクターはデバイス上に不適切に保存されていたドメイン管理者アカウントを侵害した可能性があります。

Volt Typhoonはまた、Active Directoryデータベースファイル(NTDS.dit)を抽出することによって一貫して有効な資格情報を取得しています。これは、同じ被害者から長期間にわたって複数回行われることがあります[T1003.003]]。NTDS.ditには、すべてのドメインアカウントのユーザー名、ハッシュ化されたパスワード、およびグループメンバーシップが含まれており、ハッシュがオフラインでクラックされる場合、完全なドメインコンプロマイズを可能にします。

NTDS.ditを取得するために、米国の著者機関はVolt Typhoonが以下の手順を観察しました:

- ドメイン管理者権限を持つ侵害されたアカウントを使用して、対話型RDPセッションを介してドメインコントローラーに横方向に移動します[TA0008]][T1021.001]]。

- Windowsネイティブの

vssadminコマンドを実行して、ボリュームシャドウコピーを作成します[T1006]]。 - Windows Management Instrumentation Console(WMIC)コマンドを使用して

ntdsutil(LOTLユーティリティ)を実行し、ボリュームシャドウコピーからNTDS.ditおよびSYSTEMレジストリハイブをコピーします[T1047]]。 NTDS.ditおよびSYSTEMレジストリハイブをオフラインでパスワードをクラックするために抽出します[TA0010]][T1110.002]]。(詳細については、Appendix A: Volt Typhoon LOTL Activityを参照してください)。

ボリュームシャドウコピーには、指定されたボリューム上に存在するすべてのファイルとフォルダのコピーが含まれています。DCで作成された各ボリュームシャドウコピーには、そのNTDS.ditおよびSYSTEMレジストリハイブが含まれており、これによりNTDS.ditファイルを復号化するためのキーが提供されます。

Volt Typhoonのアクターは、PuTTYアプリケーションとのやり取りも観察されており、既存の保存されたセッションを列挙しています[T1012]]。このやり取りと、リモート管理で使用されるプレーンテキストで保存されたプロキシパスワードの露出を考えると、Volt Typhoonのアクターは、重要なシステムへのアクセスを可能にするPuTTYプロファイルにアクセスする可能性があります(横方向の移動セクションを参照)。

業界報告によると、Volt Typhoonのアクターは、LSASSを通じて資格情報をダンプしようとしました(使用されたコマンドについては、Appendix Bを参照してください)。[2]]。

米国の著者機関は、Volt Typhoonのアクターが資格情報を収穫するために[Mimikatz](https://attack.mitre.org/versions/v14/software/S0002/ "Mim

ikatz")を使用していること、および業界パートナーがVolt TyphoonがImpacketを使用していることを観察しました。[2]]。

- Mimikatzは、資格情報ダンプツールであり、Volt Typhoonのアクターは、侵害された管理者アカウントを使用してサーバーに接続し、Mimikatzをデプロイした後に実行します。

- Impacketは、ネットワークプロトコルをプログラム的に構築および操作するためのオープンソースのPythonツールキットです。Kerberos操作、Windows資格情報ダンプ、パケットスニッフィング、リレー攻撃、およびリモートサービス実行などのツールが含まれています。

発見

Volt Typhoonのアクターは、システム情報[T1082]]、ネットワークサービス[T1046]]、グループ[T1069]]およびユーザー発見[T1033]]のために、商用ツール、LOTLユーティリティ、およびシステムに既に存在するアプライアンスを使用していることが観察されています。

Volt Typhoonがシステム情報、ネットワークサービス、グループ、およびユーザー発見技術のために少なくとも使用しているLOTLツールおよびコマンドには、以下が含まれます:

cmdcertutildnscmdldifdemakecabnet user/group/usenetshnltestnetstatntdsutilpingPowerShellquserreg query/reg savesysteminfotasklistwevtutilwhoamiwmicxcopy

特に観察された発見の例には、成功したログオンイベントのキャプチャ[T1654]]が含まれます。具体的には、あるインシデントでは、ドメインコントローラーのPowerShellコンソール履歴の分析が、セキュリティイベントログがuser.datという名前のファイルに指示されていることを示していました。これは、ネットワーク内のユーザー認証パターンを分析するために、成功したログオンイベント(イベントID 4624)を特にキャプチャするグループの特定の関心を示しています。さらに、C:\\Users\\Public\\Documentsに作成されたがその後削除されたsysteminfo.datという別のファイルの存在に関するファイルシステム分析、特にマスターファイルテーブル(MFT)の証拠が見つかりました[T1070.004]]。これらの活動の存在は、Volt Typhoonによる方法的なアプローチを示唆しています。

この詳細な分析を通じて、Volt Typhoonのアクターがどのようにしてターゲットの重要インフラストラクチャー内で持続的なアクセスを確立し、潜在的な破壊活動のために位置を確保しているかが明らかになります。彼らの高度な技術と戦術は、重要インフラのセキュリティとレジリエンスを強化するために、業界と政府が継続的に協力し、最新の脅威情報と防御戦略を共有することの重要性を強調しています。

このレポートは、Volt Typhoonによる最近の活動とその影響に関する洞察を提供し、重要インフラ組織が適切な防御措置を講じるためのガイダンスを提供することを目的としています。セキュリティコミュニティ全体がこれらの情報を活用し、脅威に対する準備と対応を強化することが重要です。

この記事の内容は、CISAの公式ウェブサイトから取得された情報に基づいています。原文の詳細については、以下のリンクを参照してください:PRC State-Sponsored Actors Compromise and Maintain Persistent Access to U.S. Critical Infrastructure | CISA