出典: Ken Gillespie via Alamy Stock Photo

イランの国家支援を受けたハッキンググループが、イスラエルのサイバーセキュリティおよびコンピュータサイエンスの専門家をスピアフィッシングしています。

Charming Kitten(別名APT42、Educated Manticore、Mint Sandstorm)は、イランのイスラム革命防衛隊(IRGC)に関連する10年以上の歴史を持つ高度持続的脅威(APT)であり、イランの体制を保護するために設計された軍事組織で、アヤトラに直接報告します。

IRGCの使命の一環として、イスラム共和国に友好的な政府と敵対的な政府、さらにはイラン内外の個人をスパイするためにハッカーグループを展開することが知られています。最近では、例えば、Charming Kittenはイスラエルとの戦争においてその役割を果たし、サイバーセキュリティおよびコンピュータサイエンス分野の著名なイスラエルの学者や専門家をスピアフィッシングしていますとCheck Point Research(CPR)は報告しています。

イランが著名なイスラエル人をスパイ

Charming Kittenは、このようなキャンペーンを試みるのに適した脅威アクターです。長年にわたり、スピアフィッシングを使用して、研究、公共政策、メディア、政府、軍事部門で働く高官、専門家、その他の影響力のある個人を感染させてきました。

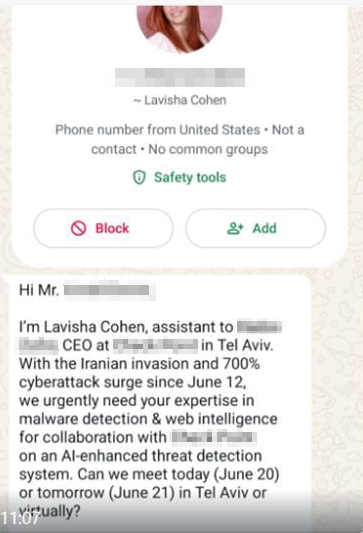

攻撃の仕組みは、まずメンバーがジャーナリスト、研究者、または他の重要な個人として自分を偽装することから始まります。この最新のキャンペーンでは、Charming Kittenはサイバーセキュリティ企業の従業員を演じ、ユダヤ人らしい名前やその他の個人情報を用いていますとCPRは述べています。ハッカーはターゲットにメールを送信するか、より頻繁にはWhatsAppを介して連絡を取ります。WhatsApp戦略は、迅速な反応を引き出す、メールフィルターを回避する、またはターゲットの電話番号を知っている場合にメッセージに正当性を与えるためかもしれません。

誘い文句は明確な英語で書かれており、ターゲットに応じてある程度パーソナライズされています。以下の例では、脅威アクターがイランからイスラエルへのサイバー脅威に関する最新の研究を皮肉にも参照しています。

出典: Check Point Research

「ここでのアクターは情報収集をうまく行いました。彼らは各人にどのようにアプローチするかを知っていたからです。彼らはおそらく何らかの形で彼らとつながっている可能性があり、名前や会社の所属を知っており、すでに彼らの番号を持っているが、親しい友人ではない」とCPRの脅威インテリジェンスグループマネージャー、Sergey Shykevichは述べています。

警戒を引き起こさないように、攻撃者は最初の接触で悪意のあるリンクや添付ファイルを含めません。代わりに、被害者との会議を求めます。協力の機会、洞察の共有などです。少なくとも1件では、攻撃者はテルアビブでの対面会議を求めました。これが単なる表面的な戦術だったのか、実際にサイバースペースを超えていたのかは不明です。

ポイントは、被害者の信頼を得てからメールアドレスを尋ねることです。そして最終的に、攻撃者はフィッシングリンクを送り、メールフィールドがすでに埋め込まれた状態で、よりリアルに見える資格情報フィッシングページに誘導します。

一部の会議招待は、ターゲットをGoogle Meetのロビーを模した静的ページに誘導することで、さらなるリアリティを追加します。ページのどこかをクリックした被害者は、Googleの認証プロセスを模した別のページにリダイレクトされます。

ある意味では微妙ですが、「彼らは非常に迅速で、会話では非常に攻撃的です。特にWhatsAppで話す際には、ターゲットにリンクをクリックするよう促します。したがって、ほとんどの場合、攻撃は1日か2日以内に成功または失敗します。そしてどちらにせよ、彼らは次のターゲットに進み、同じドメインを使用するのをやめます」とShykevichは説明します。Charming Kittenがインフラストラクチャを迅速に切り替えることは、彼らの妥協の指標(IoC)を追跡する人々にとって課題となるかもしれません。

サイバーセキュリティ専門家が標的に

この最新のキャンペーンの主なターゲットは、特に学界からのコンピュータサイエンスおよびサイバーセキュリティ分野の専門家です。Shykevichは、「それは報復の一部である可能性があります。イスラエルがイランの一部のサイバーセキュリティユニットやインフラストラクチャを物理的に損傷させたという仮定があります。そして、サイバーセキュリティの専門家は、場合によっては高いプロファイルの人々です。多くの人々は、彼らの中には国家のサイバー作戦にも関与していると考えています」と述べています。

「そして、成功した場合にはジャーナリストに見せびらかすのに非常に良いターゲットです」と彼は言います。この点に関しては、コンピュータの専門家に加えて、Charming Kittenはジャーナリストも狙っているようです。執筆時点の数日前、あるジャーナリストがこのグループの最新の戦術、技術、手順(TTP)に密接に一致する攻撃のターゲットにされたことを公に明らかにしました。

すべてで何人の個人がターゲットにされたのか、最終的に誰かが妥協されたのかは明らかではありませんが、CPRはCharming Kittenの現在のキャンペーンインフラストラクチャを構成する100以上のドメインとサブドメインを特定することができました。「各ドメインは1つのターゲットのためのものだと仮定していますが、場合によっては1つのターゲットのために複数使用されることもあるかもしれません。したがって、少なくとも数十の異なるターゲットがいると仮定しています」とShykevichは述べています。

彼はさらに、「キャンペーンはおそらく私たちが見たものよりもはるかに広範囲であると仮定しています。インフラストラクチャの規模から、他の国々にもターゲットがいる可能性があり、一般的にこのアクターの歴史に基づいて、他のセクターもあるかもしれません」と述べています。

翻訳元: https://www.darkreading.com/threat-intelligence/iran-apt-spying-israeli-cybersecurity-experts