進行中のフィッシングキャンペーンは、Microsoft 365のあまり知られていない機能「Direct Send」を悪用して、メールセキュリティを回避し、資格情報を盗みます。

Direct Sendは、オンプレミスのデバイス、アプリケーション、またはクラウドサービスが、組織のドメインから送信されたかのようにテナントのスマートホストを通じてメールを送信できるMicrosoft 365の機能です。これは、会社の代わりにメッセージを送信する必要があるプリンター、スキャナー、その他のデバイスによる使用を目的としています。

しかし、この機能は既知のセキュリティリスクであり、認証を必要としないため、リモートユーザーが会社のドメインから内部のように見えるメールを送信することができます。

Microsoftは、この機能の安全性がMicrosoft 365が正しく構成されているかどうか、スマートホストが適切にロックダウンされているかどうかに依存するため、上級顧客のみがこの機能を利用することを推奨しています。

“Direct Sendは、メールサーバー管理者の責任を引き受ける意思のある上級顧客にのみ推奨します”とMicrosoftは説明しています。

“インターネットを介してメールを送信するための設定とベストプラクティスに精通している必要があります。正しく構成および管理されている場合、Direct Sendは安全で実行可能なオプションです。しかし、誤った構成によりメールフローが妨げられたり、通信のセキュリティが脅かされたりするリスクがあります。”

同社は、記事の後半で説明されている機能を無効にする方法を共有しており、この機能を廃止する方法に取り組んでいると述べています。

フィッシングキャンペーンでのDirect Sendの悪用

このフィッシングキャンペーンは、VaronisのManaged Data Detection and Response (MDDR)チームによって発見され、BleepingComputerに対して、すべての業界にわたる70以上の組織を対象としており、被害者の95%がアメリカに拠点を置いていると伝えました。

Varonisによれば、このキャンペーンは2025年5月に始まり、ターゲットとなった企業の95%以上がアメリカに拠点を置いています。

“被害者はさまざまなビジネス分野にわたっていますが、特定されたターゲットの90%以上は金融サービス、建設、エンジニアリング、製造、ヘルスケア、保険の分野で活動しています”と、セキュリティオペレーションおよびフォレンジックスグループリーダーのJoseph Avanzato氏はBleepingComputerに語りました。

“金融サービスが最も一般的なターゲットで、次いで製造、建設/エンジニアリング、ヘルスケア/保険が続きます。”

Varonisのレポートは、攻撃がPowerShellを介してターゲット企業のスマートホスト(company-com.mail.protection.outlook.com)を使用して配信され、攻撃者が外部IPアドレスから内部のように見えるメッセージを送信できるようにしていると説明しています。

Direct Send機能を介してメールを送信できるPowerShellコマンドの例は次のとおりです:

Send‑MailMessage -SmtpServer company‑com.mail.protection.outlook.com -To joe@company.com -From joe@company.com -Subject "New Missed Fax‑msg" -Body "You have received a call! Click on the link to listen to it. Listen Now" -BodyAsHtmlこの方法が機能するのは、スマートホストを使用したDirect Sendが認証を必要とせず、送信者を内部として扱うため、脅威アクターがSPF、DKIM、DMARC、その他のフィルタリングルールを回避できるからです。

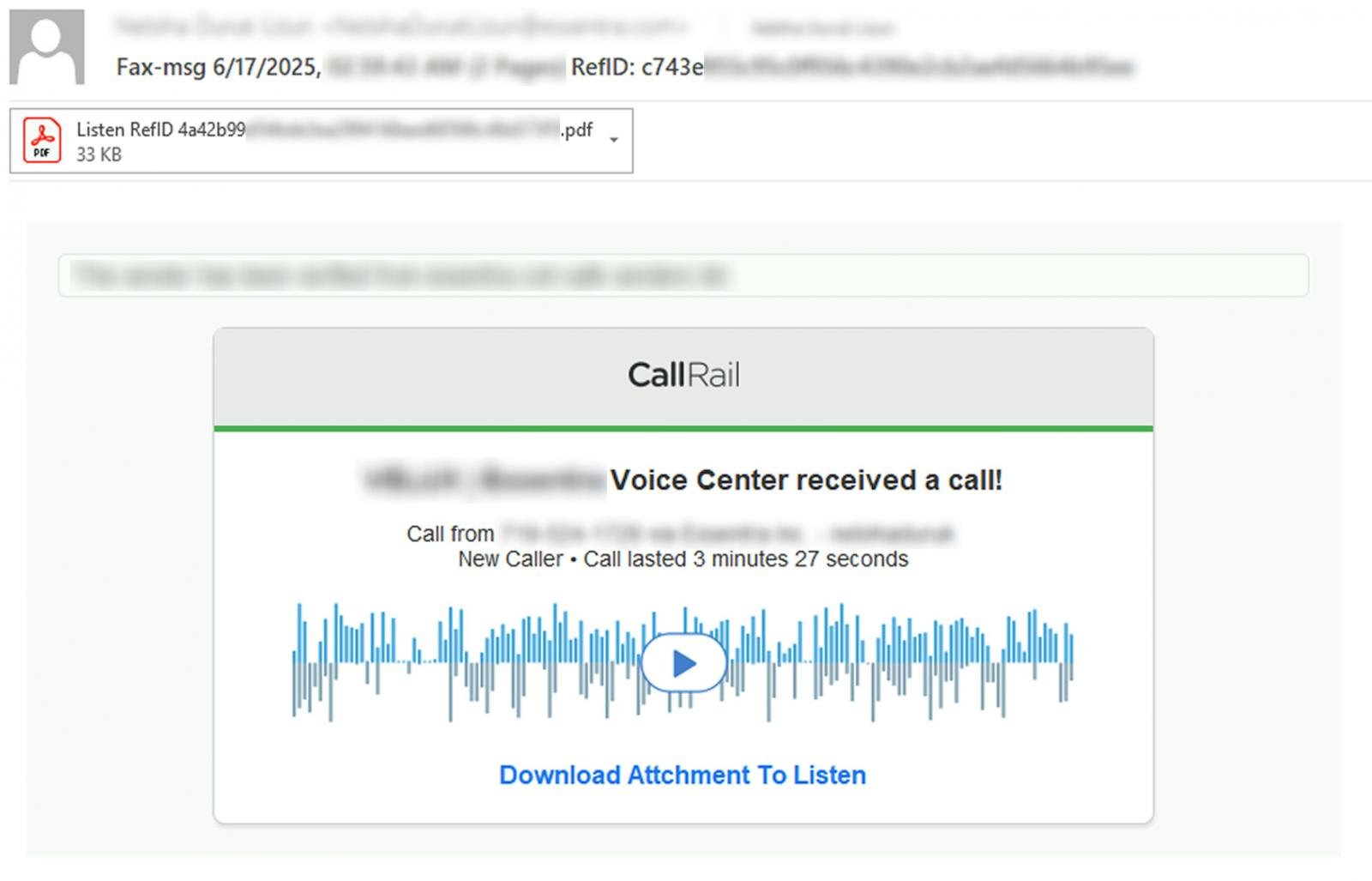

メールキャンペーンは、”Caller Left VM Message”という件名のボイスメールまたはファックス通知を装い、メールには’Fax-msg’、’Caller left VM Message’、’Play_VM-Now’、または’Listen’というタイトルのPDF添付ファイルが付いています。

出典: Varonis

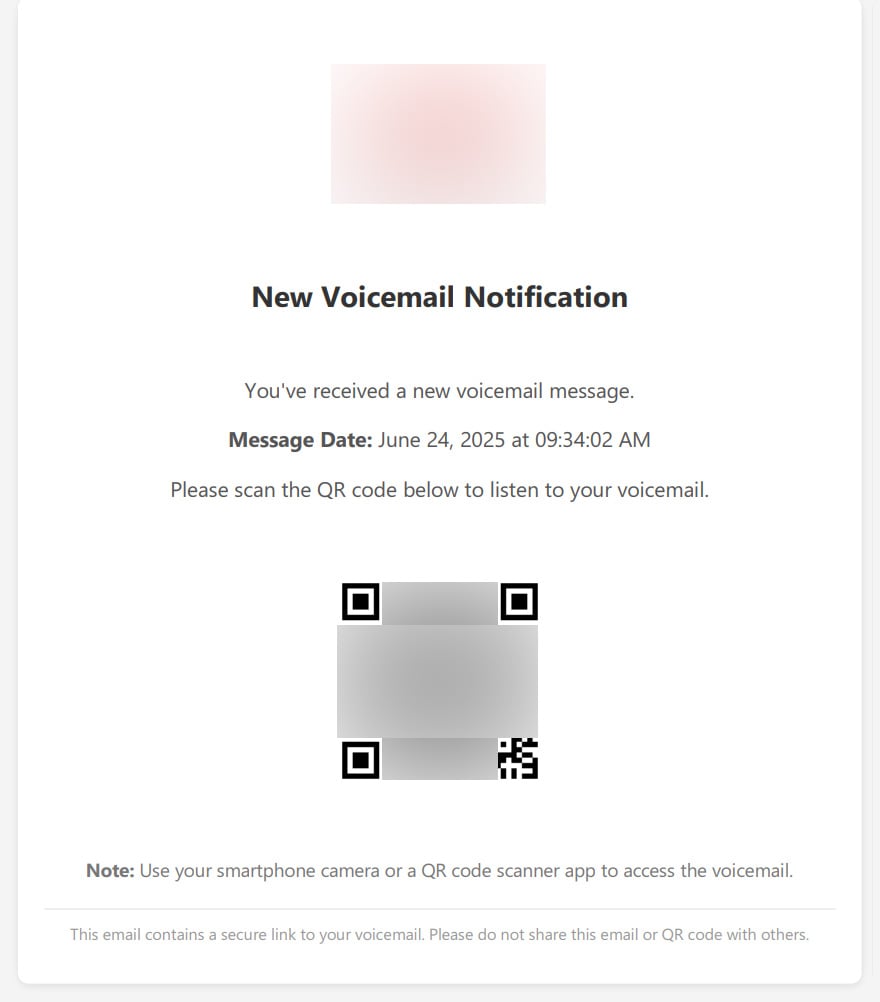

このキャンペーンの珍しい点は、PDF添付ファイルにフィッシングページへのリンクが含まれていないことです。

代わりに、ドキュメントはターゲットにQRコードをスマートフォンのカメラでスキャンしてボイスメールを聞くよう指示します。PDFドキュメントには、より信頼性を持たせるために会社のロゴも付けられています。

出典: BleepingComputer

QRコードをスキャンしてリンクを開くと、偽のMicrosoftログインフォームを表示するフィッシングサイトに誘導され、従業員の資格情報が盗まれます。

Varonisが確認したケースでは、異常な行動アラートを受け取った企業で、脅威アクターはPowerShellを使用して、ウクライナのIPアドレス139.28.36[.]230および同じ範囲内の他のアドレスからスマートホストを通じてメールを送信しました。

これらのメッセージはSPFおよびDMARCチェックに失敗しましたが、内部のスマートホストを通じて送信されたため、信頼された内部トラフィックとして扱われました。

BleepingComputerが確認したこのキャンペーンからの別のメールでは、メールが内部のメールアドレスからのように見え、組織のスマートホストを介して配信されましたが、これもまたSPF、DKIM、DMARCに失敗しました。このメールはIPアドレス51.89.86[.]105から送信されました。

Varonisは、キャンペーンで使用されているドメインを含む、さらなる侵害指標(IOC)をレポートで共有しました。

Direct Sendフィッシング攻撃の軽減策

この脅威を軽減するために、VaronisはExchange管理センターで”Reject Direct Send“設定を有効にすることを推奨しています。この機能はMicrosoftが2025年4月に導入しました。

Microsoftは通常、潜在的なルーティングエラーを防ぐためにSPFのソフトフェイルを有効にすることを企業に推奨しています。しかし、これによりDirect Sendを介して送信されたメールをブロックすることが不可能になりました。

“SPFはドメインのなりすましから保護しますが、有効なルーティングシナリオがSPFの失敗に陥る可能性があるため、ソフトフェイルSPF構成をお客様に推奨します”とMicrosoftは説明しています。

“そのため、Direct Sendトラフィックをブロックする機能が存在しませんでした。この目的のために、Exchange Online用のReject Direct Send設定を開発し、本日この機能のパブリックプレビューを発表します。”

Varonisはまた、厳格なDMARCポリシー(p=reject)の実施、認証されていない内部メッセージのレビューまたは隔離のためのフラグ付け、Exchange Online Protection内でのSPFハードフェイルの強制、アンチスプーフィングポリシーの有効化、QRフィッシング試行を見分けるための従業員のトレーニングを推奨しています。

“Direct Sendは強力な機能ですが、誤った手に渡ると危険な攻撃ベクトルになります”とVaronisは結論付けています。

“内部メールのなりすましを積極的に監視していない場合や、これらの保護を有効にしていない場合、今がその時です。内部だからといって安全だと仮定しないでください。”

ITチームが手動パッチ管理をやめる理由

パッチ適用はかつて、複雑なスクリプト、長時間の作業、そして終わりのない緊急対応を意味していました。今は違います。

この新しいガイドでは、Tinesが現代のIT組織がどのように自動化でレベルアップしているかを解説します。より迅速にパッチを適用し、オーバーヘッドを削減し、戦略的な作業に集中しましょう — 複雑なスクリプトは不要です。