Brotherの689機種のプリンターと、Fujifilm、Toshiba、Konica Minoltaの他53機種には、リモート攻撃者が生成できるデフォルトの管理者パスワードが設定されています。さらに悪いことに、既存のプリンターではこの脆弱性をファームウェアで修正する方法がありません。

この脆弱性はCVE-2024-51978として追跡されており、Rapid7の研究者によって発見された8つの脆弱性の1つです。これはBrotherのハードウェアを長期間調査した結果、明らかになりました。

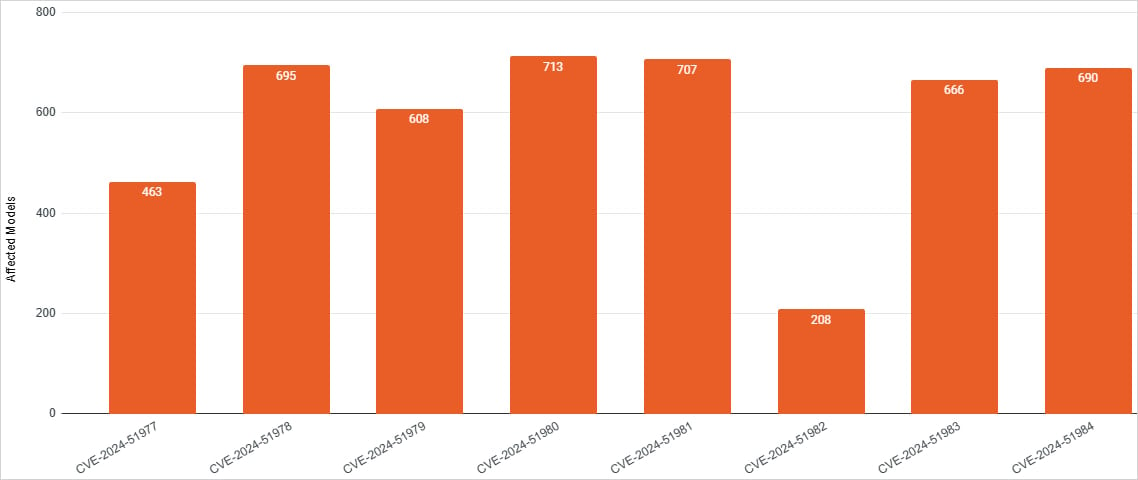

| CVE | 説明 | 影響を受けるサービス | CVSS |

|---|---|---|---|

| CVE-2024-51977 | 認証されていない攻撃者が機密情報を漏洩させることができます。 | HTTP(ポート80)、HTTPS(ポート443)、IPP(ポート631) | 5.3(中) |

| CVE-2024-51978 | 認証されていない攻撃者がデバイスのデフォルト管理者パスワードを生成できます。 | HTTP(ポート80)、HTTPS(ポート443)、IPP(ポート631) | 9.8(重大) |

| CVE-2024-51979 | 認証済みの攻撃者がスタックベースのバッファオーバーフローを引き起こすことができます。 | HTTP(ポート80)、HTTPS(ポート443)、IPP(ポート631) | 7.2(高) |

| CVE-2024-51980 | 認証されていない攻撃者がデバイスにTCP接続を強制的に開かせることができます。 | Webサービス over HTTP(ポート80) | 5.3(中) |

| CVE-2024-51981 | 認証されていない攻撃者がデバイスに任意のHTTPリクエストを実行させることができます。 | Webサービス over HTTP(ポート80) | 5.3(中) |

| CVE-2024-51982 | 認証されていない攻撃者がデバイスをクラッシュさせることができます。 | PJL(ポート9100) | 7.5(高) |

| CVE-2024-51983 | 認証されていない攻撃者がデバイスをクラッシュさせることができます。 | Webサービス over HTTP(ポート80) | 7.5(高) |

| CVE-2024-51984 | 認証済みの攻撃者が設定済み外部サービスのパスワードを漏洩させることができます。 | LDAP、FTP | 6.8(中) |

この重大な脆弱性は、Rapid7が発見した他の脆弱性と組み合わせて利用することで、管理者パスワードの特定、デバイスの乗っ取り、リモートコード実行、クラッシュ、あるいは接続されたネットワーク内での横展開が可能となります。

すべての脆弱性が689機種すべてのBrotherプリンターに影響するわけではありませんが、Fujifilm(46機種)、Konica Minolta(6機種)、Ricoh(5機種)、Toshiba(2機種)など他のメーカーにも影響が及んでいます。

出典:Rapid7

安全でないパスワード生成

影響を受けるプリンターのデフォルトパスワードは、製造時にデバイスのシリアル番号を基にした独自アルゴリズムで生成されています。

Rapid7による詳細な技術分析によると、パスワード生成アルゴリズムは簡単に逆算できるプロセスに従っています:

- シリアル番号の最初の16文字を取得する。

- 静的な「ソルト」テーブルから導出された8バイトを追加する。

- 結果をSHA256でハッシュする。

- ハッシュをBase64エンコードする。

- 最初の8文字を取り出し、一部の文字を特殊文字に置き換える。

攻撃者は様々な方法やCVE-2024-51977を悪用してターゲットプリンターのシリアル番号を漏洩させることができます。その後、このアルゴリズムを使ってデフォルトの管理者パスワードを生成し、管理者としてログインできます。

そこから、プリンターの再設定、保存されたスキャンデータへのアクセス、アドレス帳の閲覧、CVE-2024-51979を利用したリモートコード実行、CVE-2024-51984を利用した認証情報の収集などが可能となります。

Rapid7は2024年5月に開示プロセスを開始し、JPCERT/CCの協力のもと、他のメーカーへの調整も行われました。

すべての脆弱性は影響を受けるメーカーから提供されたファームウェアアップデートで修正されていますが、CVE-2024-51978についてはリスク管理の観点から複雑な問題となっています。

この脆弱性はハードウェア製造時に使われるパスワード生成ロジックに根本的な原因があり、発見以前に製造されたデバイスは、ユーザーが変更しない限り予測可能なパスワードを持つことになります。

「Brotherは、この脆弱性はファームウェアで完全に修正することはできず、影響を受けるすべてのモデルの製造プロセスの変更が必要であるとしています」とRapid7はCVE-2024-51978について説明しています。

影響を受けるモデルに記載されている既存のBrotherプリンター利用者は、自身のデバイスが脆弱であると考え、直ちにデフォルトの管理者パスワードを変更し、その後ファームウェアアップデートを適用することを推奨します。

一般的に、プリンターの管理者インターフェースへのアクセスは、非暗号化プロトコルや外部ネットワークから制限することが推奨されます。

ユーザーが取るべき対応についてのセキュリティ情報は、Brother、Konica Minolta、Fujifilm、Ricoh、Toshibaにて公開されています。

なぜITチームは手動パッチ管理をやめているのか

かつてパッチ適用は複雑なスクリプト、長時間の作業、そして終わりのない緊急対応を意味していました。今は違います。

この新しいガイドでは、Tinesが現代のIT組織が自動化によってどのようにレベルアップしているかを解説します。パッチ適用を迅速化し、オーバーヘッドを削減し、戦略的な業務に集中できるようになります――複雑なスクリプトは不要です。